该论文是本次Hot Chips 26篇大会报告中唯一一篇有关芯片硬件安全技术的论文,也是我国高校在Hot Chips 31年历史上所发表的唯一一篇第一作者论文。

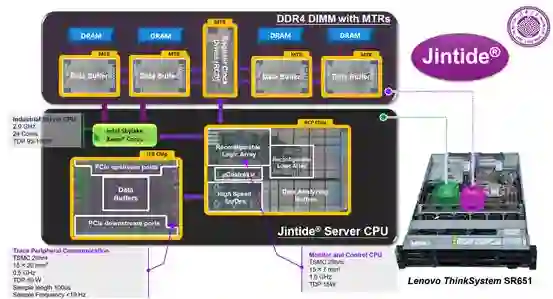

刚刚在美国斯坦福大学结束的高性能芯片顶级会议Hot Chips 2019上,清华大学魏少军教授团队作了题为“Jintide®: A Hardware SecurityEnhanced Server CPU with Xeon® Cores under Runtime Surveillance byan In-Package Dynamically Reconfigurable Computing Processor”的学术报告(津逮®:

基于动态可重构计算处理器实时监控的至强®内核硬件安全增强服务器CPU芯片)。

报告中,魏少军教授介绍了清华大学携手澜起股份共同研发的津逮®服务器CPU芯片,以及与奇虎360合作开发的CPU硬件漏洞防护方案。

津逮®服务器CPU芯片是全球首款采用第三方芯片对处理器内核硬件实施运行时安全监控的CPU芯片。

无论是硬件木马、漏洞、后门,还是恶意利用前门的行为,都能被及时发现并实施按需管控。

系统实测结果表明,多台津逮®服务器CPU芯片同时运行,可有效检测99.8%以上硬件攻击,性能损失仅为0.98%。

该论文是本次Hot Chips 26篇大会报告中唯一一篇有关芯片硬件安全技术的论文,也是我国高校在Hot Chips 31年历史上所发表的唯一一篇第一作者论文。

论文第一作者是刘雷波教授,报告人是高级研究员罗奥。

图1 清华大学罗奥在Hot Chips 2019上作报告

确保CPU芯片的硬件安全是学术界和产业界一直面临但尚未解决的国际公认难题。

随着计算机和半导体技术的发展,CPU芯片已经成为高度复杂的芯片,其设计、制造、封装及测试等过程涉及到全球化的产业分工,要对所有环节实施有效监管几乎不可能。

此外,要在组成CPU的数十亿到上百亿颗晶体管中发现仅由数十颗晶体管就可以组成的恶意硬件也是不可能完成的任务。

而人为疏忽或技术限制而造成的硬件漏洞,更是难寻踪迹,防不胜防。

传统的通过检查CPU芯片的设计源码、网表、版图、管芯来查找恶意硬件和硬件漏洞的方法就如同大海捞针,完全不可行。

2016年,清华大学魏少军团队提出了基于高安全、高灵活可重构芯片架构的“CPU硬件安全动态监测管控技术”。

该技术通过动态、实时监控CPU运行过程中的“合法行为”来发现“非法行为”,从根本上克服了传统的CPU安全隐患、技术漏洞难以被监测和发现的困难。

硬件木马、硬件漏洞(如“熔断”、“幽灵”)、硬件后门以及恶意利用硬件前门的行为,都能被该技术迅速发现并根据需要进行管控。

![]()

图2 “CPU硬件安全动态检测管控技术”示意图

目前,该项技术已经进入商业化。

以部分团队核心成员为主成立的玄甲微电子公司得到了清华大学的全力支持,获得了必要的技术授权。

基于这一技术和相关芯片,上海澜起股份(科创板首批上市公司688008)设计完成了津逮®服务器CPU芯片,成为全球首款具备硬件安全管控能力的服务器CPU芯片。

联想、长城电脑、宝德、新华三等服务器企业已完成基于津逮®服务器CPU芯片的高性能商用服务器的研制,部分产品已上市销售。

过去10余年,清华大学魏少军教授团队聚焦可重构芯片技术研究,在国家自然科学基金重点项目、重点研发计划项目、863计划重点项目及其它国家计划项目的支持下,在可重构芯片领域取得了多项重大技术突破。

在JSSC/TIFS/TPDS等领域顶级期刊上发表论文200多篇,在ISCA/MICRO/DAC/VLSI等领域顶级会议发表论文20余篇;

授权发明专利60余项;

出版学术专著5部;

参与制定安全CPU国家标准1项,参与国际标准化组织提案1项;

相关技术曾获得国家技术发明二等奖、教育部技术发明一等奖、中国电子学会技术发明一等奖、中国发明专利金奖、世界互联网大会15项世界互联网领先科技成果等重要科技奖励。

![]()

[关于Hot Chips]

Hot Chips是高性能芯片领域的国际顶级会议,1989年以来已成功举办31届。

几乎所有的主流芯片供应商(如Intel、AMD、Nvidia、ARM、Xilinx、IBM、富士通和NEC等)及国际领先大学都会参会并发布其最具代表性的新技术或新产品。

![]()

![]() 点击 阅读原文,查看:英特尔公司造芯片每年赚它美金10个亿,想入职先搞定这些 AI 面试题

点击 阅读原文,查看:英特尔公司造芯片每年赚它美金10个亿,想入职先搞定这些 AI 面试题