【阿里聚安全·安全周刊】Adobe安全团队将PGP私钥公布到网上|专访新浪微博黄波

本周安全热词

▼

Adobe将PGP私钥公布到网上|专访新浪微博黄波|德勤公司遭黑客攻击|备份数据库揭露CCleaner攻击规模|移动证券交易应用存在安全漏洞|Equifax数据泄露后续|SugarCRM再爆漏洞|编写自己的JEB2插件| Java反序列化漏洞从理解到实践

本周资讯 top3

1、德勤被黑客攻击——网络攻击暴露客户电子邮箱

世界四大会计事务所之一的德勤遭到网络攻击导致机密信息泄露,包括客户的私人电子邮箱和文件,黑客设法通过一个管理员账户访问了德勤的电子邮件服务器,该账户没有使用双重身份验证(2FA)保护,从而使攻击者不受限制地访问德勤的微软托管的电子邮件邮箱。

详情链接:https://jaq.alibaba.com/community/art/show?articleid=1102

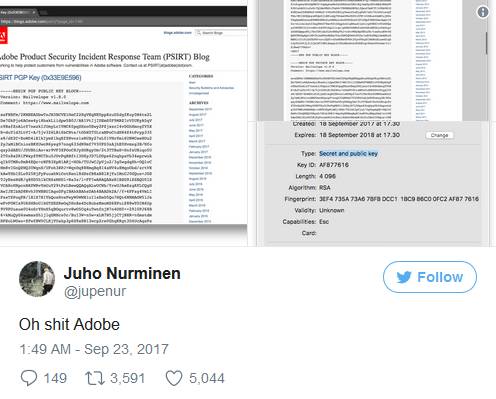

2、Adobe产品安全团队不慎将PGP私钥公布到网上

Adobe产品安全事件响应团队(PSIRT)在发布了PGP公共密匙还把私人密匙也公布了出来,这意味着该PGP签名不再安全,获得密匙的人则能借此盗取邮箱的通信内容。

详情链接:http://jaq.alibaba.com/community/art/show?articleid=1098

3、【技术】Java反序列化漏洞从理解到实践

本文将深入分析大家所熟悉的Java发序列化漏洞

主要内容包括以下两方面:

1.利用某个反序列化漏洞。

2.自己手动创建利用载荷。

更具体一点,首先我们会利用现有工具来实际操作反序列化漏洞,也会解释操作的具体含义,其次我们会深入分析载荷相关内容,比如什么是载荷、如何手动构造载荷等。完成这些步骤后,我们就能充分理解载荷的工作原理,未来碰到类似漏洞时也能掌握漏洞的处理方法。

详情链接:http://jaq.alibaba.com/community/art/show?articleid=1107

资讯篇

【专访】新浪微博黄波:千人千面,机器学习赋能用户信息流消费

黄波,微博机器学习平台技术负责人、资深架构师,负责微博机器学习平台和Feed算法系统。他将在10月的云栖大会上分享微博信息流产品中机器学习和深度学习的实战解读、最新进展,以及搭建微博机器学习平台和深度学习平台的经验总结,也希望可以借助这次机会和业界深入交流,获得更多业界经验来完善内部系统及平台,更好地为微博业务服务。

链接详情:

http://jaq.alibaba.com/community/art/show?articleid=1101

【数据泄露】Equifax数据泄露事件始末:安全高管提前退休,检察院介入调查

Equifax 上周通知用户,黑客在5月中旬和7月下旬入侵了他们的系统。这次的信息泄露影响到了大约1.43亿的美国消费者,泄露的信息包括姓名,社保号码,出生日期,地址,还有一些驾驶证的信息。该公司聘请了FireEye所属的事故调查公司Mandiant进行调查,并表示,Equifax对这一事件的内部调查仍在进行中,公司继续与联邦调查局密切合作进行调查。

详情链接:http://jaq.alibaba.com/community/art/show?articleid=1109

【数据安全】备份数据库揭露CCleaner攻击的规模

一份包含Windows系统信息的数据库的备份,通过一个恶意修改版本的CCleaner软件工具,为调查人员提供了更清晰的视角。

对CCleaner的攻击始于7月初,此前Avast收购了盛行的Windows维护工具的公司Piriform。供应链事件被发现是复杂的、高度针对性的,而且数据库备份的发现证明了这一点。

详情链接:http://jaq.alibaba.com/community/art/show?articleid=1106

【安全漏洞】移动证券交易应用存在安全漏洞,或将泄露用户敏感数据

HackerNews.cc消息,网络安全公司 IOActive研究人员 Alejandro Hernández 近期通过测试 Google 应用商店和苹果商店中最常用的 21 款移动证券交易应用程序后发现多处安全漏洞,可导致泄露用户密码及其财务信息。

详情链接:https://jaq.alibaba.com/community/art/show?articleid=1108

【漏洞预警】Mac OS X存在Javascript沙箱绕过漏洞,可造成任意文件读取!(含PoC)

详情链接:http://jaq.alibaba.com/community/art/show?articleid=1110

技术篇

1、编写自己的JEB2插件

JEB2发布有段时间了,相比于JEB1来说功能强大了很多,但是API也发生了巨大的变化,不仅是定义上也包括架构上,这给我们移植或者是新编写插件带来了一定不便, 目前也还没看到详细一些的API分析教程。本文以一个具体的应用分析为例,解释如何编写一个JEB2中处理混淆应用的插件,来实现自动识别和重命名。

详情链接:https://jaq.alibaba.com/community/art/show?articleid=1103

2、ZNIU:首款利用Dirty COW漏洞的Android恶意软件

我们已经向Google披露了本文提到的安全问题,同时Google已经检测确认Google Play Protect已能够针对ZNIU提供相应的保护了。

详情链接:http://jaq.alibaba.com/community/art/show?articleid=1105

* 完整文章详情,请点击“阅读原文”

▼

一站式解决企业业务的安全问题

移动安全 | 数据风控 | 内容安全 | 实人认证