web渗透实例之克市教育局web渗透—市OA系统

本次渗透是在取得教育局网络第三方厂商即时讯立维公司授权许可之后进行的渗透测试。

漏洞报告也于第一时间交给教育局及第三方厂商,并且协助厂商进行了修补,至文章发布时,文中的漏洞已经得到修复。本文章选取了漏洞报告中的一部分进行公开,完整漏洞报告模板于社团群内部。

免责申明:请使用者注意使用环境并遵守国家相关法律法规!

本文仅供学习与交流,请勿用本文提到的技术方法进行破坏行为,由于使用不当造成的后果十三年不承担任何责任!

一.信息搜集:

我扫描了,oa.klmyedu.cn/ 218.31.39.144 pj.klmyedu.cn 218.31.39.149

从扫描结果显示了一些可远程利用的漏洞,对重点需要渗透测试的WEB主机等待扫描等信息收集工作完成后实施渗透。

扫描时得出以下端口服务信息:

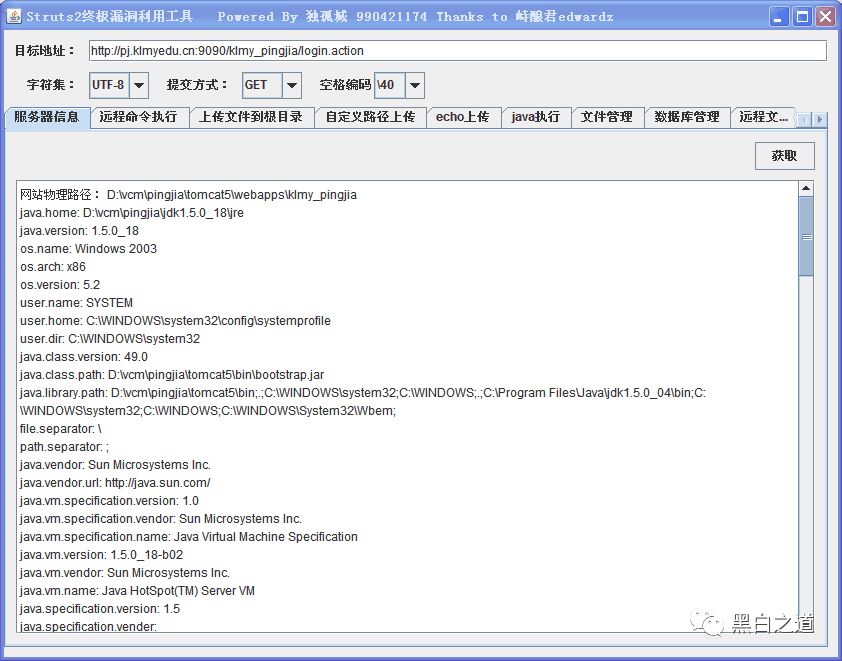

http://pj.klmyedu.cn 开放的端口9090 作为OA平台老师登录口http://pj.klmyedu.cn:9090/klmy_pingjia/login.action

oa.klmyedu.cn 默认web端口 是学生登录进行评价的web平台

发现教育局网络为山石网科防火墙或网络设备的远程管理服务端口,建议用户使用IP地址限制功能来进行远程管理。

继续进行端口扫描和测试,发现一些问题并做部分测试。

二.漏洞扫描

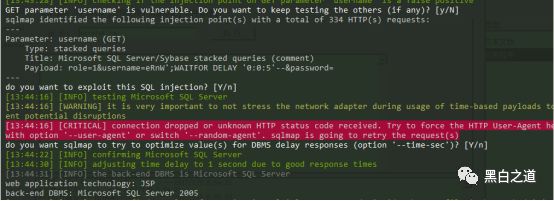

注入型漏洞,我们通过远程测试后发现http://pj.klmyedu.cn:9090/klmy_pingjia/login.action 登陆口存在SQL注入的漏洞,我们可以通过sqlmap跑出服务器上面web数据库信息,如图:

web application technology: JSP

back-end DBMS: Microsoft SQL Server 2005

因为这个登录口是为教师登录的 又临近期末了 老师都需要用这个平台 服务器性能貌似承载不了SQL注入。

为了减少对用户应用的影响,在验证完SQL注入漏洞后,我停止了进一步的渗透测试行为。

2. Apache Tomcat examples directory vulnerabilities(示例文件)

Apache Tomcat默认安装包含”/examples”目录,里面存着众多的样例,其中session样例(/examples/servlets /servlet/SessionExample)允许用户对session进行操纵。因为session是全局通用的,所以用户可以通过操纵 session获取管理员权限。

漏洞地址

http://120.77.102.161:8080/examples/servlets/servlet/SessionExample

3.Apache Struts2 Multi-Remote Code Execution(简称st2漏洞)

在http://pj.klmyedu.cn:9090/klmy_pingjia/login.action 登陆口存在st2漏洞

可获取信息完整清晰:

网站物理路径: D:\vcm\pingjia\tomcat5\webapps\klmy_pingjia

java.home: D:\vcm\pingjia\jdk1.5.0_18\jre

java.version: 1.5.0_18

os.name: Windows 2003

os.arch: x86

os.version: 5.2

user.name: SYSTEM

user.home: C:\WINDOWS\system32\config\systemprofile

user.dir: C:\WINDOWS\system32

java.class.version: 49.0

java.class.path: D:\vcm\pingjia\tomcat5\bin\bootstrap.jar

java.library.path: D:\vcm\pingjia\tomcat5\bin;.;C:\WINDOWS\system32;C:\WINDOWS;.;C:\Program Files\Java\jdk1.5.0_04\bin;C:\WINDOWS\system32;C:\WINDOWS;C:\WINDOWS\System32\Wbem;

hibernate信息等等省略后半部分过长。可以看到敏感信息 1.system权限 2.网站绝对路径 3.网站服务器系统信息 等等包括java环境信息。

通过system权限 我们直接执行远程命令查看内网拓扑 添加账户等等。

在添加账户时发现被拦截 查看进程发现有1.360主动防御 2.安全狗 3. 瑞星杀毒 这多个杀毒软件和安全软件(佩服佩服 能在一个服务器装这么多 服务器也是够安全)

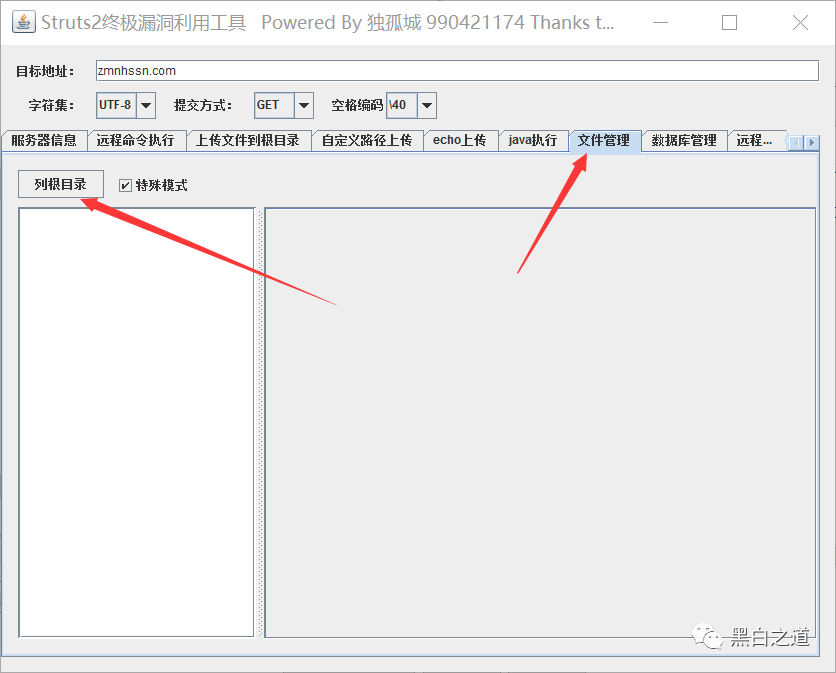

这里主要讲下这个st2漏洞利用工具 这款工具好处在于有列出了服务器目录的功能 当时我一开始想直接在登陆口目录传jsp木马拿shell的时候 连接的时候总会跳转到登陆口 Google了下 解决办法是传jspx 但是试了都不行。

有了这个工具 直接找到网站root根目录 把shell传到根目录就不会跳转 可以直接连接就拿下了。

社团工具下载地址 www.klmyssn.club

此工具下载地址www.klmyssn.club/exploit/st2.jar

然后传上一个jsp大马 社团专用JSP大马下载地址 http://www.klmyssn.club/dama/ssn-jsp.zip

大马上传之后的提权服务器过程就很简单了(虽然服务器有360 教育局专版瑞星杀毒 及 安全狗 但是然并卵 可能是社长太帅 丝毫没遇到拦截和阻力) 过程思路就是如之前社团网站这篇文章一样 传getpass.exe 在大马里面执行读取账号密码即可 详见:http://www.zmnhssn.com/?post=62。

里有意思的是读取密码之后 发现账号用的又是两个弱口令 至于具体哪两个暂时不方便说 因为在之后的教育局内网渗透之中发现百分之八十的服务器都是这两个密码 而且都是administrator的密码!!!由于此次渗透测试范围仅限于OA系统 所以暂且没做内网大范围渗透。

渗透结果:

成功提权的服务器

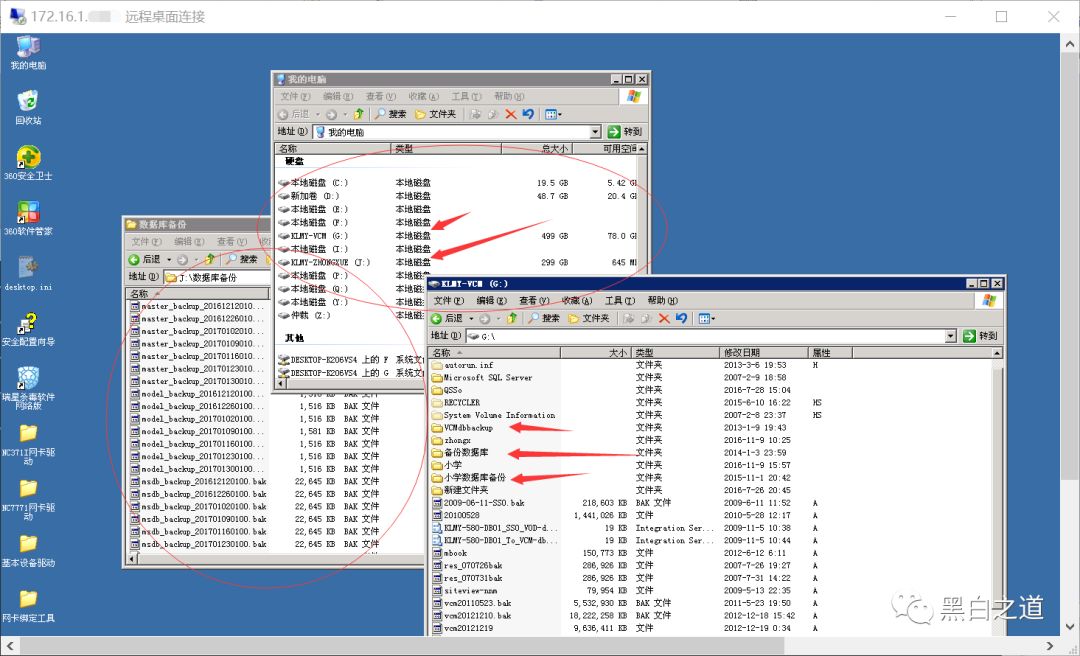

1. OA办公系统后台服务器(VCM评价的web服务器) 型号:HP proliant DL580 内网ip:172.16.1.X

2.数据库群集服务器(存贮有全市中小学生身份证数据即是评价系统登陆账号) 型号:HP proliant DL583 内网ip:172.16.1.X

3.科大讯飞跳板服务器(意外收获) 型号: HP proliant DL581 内网ip:172.16.1.X

漏洞危害:OA办公系统存在的ST2漏洞 直接导致了网站服务器被提权 由此一台服务器可以导致教育局内网服务器漫游 泄露全市中小学生身份证信息包括老师的身份证。

以下是部分数据截图

其次有意思的事情是 在我之前就已经有前人入侵进了vcm评价的服务器 在D盘根目录大大的存留着webhsell和木马 然而讽刺的是服务器运行着安全狗 360 和瑞星杀毒,我想我可能遇到了假的安全软件。

点到为止吧 达成最初的目的了。

完整的渗透测试报告已上传到社团群 各位社员可以自行下载学习。

PS:此次渗透测试是在取得授权情况下进行的,合法正规的一次渗透测试,请勿利用本文提及的方法在未经授权情况下对任何一个网站进行渗透测试,出现的后果与本社团及作者无关。最后附上两张社长被教育局招安的聘书。

* 文章出处:十三年 克拉玛依高级中学信息技术社团

你可能喜欢