UK DN AS NN WG UX AA:这是一条加密推送!

大数据文摘出品

编译:毅航、JonyKai、小鱼

无论你是从敌后战线发送报文或在猫咪图片里隐藏信息,用密文传递秘密信息已经有数个世纪的历史了。

本文介绍了一些最令人惊叹的密码,跟着文摘菌一起来涨知识吧。

提示:文末有彩蛋哦!

在Mark Frary的新书《密码破译》(De/Cipher)中,介绍了历史上50个最有趣的密码和它们的破译者,包括从古希腊人到布莱切利公园的密码专家。

Mark Faray展示了这些密码的原理以及破译方法。但怎样的密码才能算有趣呢?下面是Mark Faray心目中的十佳密码。

De/Cipher:史上最有趣的密码及破译方法

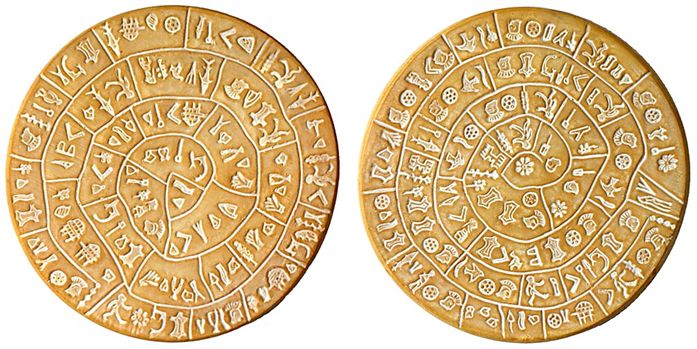

斐斯托斯圆盘

斐斯托斯圆盘复制品

1908年,意大利考古学家Luigi Pernier在克里特岛南部的米诺斯宫殿里发现了一个黏土质地的小圆盘,上面刻满了螺旋排列的未知符号。

斐斯托斯圆盘上包含了由45种不同符号表示的242个印记。这些印记是象形文字,它们代表了很多主题,包括人形、孩童、武器、鸟和植物。这些印记格外独特,且细节饱满。

一些学者认为这个圆盘是一种天文日历,还有一些人认为它来自传说中的沉沦之城亚特兰蒂斯。

对于圆盘上的印记到底是哪种语言还存在很大的争论。圆盘上的印记过少且尚未发现相同符号的其他文字材料,因此不太可能对它的真实含义达成共识。

伏尼契手稿

世界上最神秘的书

1912年,波兰裔的古籍商Wilfrid Michael Voynich从意大利的一个耶稣派学院那里买了30本书,其中包括了一本写于15世纪的牛皮纸手抄本,也就是现在的伏尼契手稿。

240页的手稿中包括了17万个独特的符号和字迹,几乎每一页上都有植物插图和天体图的图释,此外,还有一些罕见的裸体女子微型画,且大多数女子腹部隆起。

美国顶尖的密码破解专家William Friedman尝试破解伏尼契手稿但以失败告终。

2014年,贝德福德大学的Stephen Bax教授声称成功破译部分手稿。他通过分析中世纪的草药书籍,破解出一些符号的可能含义。

2017年ACL大会上,阿尔伯塔大学的团队发表论文称,AI算法破解出手稿是用加密的希伯来语写成,且计算机科学家正与古希伯来语学家合作解读手稿内容。

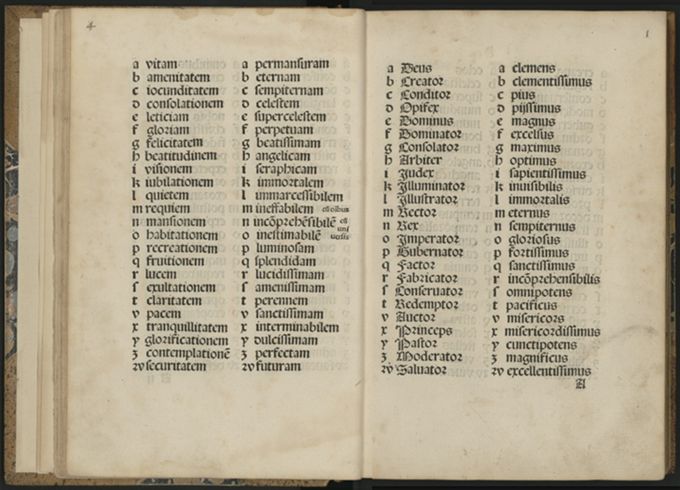

Ave Maria 密码

Polygraphia:密码学方面的第一本印刷著作

德国修道院院长约翰尼斯·特里特米乌斯(Johannes Trithemius)是密码学方面的第一本印刷著作《Polygraphia》的作者。但是很多人认为,他的神秘著作《隐写术》(Steganographia)表明他在使用鬼魂进行长距离通信,也因此被迫离职。

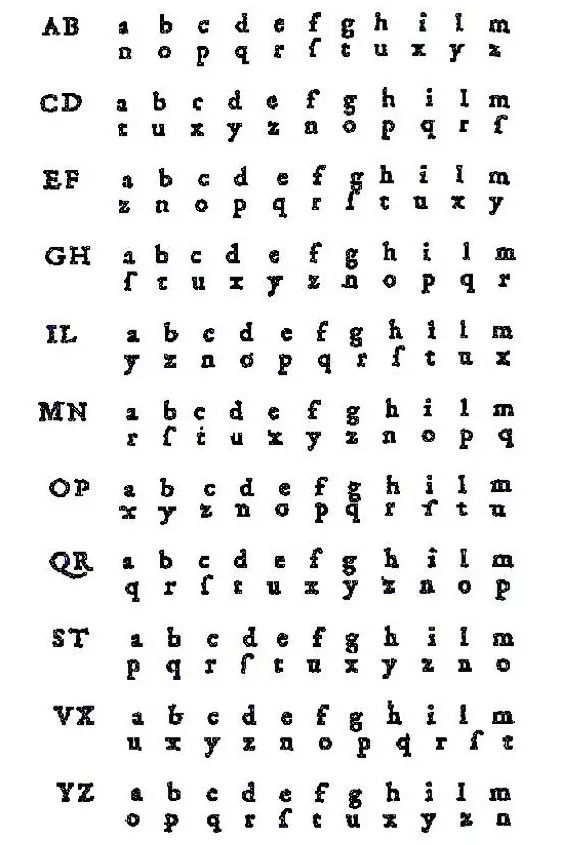

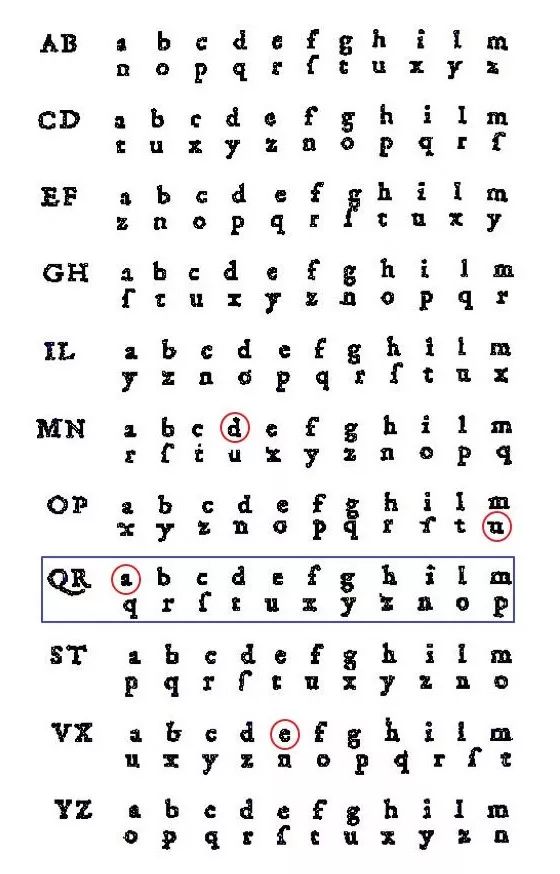

约翰尼斯·特里特米乌斯最著名的密码是Ave Maria密码,他的书《Polygraphia》中包含了384列的字母密码对照表,每个字母对应的密码如上图所示。

如果你要将单词“monk”译成密码,利用上面的密码表,你会得到etenus gloriosus mansionem immortalem。

接收者用同样的密码表来解码。这样截获报文的人只能看到一长串看起来像是祈祷文的拉丁字母,而不会起疑心。

维吉尼亚密码

16世纪时,意大利密码学家Giovan Battista Bellaso 意识到使用多种字母表加密信息的威力,便开始使用下图所示的字母表进行加密:

由吉奥万·巴蒂斯塔·贝拉索(Giovan Battista Bellaso)提出,但后来被误认为是布莱斯·德·维吉尼亚所发明,因而现在被称为维吉尼亚密码。

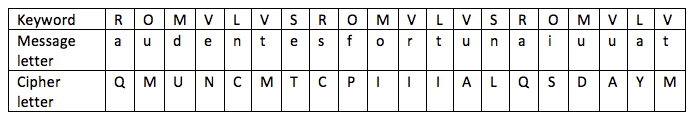

为了使用这套密码系统,你需要知道发送者和接收者之间协定好的关键词。如下图所示,选择某一关键词并重复至明文的长度得到密钥,如明文长度为20,关键词为ROMVLVS,密钥为ROMVLVSROMVLVSROMVLV。

注意:u和v、i和j是可以互换的,而且字母表中没有K

对于明文的第一个字母a,对应密钥的第一个字母R,于是选择字母表中R行(蓝色方框)中a下方的字母得到密文的第一个字母Q。类似地,明文第二个字母为u,在表格中使用对应的O行进行加密,得到密文第二个字母M。

以此类推,可以得到编码后的密文:QMUNMTCPIILALQSDAYM。值得注意的是,明文中不同的字母经过编码后,可能变成相同的密文字母——这是迷惑截获报文者的一种好方法。

用来加密解密的维吉尼亚表格

Dorabella密码

爱德华·埃尔加(Edward Elgar)留下的Dorabella密码

在1897年七月,作曲家爱德华·埃尔加(Edward Elgar)爵士受邀去拜访牧师Alfred Penny一家。之后,埃尔加给牧师一家写了感谢笺,并在其中附带了一张写给牧师23岁女儿多拉小姐(MissDoraPenny)的秘密便条。

这张便条包含87个字符,每个字符由一串相连的半圆组成,分别指向八个不同的方向。

多拉本人一直没能读懂这封信。有趣的是,爱德华•埃尔加创作了一首以多拉的名字命名的变奏曲《谜语变奏曲:第十变奏Dorabella》(Enigma Variations:Variation X “Dorabella”),为破译密码提供了可能的线索。

一些密码专家认为这份密码中的字符并不是文字,而是音乐片段。字符的方向表示音符,半圆的数量则代表了音符的平调、降调和升调。

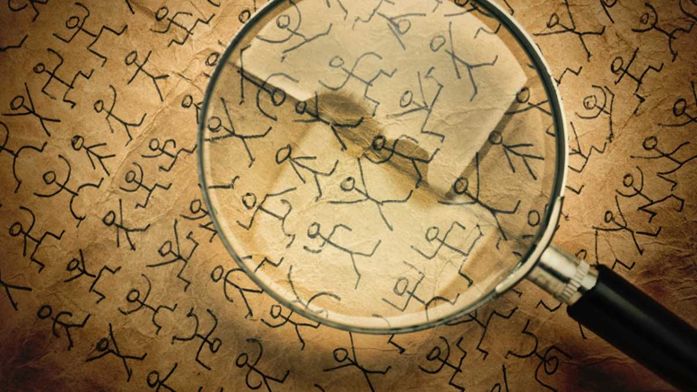

夏洛克密码

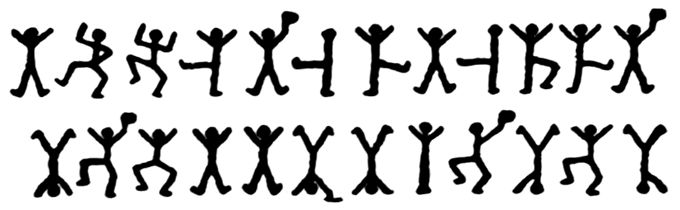

阿瑟·柯南·道尔(Arthur Conan Doyle)爵士是个密码迷,而且他用密码作为《福尔摩斯之小舞人探案》(The Adventure of the Dancing Men)的主要情节手法。

在这个故事中,诺福克领主Hilton Cubitt和他的美国新妻Elsie收到了一些奇怪的消息。

消息内容是一些四肢朝向不同方向并举着旗子的小舞人。这些消息让Elsie感到不安,Cubitt决定向贝克街的侦探寻求帮助。

夏洛克发现消息是用简单的置换密码进行编码的,每个字符都对应一种小舞人。

他使用了频率分析法来破译消息。在英语中,最常见的字母是E、T、A、O、I、N、S、H、R、D、L,所以分析小舞人出现的频率就能找到对应的字母,从而破译出消息的含义。

夏洛克发现其中一条消息为ELSIE PREPARE TO MEET THY GOD(ELSIE准备迎接你的上帝)后,就立刻赶往诺福克。

在夏洛克赶到之前,Cubitt就已经被射杀。但是,夏洛克指认出凶手就是住在附近的农民Abe Slaney。原来,AbeSlaney是前芝加哥匪帮成员,而Elsie在美国时曾与他发生过情感纠葛。

说巧克陶密码的人

接受电讯训练的巧克陶族士兵

一战期间,正在法国西部前线作战的美国第36步兵师,必须依靠电话进行通讯。然而,美军确信其传达的消息正被德军窃听。

在第36步兵师,有一支由巧克陶人组成的部队。巧克陶人会说26种不同的方言,但大部分方言没有文字记录。因此,他们就被派去传送营队之间的消息,德国人突然发现他们监听到的都是难以理解的语言。

有趣的是,一些常见的军事术语在巧克陶方言里并没有对应的词汇。于是,他们用“大枪”代表“火炮”,用“射得快的小枪”代表“机枪”。

SOE密码

在二战期间,英国特别行动执行处(Special Operations Executive,SOE)在同敌后特工通信时,使用的是基于诗歌进行加密的报文。

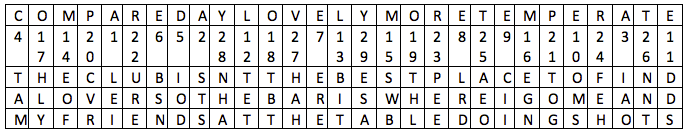

报文加密的第一步是从诗歌中选五个单词,并把这些字母写在表格的顶行。比如从莎士比亚的“Shall I compare thee to a Summer’s day? Thou art more lovely and more temperate”选择compare,day,lovely,more,temperate这五个单词。

然后按照字母表开始编号,从a开始,在表格找第一次出现的a,在对应位置下面标记数字1,第二次出现的a标记为2,以此类推,对b进行编号,如果没有字母b就对c编号,重复上述过程直到所有字母都有对应的编号。然后,把消息里的字母逐一填在下面的表格中,如果消息太短就用xs代替。

对照表格,找到数字1下面对应的LEI,再找数字2对应的STS,重复这个步骤,获得密文:LEI STS IAO TAM IOD BSN ERE LRD CII。要想破译密文,只需找到原始诗歌,把密文按照诗歌里字母的顺序重新插回去即可。

猫咪表情密码

可爱的猫咪表情也许并不像看起来的那样单纯——因为其中可能藏有秘密消息。

隐写术曾是一项古老的技术。如今人们利用隐写术,把信息隐藏在数字照片的颜色中。

24位的RGB图片编码系统能辨别出上百万种不同的色度。该系统用8位二进制数字来表示红、绿、蓝三种基色分量在每个像素点中的基色强度。基色强度从无色(00000000)到全色(11111111)之间变化。

人眼无法察觉到色度上的细微差别,比如11111110和11111111,这样我们通过改变表示色度的二进制数字最右边的位数来隐藏信息。

每个像素有3位二进制数字(红、绿、蓝)可供操作,而一张5平方厘米大小的网页图片就包含超过2万个像素点,因此如果接收者知道如何提取信息的话,你可以一张图片中隐藏一段文本信息,甚至隐藏另一张完整的图片。

量子密码学

利用量子理论进行加密可能是密码学中的终极方法。一种方案是利用光子的极化来加密信息。

光的极化有两种方式:一种是光子沿水平或垂直方向振动(称为线态偏振),另一种是光子沿对角线方向振动。我们可以利用光的极化来代表二进制的0和1。

比如,在水平偏振态中,水平方向的振动(—)可以代表0而垂直方向的振动(|)代表1,又或者,偏向左边的对角振动(\)代表0而偏向右边的对角振动(/)代表1。

实际操作中,发送者和接收者要事先约定好使用哪种极化方案。只有使用正确的探测器,你才能得到正确的二进制信息。

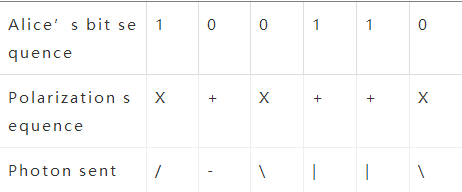

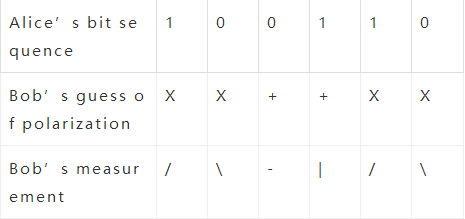

让我们来看看量子加密是如何实现的。Alice给Bob发送了一条简短(只有6位光子)的信息,并利用随机极化对信息进行了编码,如下图所示。

X代表对角振动,+代表线态振动

之后,Bob测量了他所接收到的光子的极化信息。他随机转换探测器的极化方式,这使得他时而能理解Alice发的消息,时而不能。

Bob的随机极化方式正确解码了第1、4、6个光子,但是Bob并不知情。他只需要和Alice打个电话,确认她对每个光子使用了何种极化方式,而不需要交流具体的消息内容。

随后,Bob就知道他正确解码了第1、4、6个光子。这样Bob和Alice就可以用这三个光子作为通讯双方的密钥,其可靠性由物理法则来保证——这也就是量子密匙分发的原理。

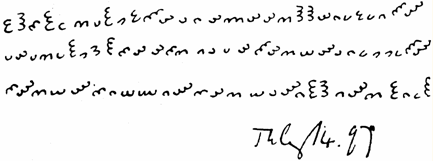

最后,文摘菌也用文中的一种加密方式制作了一条秘密信息,你能解出来吗?

UK DN AS NN WG UX AA

相关报道:

http://www.sciencefocus.com/article/maths/history-codes-ciphers-mark-frary

【今日机器学习概念】

Have a Great Definition

Contributors

回复“志愿者”加入我们