基于网络的入侵检测和入侵防御系统

信息安全公益宣传,信息安全知识启蒙。

加微信群回复公众号:微信群;QQ群:16004488

加微信群或QQ群可免费索取:学习教程

教程列表见微信公众号底部菜单

本文介绍入侵检测和入侵防御系统(IDS/IPS),它们是实现网络安全的最重要的机制之一。在过去几年,网络攻击的威胁数量成倍增加,几乎每隔一个月就会出现数据泄露的相关报道。虽然基于网络的IDS/IPS并非新技术,但却是我们在实现网络安全方面必须要了解的一个领域。

入侵检测系统(IDS)

入侵检测系统(IDS)是一种用于通过实时监控网络流量来定位和识别恶意流量的软件。我们知道,对于不同的工作要求,要选用正确的工具,这一点非常重要。IDS在网络中的位置是非常关键的设计考量。IDS通常放在防火墙的后面,但是在决定部署IDS系统之前,对流量和完整的网络设计的深入了解是至关重要的。同时,我们推荐使用多个IDS系统来保护整个网络。实际上,入侵检测的方法有很多,比较常见的有:

使用签名:供应商可以根据IDS系统中实现的2000个签名来匹配网络流量的模式。签名本质上是已知攻击的模式,这些模式被保存在IDS系统的数据库中。每当一个新的数据包到达网络时,它都会分析与数据库中现有签名的相似之处。如果发现匹配,则会发出警报。

行为异常:为客户的某些用例实现基准。例如,如果单位内30个人同时打开一个连接为单位,以5倍为阀值,那么如果同时打开超过30x5 = 150个连接的话,则视为异常请求,就会生成警报。

协议异常:可能存在基于协议的异常,如系统中的合法协议为HTTP,如果出现其他协议的请求,或者在网络中检测到某些未知命令违反常规协议,则生成警报。

入侵防御系统(IPS)

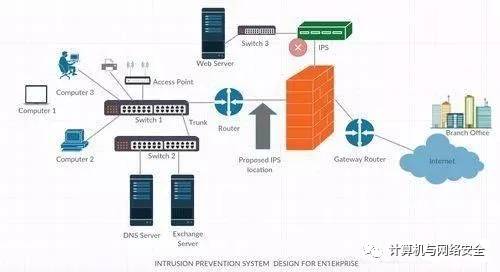

入侵检测系统并不能阻止攻击,而只是发出警报。如果部署了入侵防御系统(IPS),就可以有效地确保阻止攻击,因为它本身就位于网络中,并且所有流量到达服务器之前必须先通过IPS。所以,恶意软件将无法到达服务器。

设计注意事项:

1、IDS通常放置在防火墙的后面。

2、在上述设计中,1号位置的IDS用于保护Web服务器。

3、2号位置的IDS用于保护网络的其余部分免受恶意软件攻击。

4、这是一个网络IDS,而不是基于主机的IDS,这意味着它可能无法检测两个对等主机之间生成的恶意软件。 例如,如果在DNS和Exchange服务器之间出现的恶意软件,由于数据包可能不会通过IDS系统,因此就可能无法检测到该攻击。

基于主机的IDS/IPS

基于主机的IDS将监视单个系统,通常运行在需要保护的主机上。它会读取主机上的日志,并进行异常检测。基于主机的IDS系统虽然可以检测到异常情况,但是这些都是在攻击事件完成后。基于网络的IPS将检测网段中的各种数据包。如果基于网络的IPS设计得比较到位的话,就完全可以替代IPS。基于主机的IDS系统的另一个缺点是,它们可能需要部署到网络中的所有主机上;假设有5000台主机,那么所有主机都需要许可,那么这将是一笔不小的开支。

基于设备的IDS/IPS

您可以安装针对物理服务器或虚拟服务器的入侵检测系统。这种情况下,您需要两个接口,分别用于传入和传出网络流量的检测。您也可以在虚拟机中的Ubuntu服务器上安装Snort等IDS软件。

基于路由器的IDS/IPS

路由器是大多数网络流量的必经之路。特别是通往外部网络的路由器可以直接连接到互联网。这使得这些路由器成为网络安全设计中的安全要塞,也可以作为IDS和IPS系统的安装地点。目前,已经有许多第三方软件可以与路由器集成,以此构筑外部威胁的第一道防线。

防火墙上的IDS/IPS

防火墙和IDS之间的区别是,防火墙会检测来自网络外部的入侵并阻止它们进入网络,但是它不监视网络内部,尽管某些攻击活动是从网络内部发起的。许多供应商已经在防火墙中集成了IPS和IDS,从而为防火墙提供了额外保护功能,例如Palo Alto Networks就提供了这样的防火墙。

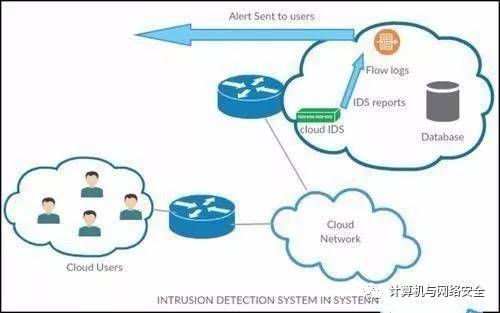

针对云环境的IDS/IPS设计

对于将其应用程序完全托管在公共云上的客户来说,他们通常希望自己来实现IDS系统,而不是由云提供商提供。例如,尽管亚马逊提供了安全层,同时我们还可以利用Snort IDS的社区映像来监视和感知各种威胁。Sourcefire也提供了支持亚马逊的Snort IDS,同时也提供了实施安全解决方案的有偿服务。一家位于加州的MetaFLow Inc公司也可以提供恶意软件检测服务,并且可应用于亚马逊和VMware虚拟机管理程序的产品。这对于在私有云和公有云上托管应用程序的混合云环境而言将特别有用。

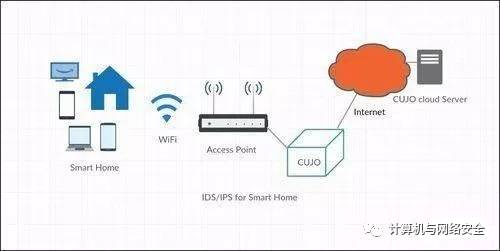

针对智能IOT设备的IDS/IPS设计

随着互联网的发展,IOT设备和传感器越来越流行,因此针对这些设备的保护软件将变得越来越重要。由于这些传感器或设备的尺寸和性质各不不同,因此IDS也需要将根据设备的容量(CPU,RAM)进行定制。这是一个相对较新的领域,也是各种安全攻击的重灾区。

CUJO是一种为家庭自动化系统提供商业级安全防护的设备。它是一个预建好的防火墙/IDS系统,不仅可以完成威胁分析,还可以实现威胁防护。 CUJO的另一个特点是,它将连接到一个基于云的数据库,智能地查询和检查数据包的行为异常。该数据库通过其他受保护的家庭的签名或模式不断进行更新,从而实现了所有互联的CUJO设备之间的安全信息共享。

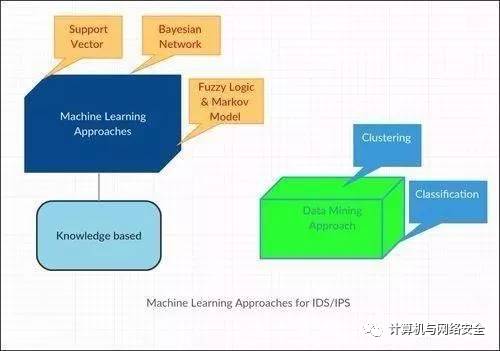

基于机器学习的入侵检测

现在,许多机器学习算法都可以用来检测异常并发出警报。例如,在上午4:00从某人获得电子邮件的可能性是多少,或者A每天向B发送多少封电子邮件——机器学习算法能够学习这些行为,如果行为发生变化,它就会立即发出警报。此外,机器学习也能够使用马尔科夫模型来检测由BOT发送的url请求。人类编写的网站名称中可能有笔误,但机器人编写的网站名称则是随机的,机器学习算法可以对此进行判别。聚类方法可以基于相似性对数据进行分组。例如,从内部网络到公司的Web服务器的流量可能具有某种模式。有研究证明,在90%的时间内,只有10%的数据会被访问。但是,如果存在恶意软件攻击,可能会尝试搜索多年未被访问的数据,这将引发一个警报。

当我们进行网络安全设计时,需要考虑的一个关键因素是找出IDS/IPS的恰当安装位置。我们可以根据具体的网络和客户环境,来实现各种设计方法。随着IOT和智能设备的普及,针对这些设备的IDS系统的重要性也应该倍加重视。目前,之所以大多数网络攻击都能得逞,正是由于缺乏足够的入侵检测系统所导致的。

下面阅读原文,有啥 ?