Petya真的没那么简单!北约呼吁发起联合调查,US-CERT发布警报

北约(NATO)认为Petya大规模袭击可能是国家层面的攻击。Petya和WannaCry这种严重的网络安全问题需要国际社会联合响应。

NATO认为近期大规模传播的Petya(也叫NotPetya)勒索病毒大规模传播的背后可能有国家支持的黑客在行动。目前,Petya已经感染了65个国家的一万两千多台设备,重要企业和基础设施纷纷中招。

不同的研究组织都对此进行了分析,认为Petya伪装成勒索软件,但实际上是一种以破坏为目的的清除软件。攻击者可能利用这种伪装来转移注意力,隐藏这场国家级别的网络攻击。

NATO呼吁联合调查

NATO的专家认为,这次袭击很可能是由国家支持的黑客组织发起的,或者是由某个国家委托非国家支持的黑客组织完成。 攻击者资金充足,攻击过程复杂,耗资不少。

尽管过程复杂,但是攻击者并没有花费太多精力来管理收到的赎金,这表明黑客并非出于经济动机而实施攻击:

这个操作整体并不是太复杂。但如果是利益不相关的黑客仅仅为了技术实践去准备并实施这场攻击,还是非常复杂且耗资巨大的。

NATO的合作网络防御中心(CCD COE)表示,Petya背后也并不存在网络犯罪的可能性,因为收集赎金的方式设计得十分糟糕,攻击者收到的赎金甚至不能涵盖运营成本。”

NATO如此表态,后果 可能有些严重。这场Petya网络攻击可以说成是战争行为,并可能引发《北大西洋公约》第5条的规定:一旦确认北约成员国受到攻击,其他成员国将及时作出反应。

NATO的CCD COE法律部研究员TomášMinárik表示:

2017年6月27日Petya病毒爆发,席卷乌克兰、欧洲、美国和俄罗斯境等多个国家。NATO的CCD COE研究人员Bernhards Blumbergs、TomášMinárik、LTC Kris van der Meij和LauriLindström等人都认为这场攻击很有可能是国家层面的攻击。研究人员对最近的WannaCry和Petya等大规模攻击展开过多项研究,研究结果让人们对受影响国家和国际社会的可能应对方案提出了质疑。

由于重要的政府系统也遭受到攻击,如果攻击与某个国家有关,那么这可能已涉嫌侵犯国家主权。因此,Petya肆虐可能是一种不法的国际行为,而受攻击国家的应对措施却寥寥无几。

据NATO的研究人员介绍,尽管WannaCry的攻击和Petya有许多相似之处,但其实背后的黑客组织并不相同。

根据各种消息,敲诈勒索似乎只是一个草草准备的外壳,那么Petya攻击背后的动机应该从其他角度来探讨。尽管Petya利用的漏洞与WannaCry相同,但是这两个类似攻击背后的黑客组织可能并不一样。两种攻击为攻击者带来的经济收益都不太,但两种攻击都达到了类似效果:造成全球范围的大规模攻击。

北约CCD COE战略部研究员劳里·林德斯特伦表示:

Petya紧随WannaCry之后,也利用了Shadow Brokers发布的EnternalBlue工具。此外,过程更复杂且耗资更多的Petya可能也是一种权力的证明 ——证明某个国家具有大规模网络攻击能力且已准备好可以随时出击。

赛门铁克安全响应中心研究员Gavin O’Gorman对Petya背后的攻击动机给出两个假设。

1. 这个攻击是由技术高超但实战能力较差的黑客组织发起的。这些黑客用一个比特币钱包地址收款,并使用单一的邮箱进行联系;

2. 此次攻击实际上是一场大规模破坏性攻击。

Gavin O’Gorman认为,可能此次攻击并非为了赚钱,也不只是单纯破坏乌克兰的各个政府组织网络系统。发起一场可以清除受害者硬盘内容的攻击同样可以达到上述目的。但是,这样就太过直白,太有攻击性了。

通过伪装成勒索软件,有效地清除硬盘数据,这很有迷惑性。受害者和研究者都会因此好奇:到底攻击者是出于政治目的还是受金钱驱使?

WannaCry和Petya事件再次促使人们关注国际社会面对此类事件时给出的响应,以及建立“网络空间国家行为准则”的必要性。

这些问题其实在最近的意大利G7峰会上都有讨论,G7网络安全小组成员提出了可以解决这些问题的一系列国家行为准则。最终,达成了G7峰会关于“网络空间有责任国家行为”的声明,声明规定了和平时期自愿、非约束性的国家网络行为准则。

同时,NATO号召各国联合起来,针对本次Petya攻击展开专门调查,找到背后攻击者并给予处罚。

WannaCry和Petya引发了人们关于国际社会应对网络攻击策略的探讨。遭受网络攻击的国家数量很多,表明攻击者并不惧怕针对自身的全球性调查。这对于受害国家而言也许是个机会,各受害家国可以出其不意,联合起来共同展开调查。

US-CERT发布Petya警报及防御措施

美国国土安全部(DHS)计算机应急准备小组(US-CERT)日前也发布了针对Petya勒索软件的警报(TA17-181A)。

Petya利用 SMB漏洞,通过ETERNALBLUE M2 MS17-010利用工具攻击设备。US-CERT表示已经收到与Petya勒索软件有关的多份报告,警告各组织尽快升级软件,停止使用不受支持的设备和操作系统。

NCCIC代码分析小组发布了一份恶意软件初始研究结果报告,给出了关于Petya恶意软件的深度技术分析。他们还与政府、私企等合作,以逗号分隔值的形式发布了IOC内容,以便信息共享。

相关文件如下:

MIFR-10130295.pdf

TA-17-181A_IOCs.csv

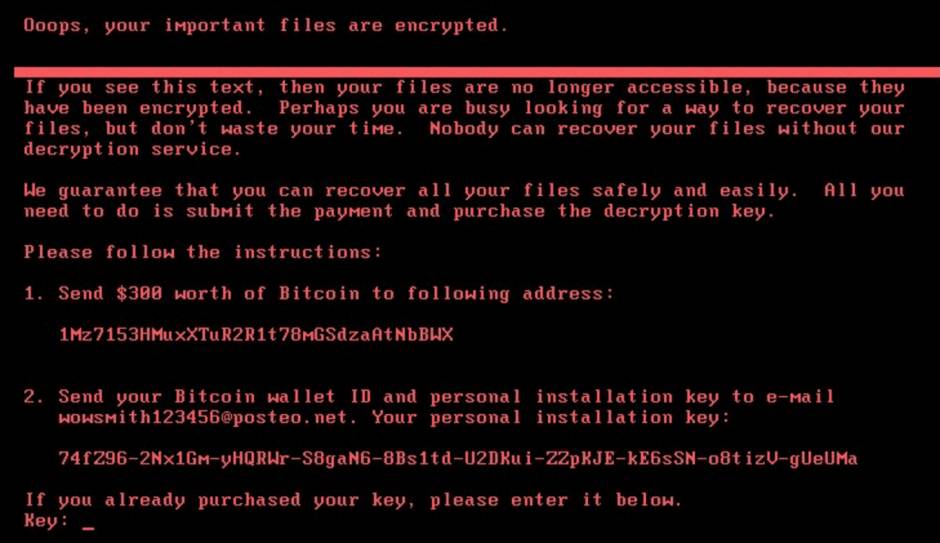

该警报分析了最后Petya勒索软件的样本,发现这个变体利用动态生成的128位密钥加密了受害者的文件,并创建了受害者的唯一ID。专家并未发现加密密钥生成和受害者ID之间有任何关联。

但是,加密密钥和受害者的ID之间并没有什么关联,这意味着即使受害者支付赎金,攻击者也可能无法解密受害者的文件。

这个Petya变种使用MS17-010描述的SMB漏洞,并窃取用户的Windows凭证,进行传播。值得注意的是,这个变种安装可以修改版本的Mimikatz工具,用于获取用户凭证。窃取的凭证可用于访问网络上的其他系统。”

US-CERT分析的样本也将尝试通过检查受攻击系统的IP物理地址映射表来识别网络上的其他主机。

Petya变体在“C:\”驱动器上写入文本文件,其中包含比特币钱包地址和用于赎金支付的RSA密钥。其恶意代码会修改主引导记录(MBR)以启用主文件表(MFT)和原始MBR的加密,然后重新启动系统以替换MBR。

“基于所使用的加密方法,即使攻击者收到受害者的唯一ID,也不一定能恢复文件。”

US-CERT建议各组织采取处理SMB的最佳做法,例如:

禁用SMBv1;

通过阻止TCP 445端口与UDP 137-138端口和TCP 139端口上的所有相关协议,阻止所有边界设备上各版本的SMB。

US-CERT警告用户和管理员,禁用或阻止SMB可能会阻碍计算机访问共享文件、数据或设备。 但是便利性应当为安全性让步。

以下是US-CERT所发布的完整版防御步骤:

下载微软在2017年3月14日发布的 MS17-010 SMB 漏洞修复补丁;

启用强大的垃圾邮件过滤器,防止终端用户收到钓鱼邮件,并使用SPF、DMARC身份验证以及DKIM等技术来验证入站邮件,以防止电子邮件诈骗;

扫描所有传入和传出的电子邮件,检测威胁并过滤到达终端用户的可执行文件;

将防病毒和反恶意软件程序设置为自动、定期扫描;

管理特权帐户;实行最低权限的原则;除非绝对需要,否则不为任何用户设置管理访问权;只有在必要时才能使用管理员帐户;

配置访问控制,包括文件、目录和网络共享权限(遵循最低权限原则);如果用户只需要读取特定文件,则不应有这些文件、目录或共享内容的写入权;

从通过电子邮件传输的Microsoft Office文件中禁用宏脚本;考虑使用Office Viewer软件打开通过电子邮件而非完整的Office套件应用程序传输的Microsoft Office文件;

制定、研究并实施员工教育计划以识别欺诈、恶意链接和社会工程攻击;

对网络进行定期渗透测试,每年不少于一次;最好经常测试;

测试备份,确保内容正常,可以使用;

利用基于主机的防火墙并阻止工作站到工作站的通信。

*参考来源:securityaffairs,AngelaY编译,转载请注明来自FreeBuf.COM