思科修复高危漏洞,致谢 GeekPwn 白帽黑客

2018 年 3 月 28 日思科发布漏洞修复补丁,并公开致谢 GeekPwn 以及发现漏洞的白帽黑客。

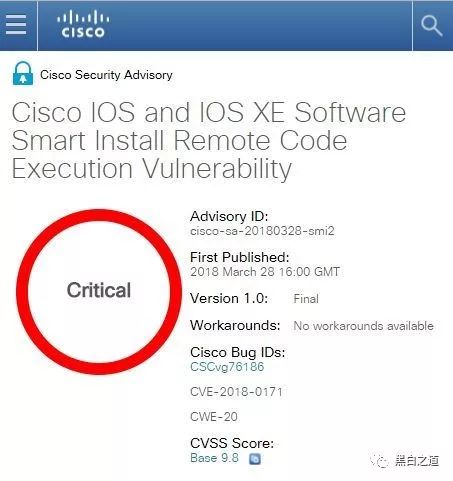

漏洞描述

思科 IOS 和 IOS-XE 系统 Smart Install Client 代码中存在一个缓冲区堆栈溢出漏洞(CVE-2018-0171)。利用这个漏洞,攻击者可以远程向 TCP 4786 端口发送一个恶意数据包,出发缓冲区堆栈溢出漏洞造成设备拒绝服务(DoS)或者不经身份验证执行任意代码。

攻击者能够完全远程控制受到漏洞影响的网络设备。

漏洞危害

在 GeekPwn 比赛现场,选手 George 演示了重置/替换 enable 密码获取设备 EXEC 模式权限,以及劫持交换器与其他设备间的网络流量。

由于思科交换器 TCP 4786 端口是默认开放的,因此漏洞不仅可以被用于企业内部攻击,同样可以针对暴露在公网中的设备发起威胁。

2017 年 5 月,George 扫描网络发现大约 25 万台存在漏洞的设备暴露在公网,超过 800 万设备端口开放。

2018 年 3 月 28 日思科发布漏洞补丁之后,Shodan 官方推特发布全球暴露在公网的思科 Smart Install 客户端超过 16 万,其中美国、俄罗斯和中国均是”重灾区”。

漏洞影响

经验证存在漏洞的设备包括:Catalyst 4500 Supervisor Engines、Cisco Catalyst 3850 Series Switches 和 Cisco Catalyst 2960 Series Switches。

此外,所有具备 Smart Install Client 的设备都可能受到漏洞影响,包括下列:

Catalyst 4500 Supervisor Engines

Catalyst 3850 Series

Catalyst 3750 Series

Catalyst 3650 Series

Catalyst 3560 Series

Catalyst 2960 Series

Catalyst 2975 Series

IE 2000

IE 3000

IE 3010

IE 4000

IE 4010

IE 5000

SM-ES2 SKUs

SM-ES3 SKUs

NME-16ES-1G-P

SM-X-ES3 SKUs

漏洞检测

如果你的思科网络设备有一个开放的 TCP 4786 端口,那么它会受到漏洞影响。你可以通过扫描找到这样的设备:

nmap -p T:4786 192.168.1.0/24

检测网络设备是否有 Smart Install Client 功能,可以尝试执行以下命令:

switch>show vstack config

Role: Client (SmartInstall enabled)

Vstack Director IP address: 0.0.0.0

switch>show tcp brief all

TCB Local Address Foreign Address (state)

0344B794 *.4786 *.* LISTEN

0350A018 *.443 *.* LISTEN

03293634 *.443 *.* LISTEN

03292D9C *.80 *.* LISTEN

03292504 *.80 *.* LISTEN

文章来自:http://www.sohu.com/a/226714676_609380,GeekPwn

你可能喜欢