Google Play应用被植入病毒,背后又是这个黑客组织搞的鬼

新智元原创

新智元原创

编辑:白峰

【新智元导读】著名杀毒软件公司卡巴斯基的研究人员发现,Google Play有存在后门程序的软件,攻击程序巧妙地绕开了Google Play的审查程序,官方却拒绝透露细节。背后的黑客组织OceanLotus声名狼藉,使用的技术老套但很有效,如何才能防范此类攻击?「新智元急聘主笔、高级主任编辑,添加HR微信(Dr-wly)或扫描文末二维码了解详情。」

Google Play被戏耍,恶意程序已上架多年

谷歌拒绝透露上述恶意应用程序是如何绕过程序审查的。

神秘黑客组织浮出水面,技术虽老但很有效

卡巴斯基的研究人员将该黑客组织的攻击称为「幻想运动」,他们确信这一系列长达数年的攻击是 OceanLotus 所为。该组织主要攻击亚洲各国政府、持不同政见者和记者。

OceanLotus小组也称为APT32和APT-C-00,以针对亚洲东部地区的黑客行为而声名狼藉。该小组不断更新其后门软件和基础架构,擅长使用多种技巧诱导用户执行后门程序,以减慢其分析速度从而避免被检测到。

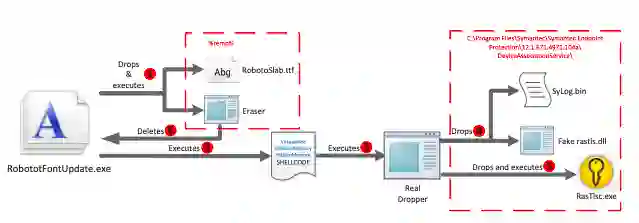

该组织的惯用后门程序主要分为两部分:dropper和backdoor launcher。

backdoor launcher

登录查看更多

相关内容

Google Play(前 Android Market) 是一个由谷歌公司为 Android 系统用户创建的服务,允许安装了 Android 系统的手机和平板电脑用户从 Android Market 浏览和下载一些应用程序。用户可以购买或免费试用这些应用程序。

专知会员服务

15+阅读 · 2019年11月13日