关键漏洞CVE-2018-4013感染媒体播放器MPlayer与VLC

更多全球网络安全资讯尽在E安全官网www.easyaq.com

小编来报:思科Talos团队的专家在Live NetworksLIVE555流媒体RTSPServer中发现了代码执行漏洞(CVE-2018-4013)。

思科Talos安全研究员莉莉丝·怀亚特(Lilith Wyatt)在LIVE555流媒体库中发现了关键代码执行漏洞(CVE-2018-4013),该流媒体库用于VLC、MPlayer及其他流行媒体播放器。

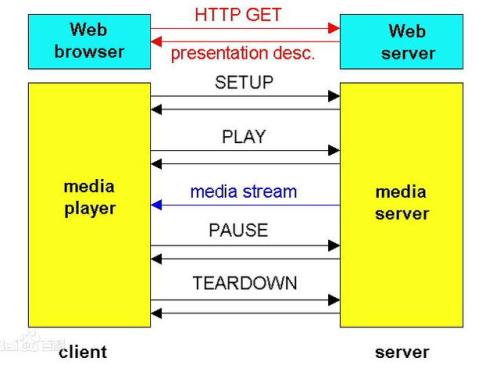

LIVE555流媒体是由Live Networks Inc.维护的一组C++开源库,用于多媒体数据流。该开源库支持RTP/RTCP、RTSP及其他标准流媒体传输协议。LIVE555流媒体可用于播放H.264,H.265, MPEG, VP8和DV等视频的RTP有效载荷格式,以及MPEG,AAC,AMR,AC-3和Vorbis等音频的RTP有效载荷格式。黑客可通过发送包含多个“Accept:”或“x-sessioncookie”字符串的特制数据包,该数据包可导致基于堆栈的缓冲区溢出,来入侵该漏洞,从而执行代码。

该漏洞可影响HTTP数据包分析功能,该功能可用于分析HTTP请求头以通过HTTP隧道传输RTSP。

由Talos团队发布的公告可知,“LIVE555 RTSP服务器库的HTTP数据包分析功能存在代码执行漏洞,可能遭黑客利用。某特制的数据包可导致基于堆栈的缓冲区溢出,从而执行代码。故黑客可发送数据包触发该漏洞”。

漏洞CVE-2018-4013可能使数百万媒体播放器用户遭受网络攻击。

该感染Live Networks LIVE555媒体服务器,版本0.92的漏洞,可能在该产品上一版本就已出现。不过,新发布的安全更新中已修复该漏洞。

用户的媒体播放器若存在漏洞,应尽快安装其最新版本。

专家已发布SNORT(注:开源入侵检测系统)规则来检测企图利用这些漏洞的黑客行为。

注:本文由E安全编译报道,转载请注明原文地址

https://www.easyaq.com

推荐阅读:

▼点击“阅读原文” 查看更多精彩内容