手机锁屏密码被扬声器出卖

更多全球网络安全资讯尽在E安全官网www.easyaq.com

题记:声呐探测作为一项攻击技术,十分鲜见,可是,用声音作为攻击的案例早在48年前就已经出现,该声音攻击者还是最早被冠以黑客称号的,那时候连电脑都没有普及,可以说他是黑客的开山鼻祖。1970年,26岁的美国人John Draper,用麦片盒里赠送的哨子对着电话吹口哨,口哨所产生2600赫兹声波可以让电话系统误以为电话中断而终止计费,从而让他继续免费打电话。于72年被电话公司发现后,入狱2个月。他被黑客圈称为嘎吱上尉,因为那个麦片的牌子就叫嘎吱嘎吱船长。后来,他成立了自己的安全公司。

PS:嘎吱上尉参加过越战,1968年被空军开除。他受到反文化运动的熏陶,成为其中独特的一份子。

英国兰卡斯特大学与瑞典林雪平大学的联合团队所发现一种新颖,甚至略带科幻色彩的技术——能够悄无声息地发现用于保护 Android 智能手机的解锁图形,并将其称之为“SonarSnoop”。

“SonarSnoop”技术

“SonarSnoop”技术

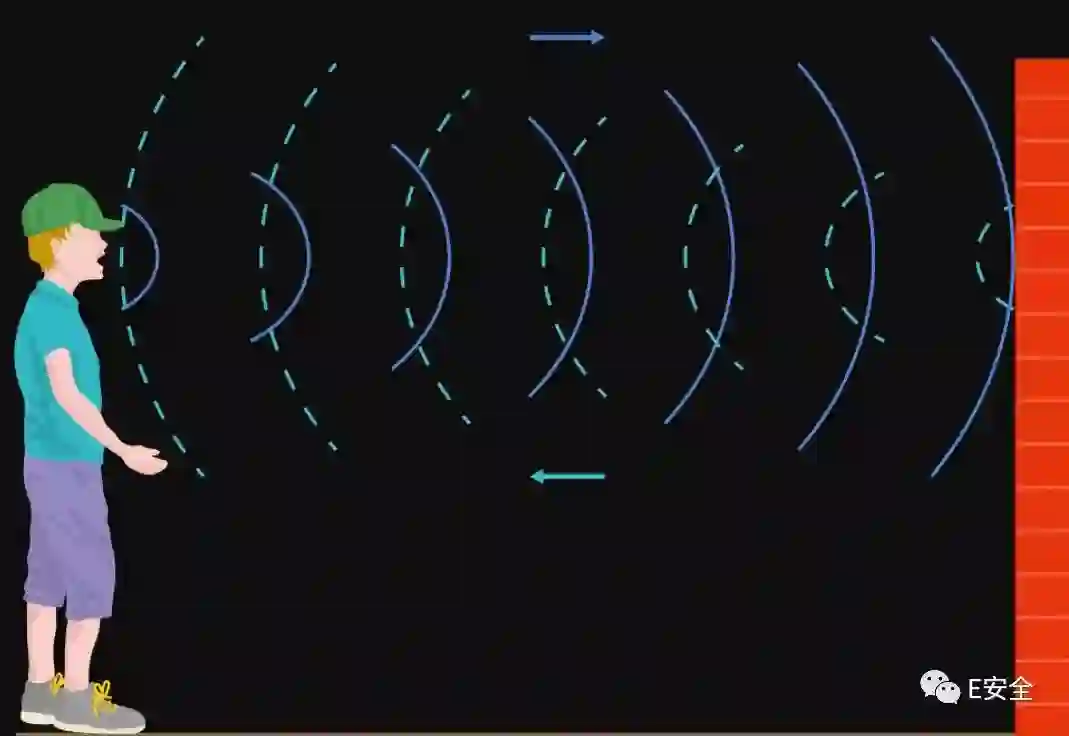

这种被称为“SonarSnoop”的技术,其基本原理与蝙蝠通过声波反射确认空间内物体位置的方法如出一辙。一旦目标设备被恶意应用程序所控制,该智能手机的扬声器即会发出人耳听不到的18 kHz~20 kHz声音频段。

在用户进行手机解锁时,发出的声波会反射回手机麦克风处并被录制保存。通过针对不同设备的机器学习算法(主要针对不同机型的扬声器与麦克风位置做出调整),攻击者将能够利用回声数据推断手指的位置与移动轨迹。

从技术角度讲,这种方法属于一类旁道攻击——因为其直接利用系统的天然特性,而无需涉及任何缺陷或漏洞(2018年早些时候曝光的 Meltdown 与 Spectre CPU 缓存定时攻击也属于这类方法)。

在实施此类攻击时,由于其会需要主动生成声音方能起效,因此其被称为主动声学攻击方法——与收集自然发生的被动攻击方法相对。

攻击是否有效性测试结果

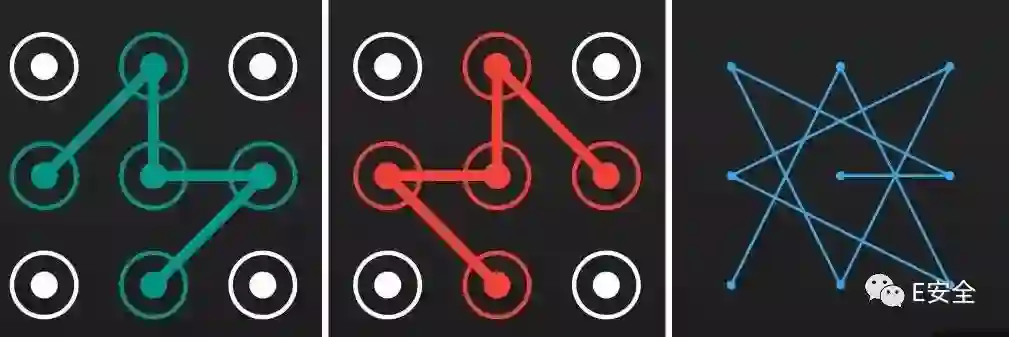

根据针对三星S4手机的测试,SonarSnoop 确实能够起效:研究人员在受试者毫不知情的前提下,将可能的解锁图形范围缩小了70%。

很多朋友可能会对此表示质疑——考虑到 Android 的九点式网格能够构成数十万种可能的图形,这样的范围缩小效果似乎并无意义。但事实证明,大多数人只会从一小部分常见图形中进行选择。五分之一的“锁屏图形”为12种常见图形。

由于设备会限制错误的尝试次数,因此缩小可能范围将给攻击者带来极大帮助。

研究人员们表示:

我们的方法可以轻松应用于其它场景及设备类型。总体来讲,我们的成果代表着一种新的安全威胁类别。

攻击暂无法轻易成功

攻击暂无法轻易成功

实际上,利用声音以意想不到的方式回避安全保护机制并不算什么新鲜事物。有研究人员最近发现,声音收集甚至有助于“读取”用户的屏幕显示内容。2018年早些时候,来自以色列的研究团队就提出可以利用扬声器进行隔空攻击。在此之前,亦有“Fasnmitter”实验尝试通过风扇噪音进行信息传递。

研究人员们甚至想到如何从处于法拉第笼内的设备处窃取数据——这听起来似乎毫无可能,但 MAGNETO 与 ODINI 两个概念验证项目已经证明其确实可行。

“SonarSnoop”攻击的起效前提,是在目标手机上首先安装恶意应用程序。因此,大家不必担心自己在咖啡厅里被周遭人士盗取了解锁图形——至少在未经预先计划的情况下不太可能。另外,也没有任何证据表明此种方法已经被用于实际攻击。

注:本文由E安全编译报道,转载请注明原文地址

https://www.easyaq.com

推荐阅读:

▼点击“阅读原文” 查看更多精彩内容

相关内容

而主要从事安全检测,系统调试,技术研究的安全从业者可称为 白帽黑客。

还有一种存在称为「脚本小子」,往往冒充黑客也常被人误认为是「黑客」,其实是利用一些现有的工具或者程序达到入侵或破解等目的,然而其知识储备以及对技术的理解力却完全不符合广义黑客的标准,甚至不及狭义黑客标准。