社会工程学攻击案例(三)

一次性进群,长期免费索取教程,没有付费教程。

教程列表见微信公众号底部菜单

进微信群回复公众号:微信群;QQ群:460500587

微信公众号:计算机与网络安全

ID:Computer-network

案例1:不可能的使命

每当我和同事参与或者听到一些给力的情节和故事时,都希望它能够被拍成电影。但出于安全因素的考虑,我们不能泄露内情,所以写和说都是不可以的。出于这些原因,我不能提及真实的参与者以及故事中泄露的信息。下面是一个有关一位化名为“提姆”的社会工程人员的故事。

提姆的目标是入侵一台存储着至关重要信息的服务器,如果这些信息被泄漏了,将导致灾难性的后果。这台服务器的合法所有者是一家知名的公司,他们对它设有重重防护。与该公司签订获取信息的合约时,提姆清楚地认识到自己必须用尽全力,这项工作可以说是对他社会工程技能的挑战。

1、目标

这次攻击的目标是获取一家知名企业的某些商业机密,这些机密绝不能泄露给竞争对手。这些秘密被安全地存储在服务器上,没有任何外部访问通道,信息只能从内网访问。

提姆与该公司签订协议,帮助该公司测试其安全性,防止“恶意人员”入侵并窃取信息。协议是在公司外面签订的,协议内容之前已经通过电话和邮件的方式谈妥了。

2、故事

提姆面临一个巨大的挑战。按照社会工程的步骤,第一步是信息收集。提姆不知道攻击中会使用到什么样的信息,所以他开始了冗杂的收集过程,内容包括邮件布局、报价申请表、所有能找到的员工姓名、他们参与的社交网站、他们发表的文章、他们参加的俱乐部以及他们的服务供应商信息。

他计划去翻一下公司的垃圾箱,却发现垃圾桶周围的安全戒备森严。许多垃圾箱甚至还与外部隔离,所以除非他能翻墙而入,不然连垃圾箱的标志都看不到。查出处理废品的部门后,他决定按照他绝妙的计划给公司打一个电话。

“你好,我是TMZ垃圾处理公司的保罗。我们是本地区新成立的一家垃圾处理公司,已经有一些大公司选择了我们的服务。我是负责贵公司所在区域的销售人员。我能发送一份服务报价单给你吗?”

“可以,我们对现在合作的对象很满意,不过你可以发一个报价来看看。”

“好的,我能快速地问你几个问题吗?”

“当然。”

“你们有多少垃圾箱?”提姆问道。在询问了他们是否有特殊的针对纸张、U盘和硬盘的垃圾箱之后,他最后又问了几个问题。

“你们通常哪天叫人来收废品?”

“我们每周叫人来收两次,第一区是星期三,第二区是星期四。”

“谢谢。我准备一下报价,然后明天下午发给你。你的邮箱地址是什么?”

“你可以发送到我的个人邮箱:christie.smith@company.com。”

现在他们开始了友好的闲谈,不知不觉中,他们说笑着寒暄了起来。

“太感谢你了。嘿,挂电话之前,你能告诉我你们现在是和哪家公司合作吗?我想做一份与他们的比较报价。”

“恩,你知道的……”她犹豫了,但还是说了,“好吧,我们现在的合作伙伴是‘废物管家公司。”

“谢谢你,克里斯蒂。我相信你一定会对我们的报价满意的。我们稍后再联系。”

有了这些信息,提姆打开废物管家公司的网站,将他们的公司标志保存为JPG文件。然后他访问了在线衬衫打印网站,72小时后,他就收到了一件印有该标志的衬衫。因为知道垃圾将在周三周四被回收,所以他决定周二晚上行动。

接着他又给安全部门打了个电话。

“你好,我是‘废物管家’公司的约翰,你们的废品回收服务商。克里斯蒂·史密斯的办公室来电说你们有一个垃圾箱损坏了。我知道收废品的日子是周三,所以我想明天晚上去看一看。如果有损坏的情况,我们会随车装一个新的去。我周二晚上过去方便吗?”

“好的,让我查查。可以,乔明天在。你就停在保安亭旁边,他会给你张出入证的。”

“多谢。”

第二天提姆穿着“公司”的制服,手拿一块记事板出现了。他的伪装非常到位,因为他清楚日期还有内部工作人员的名字。现在,作为一名服务公司的员工,他走到保安亭前。

“乔,我是垃圾清理公司的约翰,昨天来过电话。”

门卫打断说:“是的,我看到你的名字了。”他给了提姆一张出入证和一份地图,告诉他怎样走到放置垃圾箱的地方。“需要有人陪你去吗?”

“不用了,我很熟悉。”

提姆随即驱车前往垃圾箱的放置点。

完美的伪装和一张出入证为他提供了足够的时间进行信息挖掘。他知道第二区存放的是非食品类垃圾,所以就先从那里开始。

没过多久,他就找到了几块硬盘、几个U盘、几张DVD光盘和一些装满纸的袋子,将它们全部放入卡车中。过了一小时左右,他告别门卫,并且对他们说问题解决了,然后开车离开了。回到办公室后,提姆开始深入搜索这堆“垃圾”中的信息,竟然有了意想不到的收获。

公司经常将不要的硬盘和U盘完全毁坏后再丢弃,他们会擦除上面的数据再送到专门的回收部门。但是,总是有些员工不严格遵守回收处理程序,把不能用的U盘或者无法启动的硬盘随手扔掉。他们没有意识到的是,有些软件可以在不启动硬盘或介质的情况下导出其中的数据,甚至在某些介质已经被格式化的情况下,数据也是可以恢复的。

废品中有一袋文件,内容看上去像是属于办公室的。掏空这个袋子后,提姆找到了一些没被粉碎的纸张。他开始阅读,其中有一份是关于IT服务的合同标书,这项服务工作几天后就会开始。这张纸看上去像是擦拭过溢出的咖啡,然后被丢弃的。

这是一个重大发现,但是还需要进一步调查。DVD光盘都是空白的或者不能读,但惊喜的是他在U盘中找到了一些文件。从这些信息中他发现了CFO的名字及其私人专线,以及其他一些重要的人事信息。

他收集到的信息具有很大的价值,但是我们需要关注的是他的下一步行动。由于掌握了与IT服务公司签约的信息以及服务的内容,提姆故意在第二天午餐时间给合同联系人打了个电话,期望他出去吃午餐了。

“你好,请问塞巴斯蒂安在吗?”

“他不在,出去吃午饭了。请问我能帮你吗?”

“我是XYZ技术公司的保罗。我想确认一下我们团队是否可以明晚到达,然后开始项目。”

“是的,请记住不要影响我们的正常工作,所以尽量不要在下午5:30之前到这里。”

“好的,先生,我知道了。明天见。”

提姆知道第二天他不能与其他“同事”一起到场,但是如果时间安排得好的话,他就不会被IT服务公司和目标公司的人逮个正着。在黑暗的停车场内等候了许久,他看见IT服务公司的人来了。大约30分钟后,他走到门口,解释说他和刚才进去的人是一起的,只不过刚刚返回车中去取一些文件。他获准进入了,现在他可以自由地进入办公区域了。

他还需要侦察一番,他认为最好的方式就是以内部工作人员的身份接近IT服务公司的人。徘徊了一会儿,终于听到有人在交谈,并且从一个人的穿着看出他是IT服务团队的一员。

由于从U盘的文件内容中得知了一些高层管理人员的姓名,并且从合同中获知了合同联系人的姓名,他上前说道:“你好,我是保罗,CFO施瓦茨先生的手下。有人给你解释过prod23生产服务器的事吗?”提姆从收集到的信息中获悉了服务器的名字,而且知道这正是那台需要他入侵的服务器。

“是的,我们知道那台服务器是禁止接触的。CFO向我们说明了它的加密情况和重要性。不用担心。”

几分钟交谈过后,提姆掌握了一些有价值的信息:

IT服务人员不能接触服务器;

服务器采用了整盘加密;

内部IT技术人员“炫耀”说,只能通过管理员携带的U盘上的密钥文件访问。

提姆知道,最后一点会增加他任务的难度,因为管理员不在场,他现在不能访问服务器。另外,服务器的物理安全措施也非常坚固,看上去很难闯入。他十分明确一点,就是管理员可以访问服务器,所以决定从这一点下手。

首先,他来到管理员的第一间办公室,但是门是锁着的。他继续检查第二间,然后是第三间。第三间办公室的门关着但没有关严,他稍稍一推,就进去了。

为了防止自己被当场抓获,他拉上窗帘关上了灯。他随身携带的社会工程工具套装中装有许多软件和衣物,进行此类攻击时他经常携带的一个工具是Linux启动U盘,比如BackTrack。在BackTrack中预装了一个免费的开源虚拟机工具Virtual Box软件。

他将U盘插入管理员计算机后面的USB端口,启动进入BackTrack。之后,通过SSH与自己的计算机建立连接,创建一个监听程序,然后通过管理员的计算机建立反向会话,继而在BackTrack中启动一个键盘记录程序(记录计算机上键盘敲击的所有信息),通过SSH将这些记录发送到自己的计算机上。

接着他给出了致命的一击。他打开Virtual Box软件,新建一个Windows虚拟机,使用本地硬盘作为启动盘,加载虚拟机。换言之就是,它加载了管理员的账户信息和操作系统。他将虚拟机的登录画面切换成全屏模式,隐藏所有的工具栏,将Virtual Box中现有的退出热键修改成一个特别长的组合键。这是为了防止用户误打误撞而暴露他们被攻击的事实。

通过后端U盘将本地硬盘载入虚拟机的方法,随时都存在被抓的风险,但是这个方法奏效的话,他就能得到管理员每次敲击键盘的记录,而且此人计算机上开放的反向连接使得他可以访问所有内容。即使链接不是在虚拟机中,通过管理员敲击键盘的记录,他还是可以使用受害者的用户名和密码进入到虚拟机中。

提姆在办公室里还做了另外几件事情,例如在另一台电脑上也建立了连接,以提供远程访问入口。他还通过手机SIM卡设置了一个远程监听装置,他可以使用任何一部电话拨打这个号码,监听该装置约6米范围内的对话。

几小时后,提姆离开目标公司回到自己的办公室。他很兴奋地检查这些装置是否能正常运行,但是他还有一些想法要实施。

第二天一大早,他确定远程连接还开着,于是拨通了监听装置,听了听人们早晨进入办公室的情况。正如他所期望的,计算机的第一条记录来了,捕获了管理员的用户名和密码。

大约一小时后,提姆看到不断有记录传进来。他知道如果此时有所行动的话,可能会让连接暴露,所以他只能等着。大约12:15左右,记录传送停止了,他猜想管理员一定是去吃午饭了。他立刻检查了反向会话,利用捕获到的服务器密码从管理员的机器上创建了一条到服务器再到自己机器上的通道。

建立完通道后,提姆在下午1点之前发疯似地尽可能复制数据。那时他没有看到任何键盘记录,无意中他听见监听器中有人问:“你知道这会还要开多久吗?”

得知管理员可能在开会,他发起了一个更大的传输任务。大约30分钟后,他发现了一些活动迹象,所以暂停了信息收集,想等晚点再看看。他可不想引起管理员的任何怀疑和警惕,因为文件传输连接可能会减慢其上网的速度。他开始筛选从服务器上抓取的数据,收获颇丰。

工作还没有结束。那天晚上他传输了大量的数据,可以说是尽其所能,然后再次来到了目标公司,像之前一样通过社会工程方法进去了。他来到管理员办公室,发现门是锁住的拉不开,于是用推刀把门打开了。

进去之后,他先关闭虚拟机,然后拔下U盘重启计算机,依老路离开管理员办公室。他收好监听器,确保没留下什么痕迹。

离开大楼,回到自己的办公室后,他整理了一天的收获。当然,去参加报告会时,他带了一叠打印文件和一个装满数据的硬盘。房间里的每个人都目瞪口呆。

3、社会工程框架的运用

这个故事让我们受益良多。这是一个杰出社会工程人员的例子。这个过程可以总结概况为练习、准备,当然还有信息收集。可以想象,他使用的所有技巧,从推刀的使用到建立通道,再到有效的伪装与信息收集,都是经过不断练习才得以熟练应用的。

如果提姆没有做适当的信息收集,那么此次行动必败无疑。

通过打电话和现场勘查的充足准备,以及恰当硬件设备的选取,提姆的这次行动取得了成功。通过分析这次攻击行动,你可以看到一些社会工程基本原则的实际运用。

提姆是一个信息收集大师,利用网站资源牵出了各种有价值的信息,在打电话时运用了专业的诱导技巧,并且在与目标面对面时运用了杰出的说服技巧。这些技能使得他收集信息的水平远远超出了那些未经专门训练的黑客。

垃圾箱翻查计划十分精妙。在没有工作服和预约的情况下,他可能进入吗?当然。可是,他的方式到底是多么地有说服力呢?他没有令任何一个和他打交道的人产生怀疑,而且他们都毫不犹豫地按工作流程行事。如果一个人在接触你时丝毫没有引起你的防备和警惕,那他的伪装就堪称完美。提姆做到了,并且可以在垃圾区自由活动。

最精彩的部分是他进入大楼之后发生的事。出问题的几率极大,任何不当的行为都可能让他被逮个正着。他可以进入服务器房间,取走数据然后离开,可能都不会有人阻止他。但是如果采用这种方式就意味着公司不会知道他们的机密是如何被窃取的,也不会意识到他们的计算机曾被入侵过。

提姆冒着极大的风险在管理员的电脑上运行了一个虚拟机。这个特殊策略失败的可能性太高了。如果有人重启了计算机或者电脑突然宕机,又或者管理员碰巧误按了那个巨长的组合键,都会毁了整个攻击行动,并提醒公司他们的计算机已经被入侵了。

我可能会采取不同的、风险较小的方法,使用定制的EXE程序在他的计算机与我的服务器之间建立反向通道,通过修改计算机的启动脚本,使这个EXE程序不会被杀毒软件检测到,这样失败的可能性更低,但是提姆的方法属于十分有个性的社会工程攻击。

从这次特殊的攻击行动中,我们学到的可能不止一点,但最重要的一点是,“不要轻易相信任何人”这句古老的黑客格言。如果有人打电话说克里斯汀批准了某人检查垃圾箱,但她没有亲自告诉你或者备忘录中也没有,则需打电话向她询问。晚上要关闭电脑,确保它在没有密码的情况下无法通过U盘启动。

当然,这些额外的预防措施意味着更多的工作量和更长的加载时间。是否值得去做得由机器中储存的数据的重要性决定。在这个案例中,这些数据足以使这家公司倒闭,所以保护措施应该做到极致。虽然公司在服务器周围采取了许多先进的预防措施,例如硬盘加密、摄像头及生物锁等,却没能保护那些能够访问最重要的数据的计算机,这可能将会导致整个公司的终结。

案例2:对黑客的社会工程

思维不拘一格且快速敏捷是社会工程人员的标准技能,所以对专业的社会工程人员来说,陷入困境的情况很少见。如果在没有事先警告的情况下,让一名渗透测试人员进行社会工程,又会出现怎样的情况呢?

下一个案例就将讲述这一罕见的情况。这是一个非常好的例子,将证明平时多练习社会工程技能在紧急情况下会大有裨益。

1、目标

“约翰”需要为一个大客户进行一次标准的网络渗透测试。审计大纲中没有任何关于社会工程和现场的工作,这可谓是一次没有任何刺激的渗透测试。然而,他还是很乐意为客户找出网络中的安全漏洞。

在这项审计中,一开始确实没发生什么惊心动魄的事。他按照常规路数扫描并记录数据,测试可能被入侵的端口和服务。

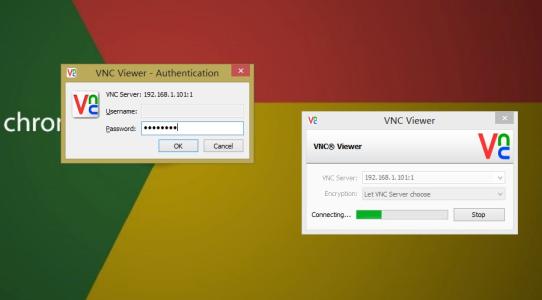

就在一天的工作快结束的时候,他通过Metasploit扫描找到一个开放的VNC服务器,通过这个服务器可以控制网络中的其他计算机。这是个不错的发现,因为全部网络是被限制访问的,所以这种简单进入的方式特别受欢迎。

约翰正在记录所发现的开放VNC会话,突然背景上的鼠标开始在屏幕上移动。这是一个严重的警告,因为此时此刻,客户方是不允许用户进行任何合法的连接和系统使用的。

发生了什么事?约翰注意到这个人并不像是管理员或者一般用户,他显然对系统不是很熟悉。约翰怀疑这是个不受欢迎的入侵者。虽不想把入侵者吓跑,但他想确认这个人究竟是管理员还是入侵了同一个系统的另一个黑客。

很快,约翰的目标从渗透测试变成了找出入侵组织内部的恶意黑客。

2、故事

约翰立即决定对该名黑客进行社会工程,并且搜集尽可能多的资料来维护客户的利益。他真的没有时间做十分周密的计划,也没有时间做适当的信息收集。

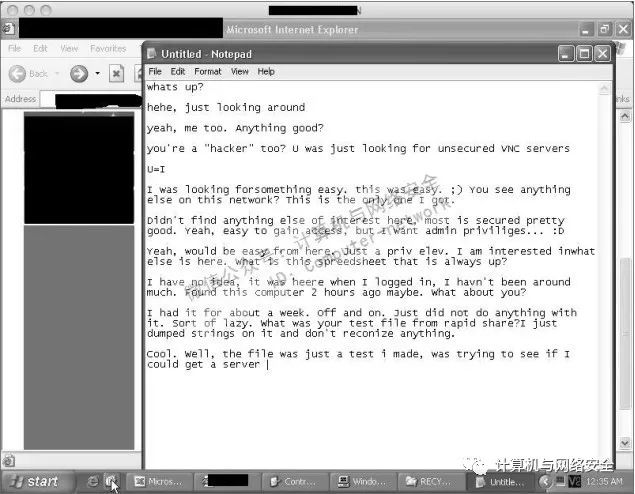

他冒着很大的风险,打开记事本程序,决定伪装成一名“n00b”黑客,也就是一个新手、技术菜鸟,和对方一样,看到这个口开着就进来了。他截取了一些与黑客对话的屏幕截图。注意看一下图1,他是如何对黑客进行社会工程的。约翰先开始对话,次行是黑客说的话。

图1 事件的屏幕截图

下面是对话的原稿。它很长,其中出现的所有错误和黑话都是未经加工的,但是会揭示出这次攻击的原貌。约翰首先开始说话。

嗨,什么情况?

呵呵,随便看看。

呵呵,我也是。有什么好东西吗?

你也是“黑客”?你在寻找不安全的VNC服务器。

你=我

我找的都是简单的系统,这个系统就是。:)你在这网络中还有什么其他发现吗?我只找到这个。

没找到什么有趣的东西,大部分系统都保护得不错。是啊,很容易进来,但是我想要管理员权限…… :D

是啊,获取这里的管理员权限再简单不过了,提权就可以了。我感兴趣的是这里还有什么。这个一直打开的电子表单是什么?

我也不知道,我进来的时候就是这样了,我还没怎么看呢。大约两小时前刚发现这台电脑。你呢?

我发现快一个星期了,时不时进来看看,但还没用它做任何事,有点懒。你在快速共享上的测试文件是什么?我提取了里面的一些字符串,但是看不清。

酷。文件是我做的一个测试,我尝试运行一个程序(特洛伊木马),但是被防火墙阻止了。

哈哈。我也遇到了相同的问题。我做了个metasploit脚本,但也没有进展,这就是为什么我还在这。你是本地的还是国外的?我知道有些人是丹麦的。

我是挪威的,呵呵,我在丹麦有亲戚。

你逛什么论坛吗?我以前有几个喜欢的论坛,但后来都消失了。

我主要逛编程论坛,其他地方不大去。你做黑客很久了吗?能问一下你的年龄吗?我22岁。

我做这个一年左右,主要是为了好玩。我还在上学,16岁,就是找点事做。你去过邪恶地带(evilzone)吗?

没有。我做这个也纯粹是为了好玩,只是想看看自己能做什么,测试一下我的技能。顺便说一句,我写了个“VNC探测器”程序,已经找到了很多服务器,但是只有这里还有点意思。

哇。你都写了什么代码呀?我能下载吗?你有网名不?

我是用PureBasic写的,但发布还为时过早,现在就自己用用,可能以后会共享出来。我可以上传代码,你来编译,但你要先在软件仓库站点下载一些PureBasic编译器程序:P

那太酷了。你可以放在irc附带的pastbin站点上,那里可以匿名发帖。我以前没有用过purebasic,只会python和perl。

让我想想,我去pastebin站点上传,给我几分钟时间就好。

好的,酷!你有网名吗?我的是jack_rooby。

网名,有啥用?我不上irc聊天,但你可以通过电子邮件联系我。

太酷了。我指的是irc或论坛上用的账号。邮箱也可以。

哦,在编程类论坛上我都是用的全名。可能这么做不够聪明。我的邮箱是intruder@hotmail.com。

给我发消息,也许我可以加你为MSN好友。

会给你发的。认识会编程的人真不错,如果我以后干这种事的时候卡壳了或找到有用的信息,都可以拿来分享。

呵呵,是的,现在我们是一伙的了:P

酷!pastebin上传好后告诉我。

http://pastebin.ca/1273205

顺便说一声……这还停留在"alpha"阶段,用户界面还没完成,但可以通过一些变量进行配置。

酷。我测试下,看看能不能用。谢谢你的共享。如果我做了什么很酷的事情,能发邮件给你吗?

好啊,没问题。如果持续运行这个程序几个小时,你会找到很多服务器的。我还编了些代码去检测服务器的安全配置和漏洞,即使有密码保护也能进入系统。这些服务器的检测结果会以“不安全”(insecure)标志显示出来。但有时候也会出错,不安全的其实并非不安全,但这种情况不是很多,你自己测试看看吧。

哇。我在这里也看到其他vnc服务器了,但是都要密码。你的工具可以进入吗?

只是很少一部分有漏洞的可以进入,但是你必须使用专门的客户端,像这里说的:

http://intruderurl.co.uk/video/

下载zip文件。

好的,我会下载看看。太酷了。快速共享中的后门也是你自己写的吗?还是从其他地方得到的?

我自己尝试写了大多数的工具,通过这种方式来学习。是的,这是我自己写的,但是还没有完成,我只是想看看能否运行服务器程序,但还不行,呵呵。

知道了,我有点想放弃了,但还是觉得应该回来再试试其他方法。我想这里还有些东西吧,但是我没有自己的僵尸网络,有个叫Zoot54的人想卖给我一个,还有人为他担保,但是我根本不信任他。我还不知道怎么写自己的工具,大部分perl和python对于这种windows主机都不起作用,所以我打算用metasploit,但是出现了防火墙错误。你对此有什么想法吗?有什么酷一点的做法吗?还是转向下一台主机?

Perl和python都是很好的开始,不过我自己没用过。但当你学会一些语言时,学其他的也不难 :P也许你可以先试试PureBasic,学起来很容易。呵呵,僵尸网络很酷,我想做一个,但是要让它自我传播有点困难,至少在Vista上不容易。可是,我还没打算放弃这台服务器,再尝试一些别的方法,一定能有办法得到更多权限的。:D

酷毙了,你就用这台服务器尝试吧,我已经进来好久了,不知道下一步该做什么了。让我看看你会怎么做,我就能学到更多了。这真是太酷了。你有myspace或者facebook之类的账号吗?只用邮箱吗?

现在先用邮箱,等我完全信任你以后,也许会在facebook上加你,我没有myspace账号。我会和你保持联系的:)

酷,用邮箱也可以。你有命令行通道吗?还是也用这个相同的图形用户界面?这是个多连接的vnc?

是的,我只用ThightVNC或者其他工具,确保不会断开其他用户。实际上我不是命令行粉丝,呵呵 :S

酷。我用命令行时常常会犯错,导致连接断开。

感谢你没把我断开 :D,一开始见你在这乱搞一气的时候,我还想“糟了,撞上管理员了”,呵呵呵……

哈,我看过时区设置,这公司在美国中部,所以对他们来说现在是半夜。

是的,我也看到了。我还做了网速测试,呵呵。似乎他们的上传速度要大于下载速度,好奇怪啊……但可能会便于DoD攻击。

我指的是DoS(拒绝服务攻击)。

我还奇怪这个说法是什么呢,还以为是一个很有趣的名称……你进入过这里的其他系统吗?我很早以前看到过一个软件仓库服务器,但是现在已经不在了。

我没有发现其他系统。但是我想访问他们所有的网络计算机……可是数量太庞大了,简直像个大学一样。呵呵,我之前输出了“hello world”。

哈哈,你发送到打印机还是屏幕啊?这些人要是某天中午看见鼠标在电子表格应用中乱动,一定会吓一大跳的。

哈哈,是的。但是VNC服务器不设密码,太白痴了啊?!我向打印机输出了一些东西,希望有人能看到。

哈哈,我相信会的……他们不能在没有管理员权限的情况下运行,所以这不是普通用户做的,一定是某个管理员设置的,不然的话我们的后门就能用了,但是它们现在根本不能运行。或者有人更改配置了?

嗯,我想你是对的,可能是某个管理员或者怪胎……

你靠这个谋生吗?我一直听你说能靠这个赚钱,我想要是我做一段时间,变得更厉害的话,就能靠它吃饭了。你也是这样做的吗?

我是靠编程吃饭的,不从事黑客或者安全类的工作。但这是个好主意,人们愿意为测试安全付钱,如果我们做得好的话,或许能靠这个赚一大笔钱。

那正是我希望的。我在“有道德的黑客”网站上买了本书,里面有些不错的程序。我不清楚做测试要多大年龄,但是这可能是我从事这些工作的好起点。里面有许多很好的工具,比如metasploit。如果你没看过的话,真应该好好研究下。

好的,谢谢,我会去看的:)可是我现在有点累了,呵呵。我不能整天在这简陋的记事本上聊天,呵呵。以后聊,伙计。遇见你真酷,和你聊天很有趣。

是啊,在屏幕上看到记事本时还真是吓了一跳。很高兴遇到你,我会发邮件告诉你程序用得怎么样。很想知道究竟会发生什么。祝你顺利,不要被当做坏人抓了哈!

呵呵,谢谢,你也是!:)这很有趣,我要把记事本上的聊天内容保存下来,等我一会,哈哈……

好的,哈哈,抱歉。

再见。

再见。

这场闲谈表明约翰能快速地伪装成另一个人。这不是件容易的事,通常需要周密的计划,但是为了维护客户的安全利益、找到入侵者,他不得不将自己伪装成黑客。

最后,约翰取得了黑客的照片、邮箱和联系信息。他将这个恶意黑客报告给了客户,之后系统得到了修正,保证不会再有轻易入侵系统的事情发生。

这个最高机密案例反映了以专业的方式运用社会工程可以很好地保障客户的安全。

3、社会工程框架的运用

这个案例中有趣的是,公司并非黑客的真正目标。他只是在互联网上寻找易攻击的目标,没想到正好碰到了。对外开放访问权限是十分危险的,若不是刚好被渗透测试人员发现,后果该会多么严重啊!

当然,从这个故事中我们也可以学到许多有关社会工程的知识。约翰刚刚进行检测时并没打算使用社会工程技巧,只是想做一个简单的渗透测试。有时候你必须在毫无准备的情况下运用社会工程技能。

约翰为什么能够在没有回家练习的情况下完成这项任务?很可能约翰每天都在使用这些技巧,至少是经常练习,所以才能运用自如。

从这个案例中学到的最主要的一点可能就是熟能生巧。实际上,约翰本可以在遭遇黑客时,告诉对方自己是管理员,他的所作所为已经被记录,其黑客生涯结束了。他可以使用各种威胁方法,可以将恐惧做为主要战术。

但是这样的话,黑客很有可能会逃跑,之后会返回并试图格式化系统,或者造成更大的破坏以掩盖其入侵痕迹。相反,思维敏捷的约翰在目标身上收集了大量有用的信息,随后利用目标的邮箱、姓名以及Maltego软件,掌握了此人的所有活动。

分析这个故事还能学到的一点就是变通,即随着事态的发展随机应变。当约翰开始从这位黑客身上“收集信息”时,他不确定对方是黑客还是管理员。针对他的第一句话——“嗨,什么情况?”,攻击者可以作出多种回答。在不知道对方会作何反应的情况下,约翰没有时间准备,只能用行话,按照黑客的方式作出反应。

约翰考虑得甚至更远。约翰知道顺应别人的效果最好,于是伪装成n00b,一个水平不高的新手,渴望得到一名技艺超群的真正黑客的教导。在满足了黑客的虚荣心之后,约翰诱导他泄露了各种信息,包括他的联系方式和一张照片。

微信公众号:计算机与网络安全

ID:Computer-network