Microsoft Outlook中的缺陷让黑客轻松盗取您的Windows密码

一位安全研究人员披露了微软Outlook中一个重要漏洞的详细信息,微软公司发布了一个不完整的补丁程序 - 但是在18个月前就收到漏洞报告!

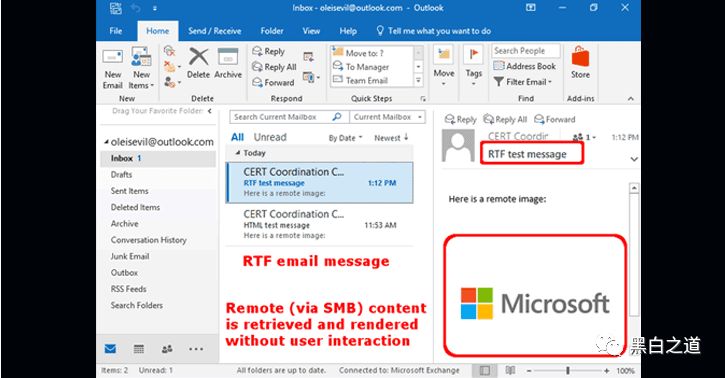

Microsoft Outlook漏洞(CVE-2018-0950)可能允许攻击者窃取敏感信息(包括用户的Windows登录凭据),只需说服受害者使用Microsoft Outlook预览电子邮件,而不需要任何其他用户交互。漏洞驻留在Microsoft Outlook在预览RTF(RTF格式)电子邮件并自动启动SMB连接时呈现远程托管的OLE内容的方式。

远程攻击者可以通过向目标受害者发送RTF电子邮件来利用此漏洞,该目标受害者包含远程托管的映像文件(OLE对象),并由攻击者控制的SMB服务器加载。

由于Microsoft Outlook自动呈现OLE内容,它将使用单一登录(SSO)通过SMB协议启动对攻击者的受控远程服务器的自动身份验证,移交受害者的用户名和密码的NTLMv2哈希版本,可能允许攻击者可以访问受害者的系统。

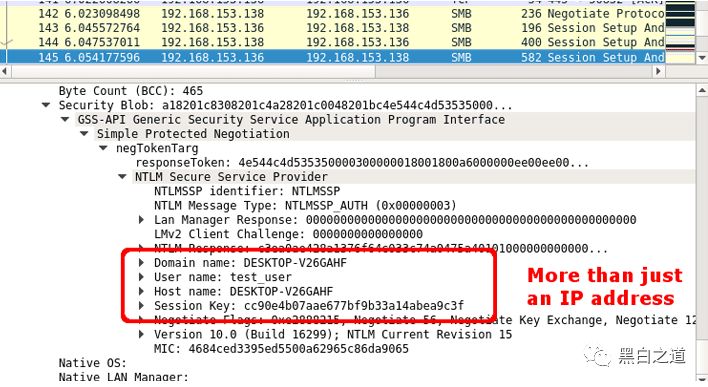

这可能会泄漏用户的IP地址,域名,用户名,主机名和密码散列,果用户的密码不够复杂,那么攻击者可能会在很短的时间内破解密码

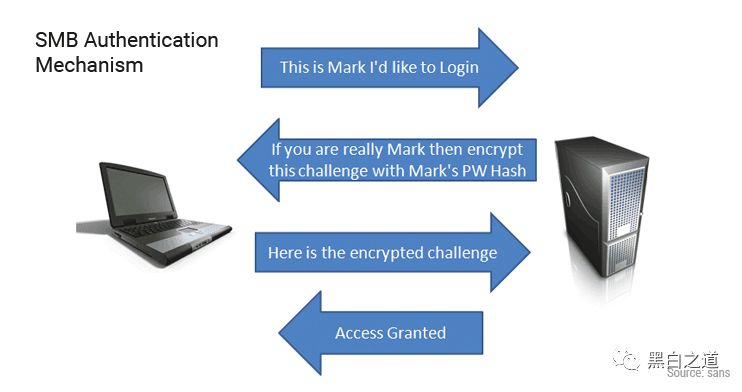

如果你在想,为什么你的Windows PC会自动将你的证书交给攻击者的SMB服务器?

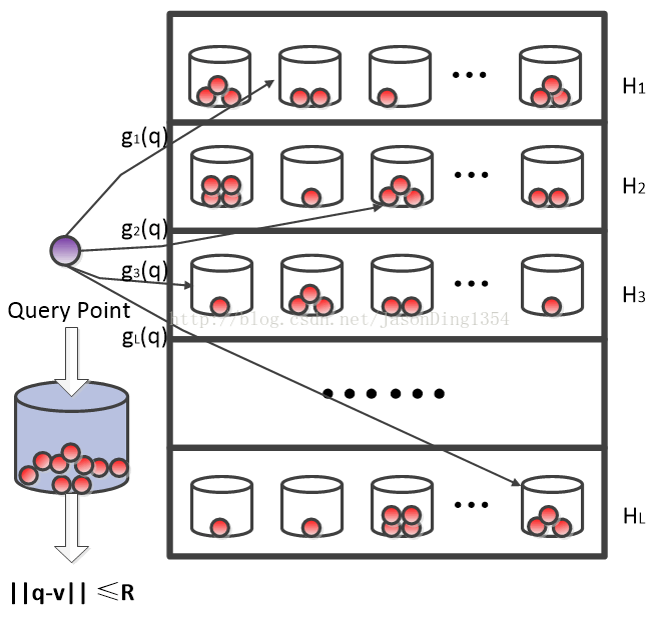

这是通过服务器消息块(SMB)协议进行身份验证与NTLM质询/响应身份验证机制结合使用的方式,如下图所示。

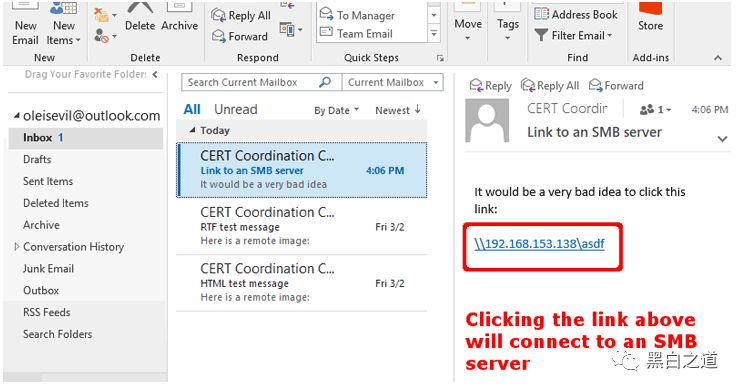

虽然微软出一个补丁,但是不完善!“即使使用这个补丁,用户仍然只需点击一下即可成为上述类型攻击的受害者,”Dormann说。“例如,如果电子邮件消息具有以”\\“开头的UNC样式链接,则单击链接将启动到指定服务器的SMB连接。”

如果你已经安装了最新版本 微软补丁更新这很好,但是攻击者仍然可以利用这个漏洞。因此,建议Windows用户,特别是企业网络管理员遵循以下步骤来减轻此漏洞。

如果您还没有,请为CVE-2018-0950应用Microsoft更新。

阻塞用于传入和传出SMB会话的特定端口(445 / tcp,137 / tcp,139 / tcp,以及137 / udp和139 / udp)。

阻止NT LAN Manager(NTLM)单点登录(SSO)身份验证。

始终使用复杂的密码,即使他们的哈希被盗也不能轻易破解(您可以使用密码管理器来处理此任务)。

最重要的是,不要点击电子邮件中提供的可疑链接。

你可能喜欢