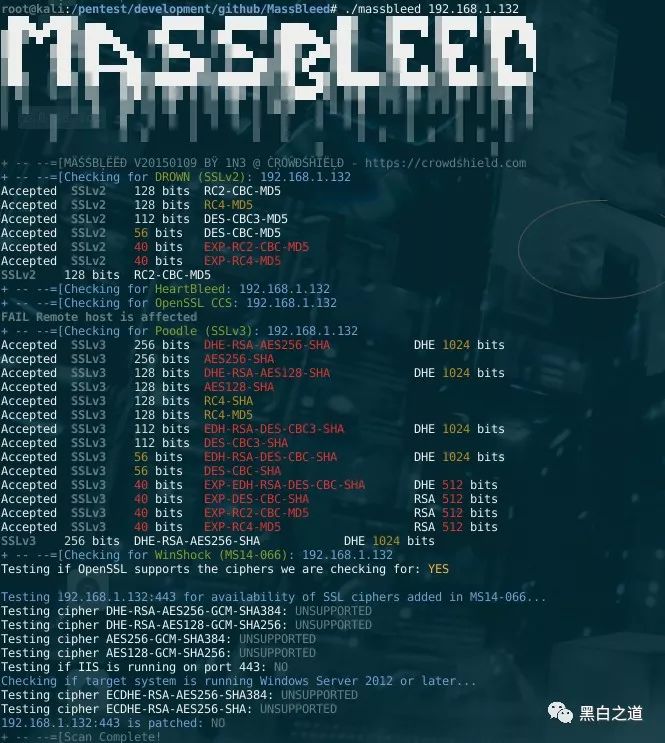

MassBleed - SSL漏洞扫描器

它可以检测到以下漏洞:

OpenSSL HeartBleed漏洞(CVE-2014-0160)

OpenSSL CCS(MITM)漏洞(CVE-2014-0224)

Poodle SSLv3漏洞(CVE-2014-3566)

WinShock SChannel漏洞(MS14-066)

DROWN攻击(CVE-2016-0800)

用法:

sh massbleed.sh [CIDR | IP] [single | port | subnet] [port] [proxy]

该脚本具有四种主要功能,可以代理所有连接:

通过端口443 / tcp(https)(例如:sh massbleed.sh 192.168.0.0/16)大规模扫描OpenIDL漏洞的任何CIDR范围

通过指定的任意自定义端口扫描任何CIDR范围的OpenSSL漏洞(例如:sh massbleed.sh 192.168.0.0/16 port 8443)

要单个扫描单个系统上的每个端口(1-10000)以查找易受攻击的OpenSSL版本(例如:sh massbleed.sh 127.0.0.1 single)

扫描单个C类子网中每个主机上OpenSSL漏洞的每个开放端口(例如:sh massbleed.sh 192.168.0。subnet)

如果你想使用代理选项,你需要配置/etc/proxychains.conf。

代理使用示例:

./massbleed 192.168.0.0/16 0 0代理)

./massbleed 192.168.0.0/16端口8443代理)

./massbleed 127.0.0.1 single 0 proxy)

./massbleed 192.168.0. 子网0代理)

下载地址:https://github.com/1N3/MassBleed

仅供于学习研究使用,不得非法使用,如非法操作,责任自行承担

文章出处:http://www.effecthacking.com,由华盟网翻译排版,转载请注明华盟网

你可能喜欢