GitHub pages、WHO 疑被攻击,最大暗网托管商被黑,黑客疫情下动作频繁

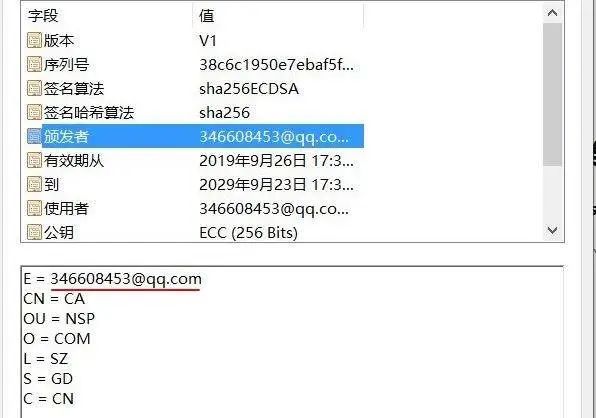

近日,GitHub pages 被曝可能遭遇中间人攻击。中国 IP 访问会显示一个无效证书,域名所有者使用腾讯邮箱“346608453@qq.com”,GitHub 显然不会使用腾讯邮箱。使用境外 IP 访问则返回 DigiCert 签发的有效证书,使用的名字都是 GitHub,目前不清楚中间人攻击范围有多大。

与此同时,最大的暗网托管商 Daniel's Hosting 再次被黑,它上一次被黑是 2018 年 11 月,这一次发生在 3 月 10 日。这次攻击中,Daniel's Hosting 的数据库被删除,托管的 7600 个网站全部下线。站长 Daniel Winzen 在一份声明中称,攻击者访问了服务的后端,删除了所有托管相关的数据库,攻击者随后还删除了 Winzen 的数据库账号,创建了一个新的账号。Winzen 第二天发现入侵,但为时已晚,其服务设计也没有备份,如果有备份,托管商可能会收到法庭传票,如果其托管的某个网站遭到调查,意味着数据无法恢复。Winzen 表示不知道黑客是如何入侵的,现在忙其它项目无暇调查。

本周早些时候,世卫组织 WHO 称遭到不明黑客攻击,冒充该机构邮箱系统窃取员工密码。消息人士表示,本月早些时候,有“精英黑客”试图侵入世界卫生组织 (WHO),该机构一名高级官员称,最近遭受的网络攻击增加逾两倍。

网络安全专家、纽约黑石法律集团的律师亚历山大乌尔贝里斯首先向路透社透露了这一轮攻击。乌尔贝里斯说,他是在 3 月 13 日左右发现这个活动的,当时他跟踪的一群黑客启动了一个模仿世卫组织内部电子邮件系统的恶意网站。

早在今年 2 月份,中国人民万众一心抗击疫情之际,印度黑客组织也曾对我国医疗机构发起定向攻击。根据当时 360 安全大脑的调查,这是一起由印度黑客组织 APT 发起的攻击。该攻击组织采用鱼叉式钓鱼攻击方式,通过邮件进行投递,利用当前肺炎疫情等相关题材作为诱饵文档,部分相关诱饵文档如:武汉旅行信息收集申请表.xlsm,进而通过相关提示诱导受害者执行宏命令。

延展阅读:《趁火打劫!印度黑客组织对我国医疗机构发起定向攻击》

在此前印度 APT 组织攻击我国医疗机构时,发动定向攻击的原因,360 安全团队曾在官方微信公众号进行了部分猜测,其中一条是关于进一步截取医疗设备数据。当时,我国投入了重大的人力、物力、财力资源,尤其是医疗设备上。所以,该组织此次发动攻击,能进一步截取更多医疗设备数据信息。

在世卫组织遭到的攻击中,世卫组织的阿乔证实,恶意网站被用来试图从多个机构职员那里窃取密码。阿乔在接受路透社的电话采访中表示:“目前没有确切的数字,但针对我们的这种攻击尝试以及冒充世卫组织来诈骗他人的做法增加了两倍多。”世卫组织上个月还曾发布一份警告,称有黑客冒充该机构,从公众那里窃取金钱和敏感信息。

在 AMD 最近遭受的一起攻击中,黑客的目标也是如此。AMD发表声明,证实部分 GPU 相关文件被盗,但表示不是核心技术,正与执法机构合作对此展开调查。随后,黑客联络媒体 声称,她 (是否为女性存疑) 在一台被入侵的计算机上发现 AMD Navi GPU 硬件源代码,源代码涉及 Navi 10 和 Navi 21 设备,微软即将发布的下一代主机 Xbox Series X 使用了 Navi 21 和 Arden,并表示这些文件价值一亿美元,如果找不到买家,她会将其全部公开。

在这之中,勒索软件攻击的金钱目的更加明显。 国外一家医疗和军事电子产品制造商 Kimchuk 近期受到勒索软件打击。这家公司平常主要是制造医疗设备,也为海军制造一些设备。本月早些时候,DoppelPaymer 感染了其系统,并使其脱机,DoppelPaymer 是一种新型的勒索软件,可以在加密用户文件之前将数据从受感染的网络中渗出。如果受害者没有支付赎金解密他们的文件,DoppelPaymer 组将开始发布受害者网络的内容。

此前,业内就有专家预测近期可能会有很多攻击出现,尤其是医疗行业。医疗机构一般防御措施有限,一旦被攻击会造成严重后果。随着更多的黑客组织在此刻关注到相关热点,很有可能会有更多攻击手法出现。如果再出现像去年针对医疗行业的针对性勒索攻击的话,将会对相关目标造成灾难性后果,可直接造成整个医院业务停摆。如果相关的攻击发生在疫情严重地区的话,其后果不堪想象。建议采取以下防范措施:

1、及时升级操作系统以及应用软件,打全补丁,尤其是 MS17-010、CVE-2019-0708 等高危漏洞的补丁。由于 Windows 7 操作系统已经停止推送更新补丁,建议有条件的更新到 Windows 10 操作系统。

2、及时更新已部署的终端、边界防护产品规则。

3、尽量减少各种外部服务的暴露面(如 RDP,VNC 等远程服务),如果一定要开启的话,需要设置白名单访问策略,设置足够强壮的登陆密码,避免黑客利用远程服务攻入。

4、增强人员的网络安全意识,不打开不明邮件,邮件中的不明链接、附件等。

5、常用办公软件应保持严格的安全策略,如禁止运行 Office 宏等。

很多企业纷纷开始远程办公模式,需要对暴露在互联网上的主机应采取一些必要的防范措施。

1、及时升级相关主机的补丁,尤其是 2019 年出现的 CVE-2019-0708 等一系列 RDP 漏洞。

2、设置足够强壮的登陆密码,并开启强制身份认证,避免黑客利用远程服务攻入。

网络安全与信息安全一直是需要重点关注的事情。过去几年,安全相关事件频频登上头条新闻,从医疗信息、账户凭证、企业电子邮件到企业内部敏感数据。为避免此类事件发生,企业或个人首先需要提高安全意识,其次采取恰当的安全手段进行防范。疫情当前,我们尤为不要放松警惕,特别是与医疗相关的关键领域。

点个在看少个 bug 👇