微软 Azure 云平台:Meltdown 和 Spectre 漏洞已修复

北京时间1月4日早晨,使用微软Azure平台的用户可能注意到了一个紧急通知,“我们计划在北京时间 2018 年1 月 4 日上午 11:30 开始自动重启剩余受影响的虚拟机”。

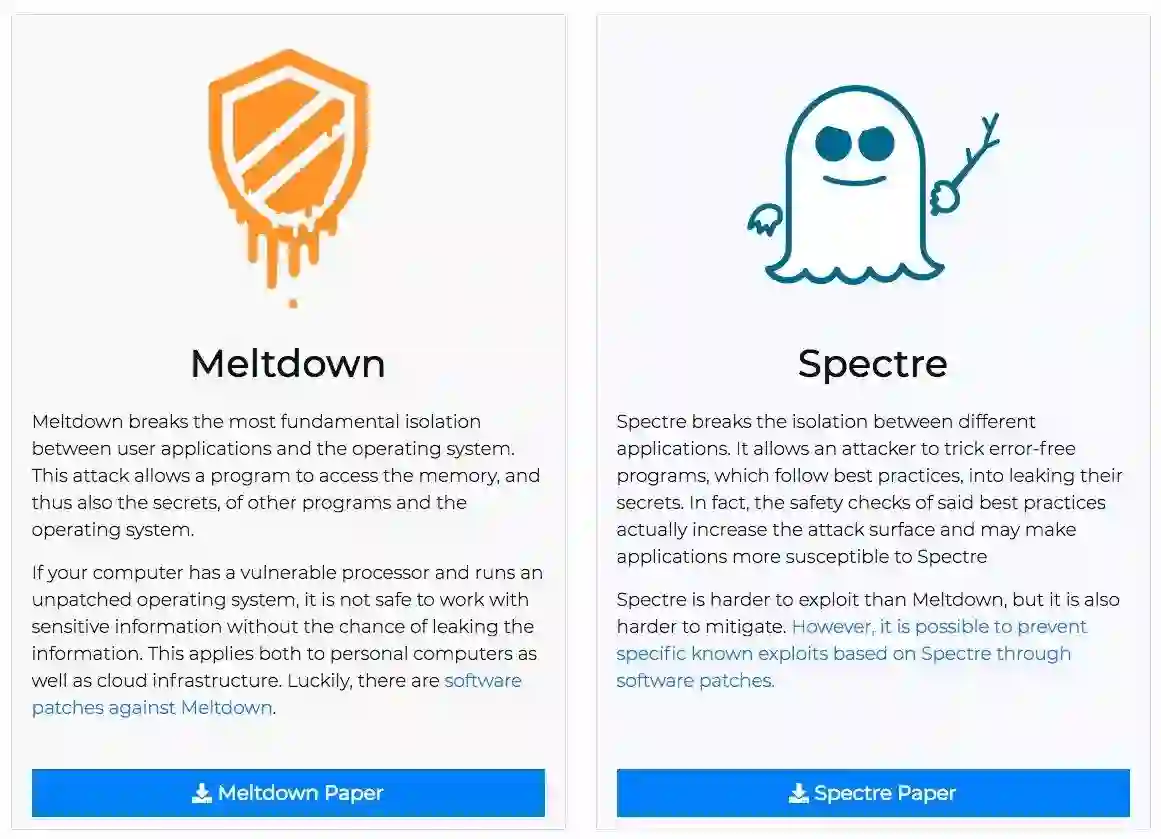

这么紧急的情况有一个重要的背景原因——谷歌Zero Project团队提前披露了针对CPU(中央处理器)的Meltdown和Spectre漏洞的相关信息(之前该团队曾计划于1月9日会披露信息)。

产生安全问题的漏洞共有三种。除了谷歌Zero Project外,还有其他几个高校团体也有类似发现。

涉及厂商和产品

影响的厂商包括Intel, AMD和 ARM。由于软件是构架在硬件之上,因此Windows,Linux,iOS, Chrome, Android, Mac OS都受到影响。整个行业几乎都被波及。

漏洞原因

若干月之前,安全研究人员发现现代处理器在设计上存在重大漏洞,普通权限用户程序居然能够识别受保护区的内核布局及内容。换句话说原先为了快速、提前、并行解决问题,处理器采用推测执行而非严格根据任务顺序执行,以便预测后续可能需要进行的计算。但是这个机制在检查权限时出了问题,更为严重的是可能泄露了那些没有结束运行的命令信息。

漏洞影响力

漏洞的危险性在于“信息泄露”。攻击者可以通过一个虚拟用户攻击同一物理空间的其他虚拟用户数据。只要存在这类漏洞,受保护的密码、应用程序秘钥等重要信息都不再安全,面临随时被窃取的风险。

参考TechCrunch的说法,如果云平台上被别有用心的人利用,完全有可能导致 “使用云服务的用户能够看到其他用户的业务信息”。ZDNet认为“一个低权限的用户用一段托管在网页上的 JavaScript代码,就可以访问内核内存”。更何况同一类型有三种不同的漏洞,都已经验证可以实现该种攻击。媒体认为其危害程度是致命的也是不无道理。

Azure做了什么?

Azure的大部分基础设施已经完成更新以修复这个漏洞,仍有一部分组件在更新当中,此前通知客户可于1月9日之前采取自助方式维护。鉴于漏洞较为详细的信息已经被公开披露,这意味着用户随时随刻可能会受到影响。

本着“用户安全至上”的宗旨, 经过对各方面影响的权衡和慎重考虑,Azure决定加快本次更新进度,从平台层面完成修复。同时引入以下保障:

向所有Azure用户通过销售,博客,公告,邮件进行了紧急通知,第一时间让用户得知此问题的最新情况及解决进度。

期间严格遵守对可用性集、虚拟机规模集以及云服务的 SLA 承诺。虚拟机上的操作系统磁盘和数据磁盘会在维护期间保持完好。

Azure 基础设施在虚拟化引擎级别进行了更新,对 CPU 和磁盘读写进行优化。客户不必更新 Windows 或 Linux 镜像。大部分用户不会在此次更新后观察到到显著的性能影响。

世纪互联技术支持和运营团队全员动员,与后台团队紧密合作,全夜无休地协助客户解决升级过程中的问题,将影响降到最低。

目前,进展顺利,中国区数据中心更新已接近尾声,帮助客户赢回了宝贵的时间。

最后,对于其他厂商的软硬件产品和云平台,请您咨询获取官方信息并行动起来,保护您的业务,防范可能席卷全球的漏洞,不做攻击者的牺牲品。

相关阅读:

Intel CPU 曝大 BUG:迫使重新设计 Linux 和 Windows