甲骨文出现可访问客户数据的云隔离漏洞,现已修复

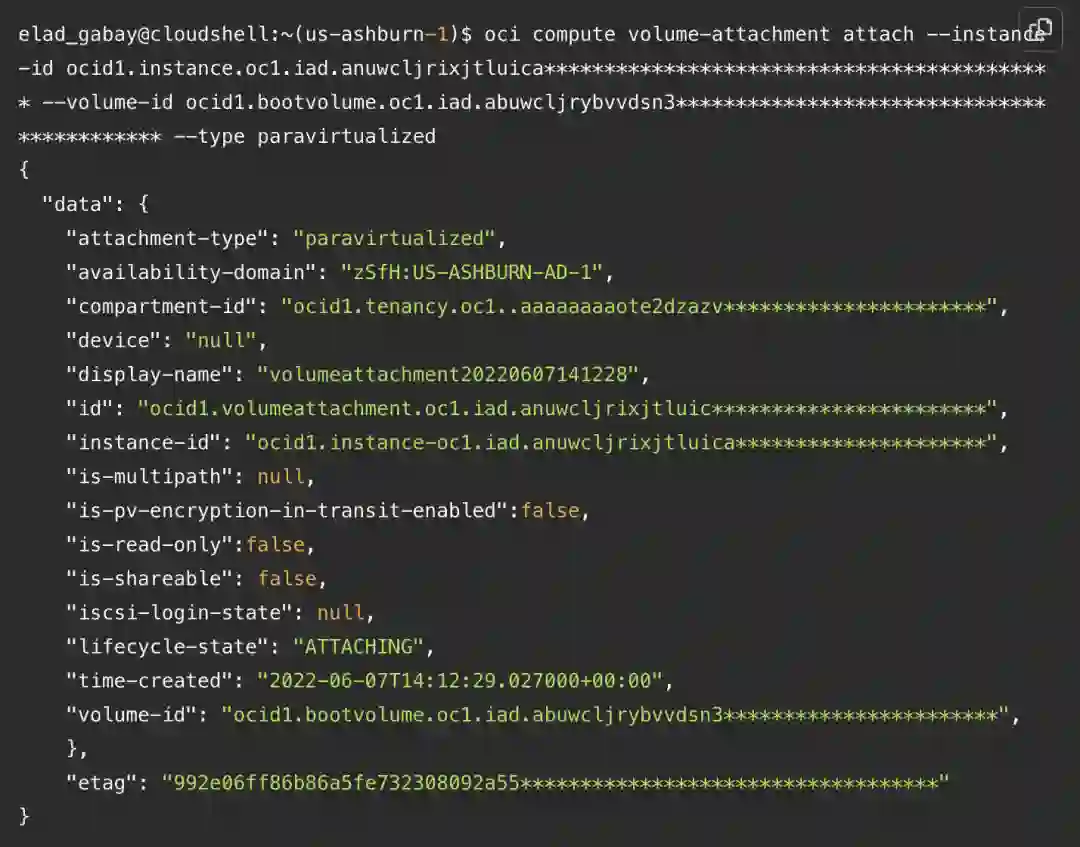

当地时间 9 月 20 日,Wiz 安全研究人员称,甲骨文云基础设施 (OCI) 出现了一个云隔离漏洞,在修补之前,所有 OCI 客户都可能成为攻击者的目标。只要攻击者拥有其 Oracle Cloud Identifier (OCID),就可以读写任何未附加的存储卷或允许多重附加的附加存储卷,从而导致敏感数据被窃取或通过可执行文件操作发起更具破坏性的攻击。

幸运的是,Wiz 的 Elad Gabay 表示,在向甲骨文披露漏洞后,这家 IT 巨头“在 24 小时内”修补了安全漏洞,而且修复过程中不需要客户采取任何行动。

据悉,这个漏洞被称为 AttachMe,是报告过的最严重的云漏洞之一,因为它可能会影响所有 OCI 客户。根据 Wiz 的说法,利用 AttachMe 的详细要求是:

攻击者必须知道目标卷的 OCID——虽然 OCID 通常是私有的,但它们不被视为机密,因此这个要求很容易实现。

攻击者的计算实例必须与目标卷在同一个可用域 (AD) 中——这个条件很容易满足,因为可用区的数量相对较少(某些区域最多三个),因此可以通过枚举法找出。

目标卷必须是分离的或附加为可共享的——分离的卷相对常见,因为默认情况下与终止的计算实例关联的引导卷不会被删除。此外,备份数据卷通常不附加到正在运行的计算实例。

据悉,Wiz 工程师是在夏天为自己的技术堆栈构建 OCI 连接器时发现的这个漏洞。他们在这个过程中发现,他们可以将任何人的可用虚拟磁盘附加到自己的虚拟机实例上。Wiz 研究负责人 Shir Tamari 在一系列关于该漏洞的 推文 中指出,根本原因是 AttachVolume API 中缺乏权限验证。他指出,这也是 Wiz 研究人员第一次在云服务提供商的基础设施 (IaaS) 中发现此类跨租户漏洞。

今年早些时候,Wiz 研究人员还发现了一个 类似的云隔离漏洞,该漏洞影响了 Azure 中的特定云服务。微软修复的这些缺陷存在于 Azure Database for PostgreSQL 灵活服务器的身份验证过程中,一旦被利用,任何 Postgres 管理员可以获得超级用户权限并访问其他客户的数据库。就在上个月,相同类型的 PostgreSQL 漏洞也影响了谷歌云服务。

参考链接:

https://www.wiz.io/blog/attachme-oracle-cloud-vulnerability-allows-unauthorized-cross-tenant-volume-access

https://www.theregister.com/2022/09/21/oracle_fixes_critical_cloud_vuln/

点击底部阅读原文访问 InfoQ 官网,获取更多精彩内容!

NGINX 局限太多,Cloudflare 最终放弃它并用 Rust 自研了全新替代品

“羊了个羊”一天宕机 3 次,马化腾辟谣日赚 468 万元;60 岁史玉柱“重返一线”改游戏;旷工为由辞退员工,脉脉被判赔 24 万|Q 资讯