【连载】T级流量的UDP攻击----DDOS 防御事件(一)

开篇序言:

黑白之道是华盟旗下公众号,我们也是有自己的主营业务的,2003年公司就要做防ddos攻击,软件及服务。那些年防攻击主要还是卖防火墙,软件与硬件,我们只提供防护服务。业务一直延续至今,有很多有意思的故事,慢慢分段给大家分享。做为一个连载!

比如,T级的Upd攻击是如何防的,背后有什么故事。

每秒百万的CC攻击,发生了什么。

每天早9点开始攻击,晚上5点准时停,连续半年。这是是谁干的?

dns攻击,dns域名不能解析,这问题怎么解决?

udp,cc攻击,syn小包,syn大包,假人攻击,如何发生的,怎么处理的,解决办法。大概需要的费用。不同的行业,游戏,网站,金融,各行业能用到方案。都会写进去,请大家关注。

引言

DDoS攻击势头愈演愈烈,除了攻击手法的多样化发展之外,最直接的还是攻击流量的成倍增长。3月份国内的最大规模DDoS攻击纪录还停留在数百G规模,4月,这个数据已经突破T级,未来不可期,我们唯有保持警惕之心,技术上稳打稳扎,以应对DDoS攻击卷起的血雨腥风。6月8日,华盟这边用立体式防御成功防御了Tbps的超大流量攻击,下面就此次攻防事件简单地为大家做一个梳理和分析。

国内已知最大攻击流量来袭

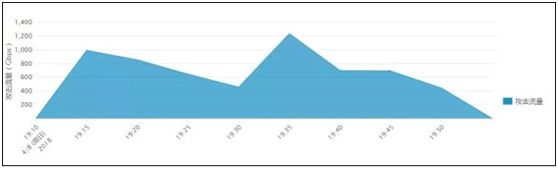

6月8日,华安普特网络一个重要的棋牌游戏客户突然遭受大流量DDoS攻击,棋牌类游戏遭受攻击习以为常,但是本轮攻击流量峰值竟达到了1.3Tbps,刷新国内DDoS攻击最大流量记录。

不过凭借华安普特DDos超大防护带宽以及十余年DDoS防护技术积累的支撑下,华安普特网络携手该棋牌游戏客户成功防护了这次超大流量攻击,护航客户棋牌业务稳定运行。

那么这么大的攻击怎么来的呢?又是怎么被成功防护的呢?

攻击分析

本次攻击手法主要为拥塞带宽型攻击手法(SSDP反射,攻击原理下文介绍),在总体流量中占比97%,攻击流量达1.3Tbps,和协议缺陷型(SYNFLOOD和ACKFLOOD),在总体流量中占比3%。

SSDP反射

只要对DDoS有一定认知的同学,肯定不会对SSDP反射攻击陌生,作为现网最常见的DDoS攻击手法之一,SSDP反射由于可用的反射终端数量庞大,放大系数可观,而备受攻击者青睐。

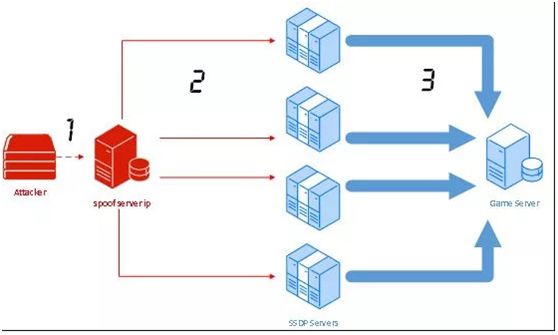

在攻击思路上跟其他反射攻击一样,攻击者发起SSDP反射的大致过程为:

· 通过IP地址欺骗方式,攻击者伪造目标服务器IP,向开放SSDP服务的终端发起请求;

·由于协议设计缺陷,SSDP服务无法判断请求是否伪造,并向目标服务器进行响应。就这样数量极其庞大的SSDP响应报文同时发往被攻击服务器;

· 更可怕的是在特定请求下,一个SSDP请求报文可以触发多个响应报文,而每个响应报文比请求报文体积更大,最终造成攻击流量约为30倍的放大。

来源IP分析

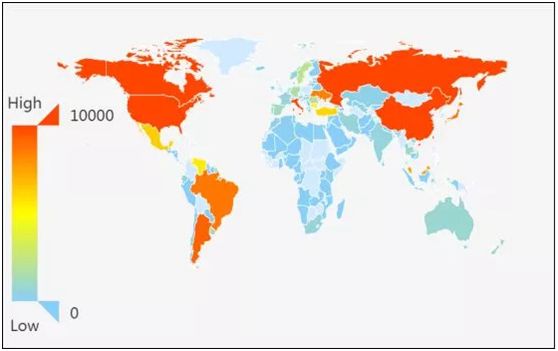

本次攻击共采集到攻击源16.6万个。其中国内占比68%,海外占比32%,TOP 3国家分别是:中国(68%)、俄罗斯(13%)、美国(8%)。

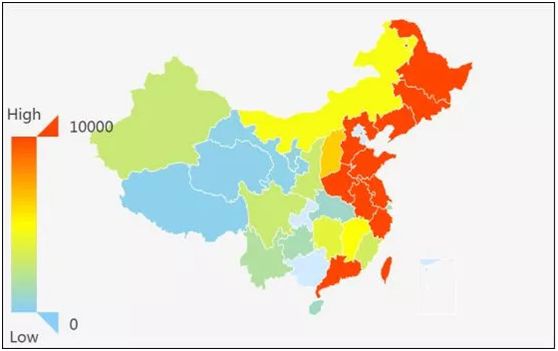

在国内方面,攻击主要来源省份:山东省(40%)、辽宁省(20%)、河北省(16%)等环渤海区域,其次是浙江省(10%)、台湾省(9%)。

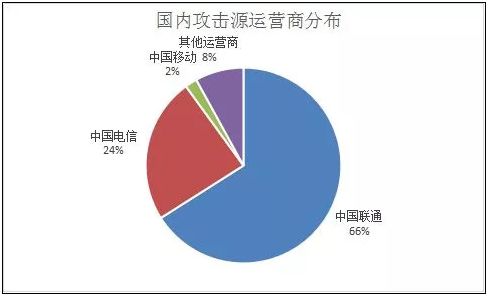

国内攻击源的主要运营商来源为中国电信(占比66%)和中国联通(占比24%)。

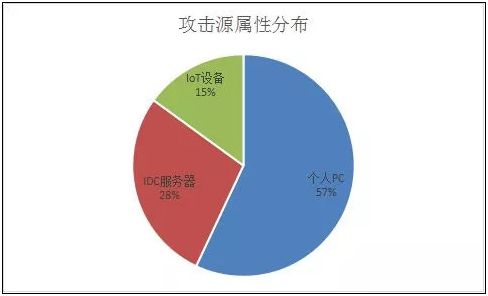

在攻击源属性方面,主要来自于个人PC,占比57%,IDC服务器占比28%,值得注意的是,物联网设备在此次攻击源中占比达到15%。攻击者在攻击武器方面,物联网设备作为攻击源的数量呈明显增长趋势。眼下物联网设备安全问题不容忽视。

由此可见,公网上开放SSDP服务的终端数量非常庞大,而且分布广泛,为攻击者实施攻击带来便利。

为什么之前攻击没有怎么大?6月之后都过T级的攻击呢?

原因在于,出了一个大漏洞Memached,这个漏洞可以反射攻击,所以6月左右就开始非常大的upd攻击量。

Udp攻击防护难不难?

华盟君一向说实话,不难。中国上层运营商都直接屏蔽UDP协议,唯一可能有影响udp:53,dns解析不了。

广东佛山,福州,这些机房都直接屏蔽了udp协议。

Udp攻击成本高不高?防御成本高不高?

udp攻击大概1G/1天/50人民币,1000G,5万他可以打击很多目标,udp攻击在所有攻击方式中,算最便宜的。

防御成本,因为上层机房已经屏蔽了udp,防护成本很低。低到多少,大概就是租机器的费用,几千一个月一台那种。

用阿里云,腾讯云,各类云,因为他们不屏蔽udp,成本如果按流量算那就贵了。

udp国内防护的不错,国外就不行了,国外基本都开着udp,防护成本就比较高,好消息是中国的idc商走向了全世界,你可以找国外的idc,老板是中国的,他就知道怎么防护了。成本也低很多。

Udp攻击者,我能不能找到谁攻击我的?

行业术语,攻击溯源。

华盟君的观点是,什么攻击都能找到源,我指的是发起攻击的源ip,但是不一定能抓到人。可以查到ip来源。

udp国内很难查了,原因在于运营商不帮你查。成本太高

国外人家就可以的,比如美国A机房被攻击,他会看路由是从那里来的攻击流量,会给对方机房发邮件,告知你们机房什么IP在攻击我们,这个是自动完成的。当发起攻击的机房收到邮件之后,会做策略屏蔽发起攻击的ip地址。

有人说你吹牛吧,upd源ip不是伪造的吗?

对呀,源ip是伪造的,但是你从那个路由发过来的流量是可以确认的,只要顺着路由流量去查,都能查到流量是从那里过来的。如果没听懂,找机会我找个案例细讲。攻击溯源也不是一句两句能讲明白的。

大家留言,有什么问题留言,下期我们会回答,有些问题一时也想不到,不明白提出来,我们有针对性的回答。

防护方案

传统的防御方法有限,成本过高

自Memached爆发以来,众多安全厂商纷纷给出了防御方案,防御的攻击流量峰值不断被刷新,人心惶惶的同时,安全厂商的作用似乎逐渐突显。然而,这对企业来说意味什么呢?意味着不可预知的更高攻击峰值,无法预测的防御效果,以及不可控的高额防御成本!

为什么这么说?让我们先看看传统的DDoS防御方案是怎么防御DDoS攻击的。目前比较普遍的方案主要是两种:高防机房和IP跳变方案。

首先来说高防机房,这个大家都知道,最为传统的DDoS防御方案,通过在机房部署DDoS防护设备,对访问服务器的流量进行清洗来实现防御。无论现在市场上的高防机房有什么样的优化与改进,这种方案总摆脱不了几个致命的缺陷

1、通过特征规则过滤或行为分析来识别威胁,属于事后的解决方法,永远无法解决不断变化的攻击手段;

2、通过大带宽来清洗,带宽资源池必须大于攻击带宽,因此对于超大流量攻击略显乏力,同时企业的防护成本完全不可控。

再来说IP跳变的方案,这种方案相比较高防机房进阶了不少,通过分布式防护节点分流,可以灵活调度,智能防御。可是缺点是什么呢?

1、资源是有限的,企业的防护能力受限于购买的防护节点数,也就是说超过所购买的防护节点防御能力的攻击,是防不住的,所以企业可能面临高额的防护费用,以及甚至不知道应该购买多少才能抵御未知的威胁的问题;

2、必须通过调度中心进行调度,这就给攻击者提供了明确的攻击点,无论安全厂商如何宣称调度中心的安全性,与众多的安全事件一样,这都是无法预知的风险点。

颠覆式创新解决方案

将DDoS防御的发展过程分为了三个阶段:

1.0 高防机房,

2.0 高防+IP跳变,CDN

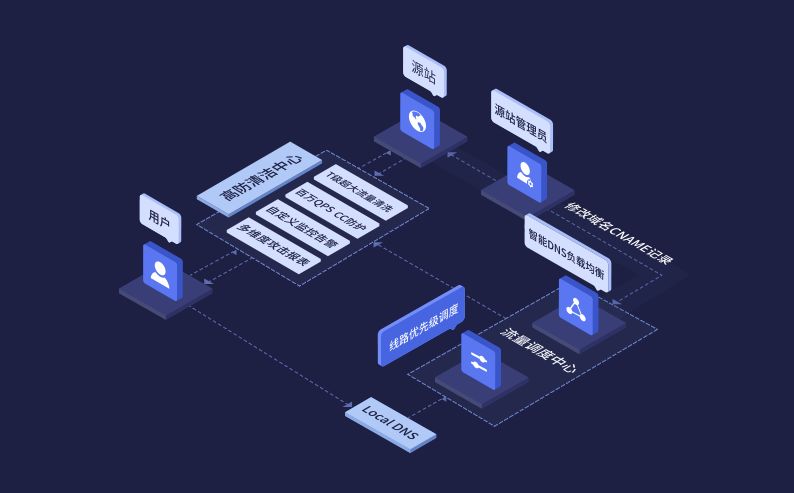

3.0 全栈云化,立体式云防护

2019年我们改进华盟这边的防护方案,3.0全栈云化,立体式云防护,

可以无限防护,可以找到攻击来源,通讯加密,方案免费提供,有联系,或者是发邮件索取。今天提供游戏行业云防护解决方案。

电话: 13366982884 010-57491687 (吴丹)

邮件:1683712499@qq.com

http://hj.idc126.cn/

今后我们会提供金融,区块链,视频,网商,等各行业解决方案。关注我们后面的连载!

有问题可以在下面留言,下次写文回复。

你可能喜欢