4G和5G通信存在通话拦截和位置追踪漏洞

漏洞情况

尽管即将到来的5G通信方式既高速又安全,某种程度上能对抗执法部门使用的如毒刺(Stingrays)的智能信号捕捉器(IMSI Catcher),但据报道,普渡大学的此次研究发现是首次同时影响4G和5G通信网络标准的漏洞发现,会对5G网络的通信安全造成影响。根据研究人员声称,这种漏洞攻击方式会打破当前被认为是非常安全的通话防拦截措施,威胁用户隐私。

研究人员之一的Syed Rafiul Hussain向记者透露 ,“任何对蜂窝寻呼协议稍有了解的人都可以实施这种攻击”。

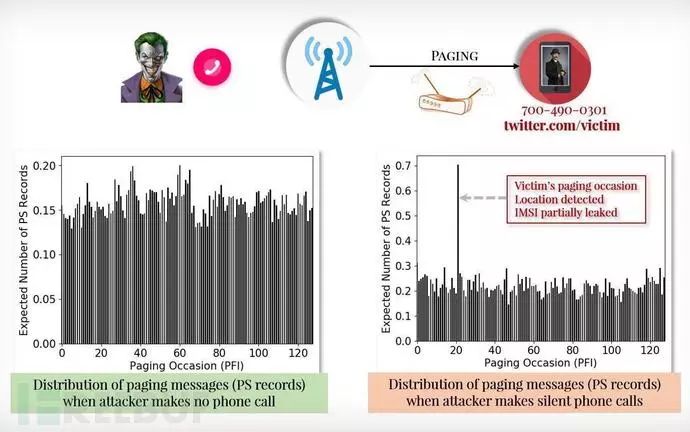

据记者了解,该研究论文中的攻击实现机制为:首先,利用电话或短信发送前运营商标记电话的一个寻呼协议漏洞,使用名为TorPEDO(TRacking via Paging mEssage DistributiOn)的攻击,在短时间内拨打和取消电话,不会提醒目标手机设备有来电,而且可以触发一个寻呼消息,这样,攻击者就能利用这种方式来追踪受害者的手机位置。

TorPEDO攻击,还引入了其它两种攻击:一种为 PIERCER 攻击(Persistent Information ExposuRe by the CorE netwoRk),攻击者可以用它来探测目标手机在4G网络上的国际移动用户识别码-IMSI;另一种名为 IMSI-Cracking attack 的攻击,可以枚举 4G 和 5G 通信网络中的国际移动用户识别码-IMSI。

Hussain说,这种漏洞的存在,使得最新的5G设备也同样面临类似Stingrays工具的威胁,执法部门会使用该工具来识别某人的实时位置并记录其范围内的所有电话。当然,还有一些更为先进的工具可以拦截用户语音通话和短信内容。

漏洞影响

Hussain表示,美国四大运营商 - AT&T、Verizon、Sprint 和 T-Mobile都能被Torpedo攻击所影响,攻击成本只需要200美元的无线电设备即可。而且,另据Hussain透露,美国某知名网络同样存在PIERCER攻击影响。研究人员曾就该漏洞试图与美国四大运营商进行联系沟通,但截至发稿前,还未收到任何一家公司的回应。

此次同时影响4G和5G通信网络标准的三个漏洞,由于其中两个漏洞较为严重,可导致美国之外的所有地区蜂窝网络都易受到此类攻击,一些欧洲和亚洲国家的数个通信网络也会受此影响。考虑到攻击性质,研究人员不会公布相关的漏洞利用PoC代码。

此次漏洞发现,可以算是对蜂窝网络安全的最新威胁。因为存在电话和短信的拦截漏洞,去年蜂窝网络也面临了严格的安全审查。另外,用来在网络上执行通话和短信路由的7号信令,也一直被黑客进行攻击滥用。虽然我们理论上认为,当前的4G通信应该更加安全,但研究表明,它和前身的3G通信一样脆弱。此外,5G虽然修复了很多的通话拦截漏洞,但欧洲一些数据安全部门仍然警告还存在类似风险。

漏洞修复

Hussain表示,目前已就该次漏洞发现上报了全球移动通信系统协会(GSMA),该协会承认了该漏洞的有效性,但其发言人表示不作评论,也未透露具体的漏洞修复时间。

Hussain说,TorPEDO和IMSI-Cracking attack漏洞必须首先由GSMA牵头修复,而PIERCER 攻击漏洞则需要由运营商自己修复。TorPEDO攻击漏洞是最主要的,因为其可引入更多攻击面。

一年前,Hussain和研究伙伴共同发现了存在于4G LTE中的十余个漏洞,攻击者利用这些漏洞可以窃取用户语音通话和短信内容,或实施紧急警报的假冒伪造。在5G通信即将到来之前,这次涉及5G网络的漏洞发现,非常及时。

*参考来源:techcrunch,clouds编译,转载请注明来自FreeBuf.COM