BGP/DNS 劫持这回盯上了「支付系统」

内容来自Oracle官方博客,由云头条编译

2018年4月份,Oracle曾详细描述了对亚马逊权威DNS服务实施肆无忌惮的BGP劫持事件,不法分子旨在将数字货币钱包服务的用户重定向到一个准备窃取钱财的欺诈网站。

在过去一个月,Oracle观察到了对权威DNS服务器实施BGP劫持的另外几起事件,手法与4月份的劫持大同小异。这回目标包括美国几家支付处理公司。

与亚马逊案一样,最近的这几次BGP劫持使假冒的DNS服务器能够返回伪造的DNS响应,将不知情的用户误导到恶意网站。由于在伪造的响应中使用TTL(生存时间)很长的值,递归的DNS服务器在BGP劫持消失很久后仍将这些伪造的DNS条目保存在缓存中,最大限度地延长了攻击的持续时间。

数次劫持

2018年7月6日23:37:18 UTC,Digital Wireless Indonesia(AS38146)将下列前缀通告了约30分钟。这些前缀并没有传播很远,只被我们的少数几个peer看到。

> 64.243.142.0/24 Savvis

> 64.57.150.0/24 Vantiv, LLC

> 64.57.154.0/24 Vantiv, LLC

> 69.46.100.0/24 Q9 Networks Inc.

> 216.220.36.0/24 Q9 Networks Inc.

其中三个是现有路由的较具体的通告(64.243.142.0/24、69.46.100.0/24和216.220.36.0/24)。

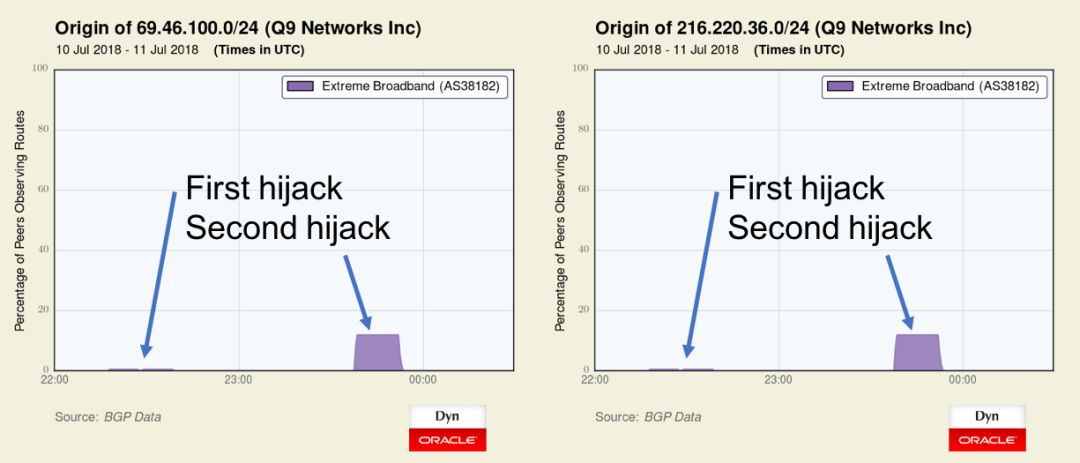

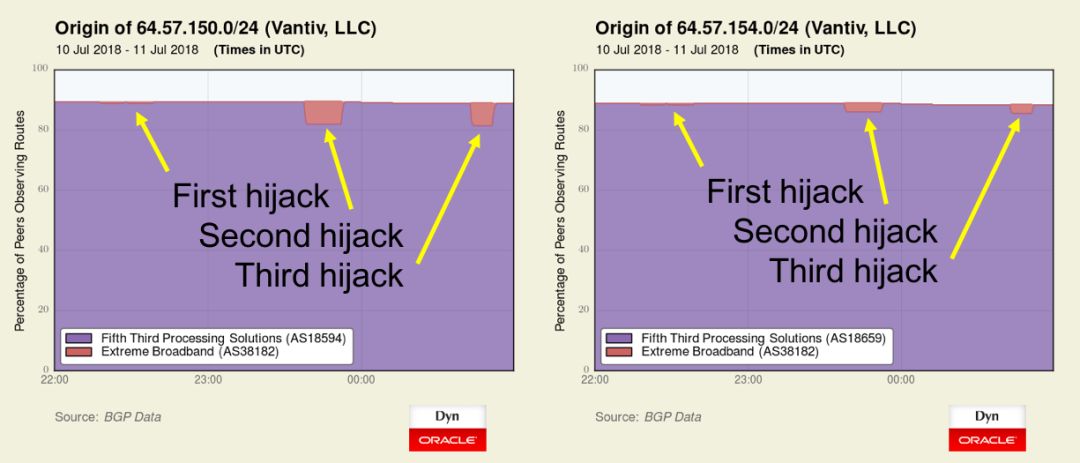

然后在2018年7月10日22:17:37 UTC,马来西亚运营商Extreme Broadband(AS38182)通告了上面列出的一模一样的五个前缀。时间持续了约30分钟,这些劫持前缀并没有传播太远。然后它们在23:37:47 UTC再次通告了约15分钟,不过是针对一群更广泛的peer:这回是48个peer,而不是前一个小时的3个peer。BGP community从24218:1120变成24218:1似乎加大了路由传播范围。

该公司网站上的宣传册显示,Datawire是一项“申请专利的连接服务,可以通过公共互联网安全可靠地将金融交易传输到支付处理系统。”Datawire的命名服务器ns1.datawire.net和ns2.datawire.net分别解析到216.220.36.76和69.46.100.71,这些地址就在上面显示的被劫持网络上。

Vantiv和First Third Processing是美国知名的支付处理服务Worldpay以前的名称。 Vantiv的命名服务器ns1.ftpsllc.net和ns2.ftpsllc.net分别解析到64.57.150.53和64.57.154.53,这些地址在上面显示的被劫持网络上。

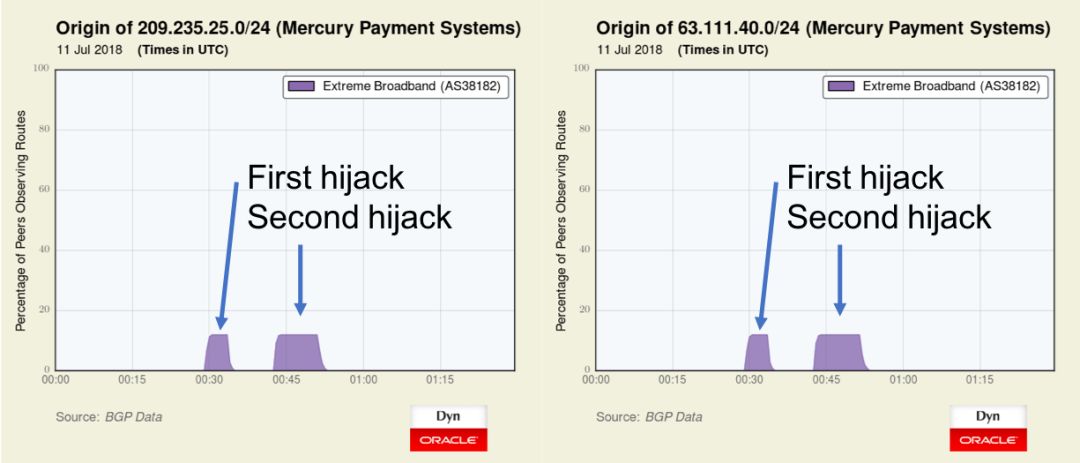

2018年7月11日00:29:24 UTC,AS38182开始在两次单独的事件中劫持一组新的前缀,每次持续了几分钟。

> 209.235.25.0/24 Mercury Payment Systems

> 63.111.40.0/24 Mercury Payment Systems

> 8.25.204.0/24 Level 3

> 12.130.236.0/24 CERFnet

Mercury Payment Systems是一家信用卡处理服务公司,也归Worldpay(前身是Vantiv)拥有。Mercury的命名服务器ns1.mercurypay.com和ns2.mercurypay.com解析到209.235.25.13和63.111.40.13。这些IP地址被劫持,作为209.235.25.0/24和63.111.40.0/24的一部分,这两者都是正常路由的更具体的通告。

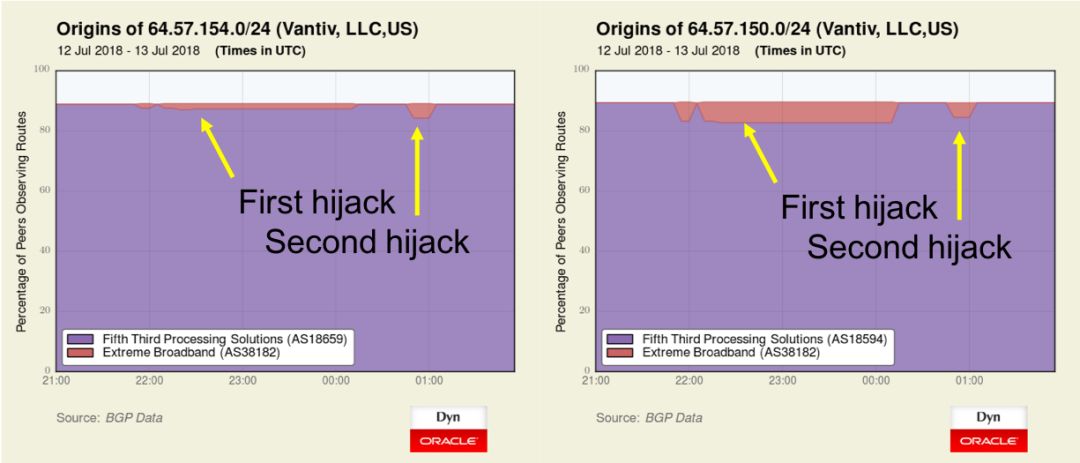

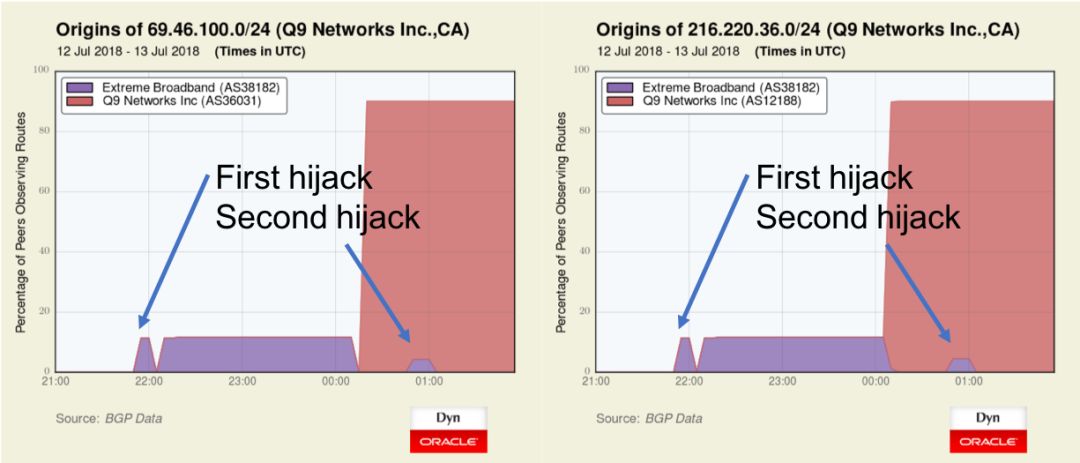

这是在2018年7月12日21:51:36 UTC,AS38182开始劫持与前两次目标同样的5条路由。

> 64.243.142.0/24 Savvis

> 64.57.150.0/24 Vantiv, LLC

> 64.57.154.0/24 Vantiv, LLC

> 69.46.100.0/24 Q9 Networks Inc.

> 216.220.36.0/24 Q9 Networks Inc.

这些劫持持续了近三个小时。下面直观地显示了Vantiv劫持:

如下图所示,Q9显然注意到其路由已被劫持,开始通告同样的路由,旨在重新控制IP地址空间。

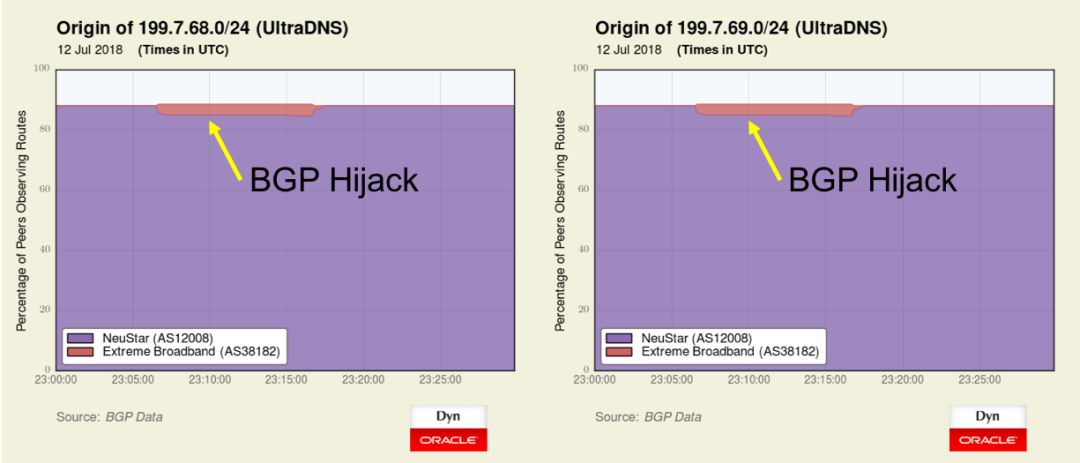

然后在2018年7月12日23:06:32 UTC,AS38182开始劫持各条路由,包括面向知名DNS服务提供商UltraDNS(隶属Neustar)的两条路由,持续了约10分钟。

> 199.7.68.0/24 UltraDNS Corporation

> 199.7.69.0/24 UltraDNS Corporation

> 204.74.108.0/24 UltraDNS Corp

> 204.74.109.0/24 Internet Media Network

> 204.74.114.0/24 Internet Media Network

> 204.74.115.0/24 Internet Media Network

> 65.118.49.0/24 CenturyLink

伪造的DNS响应

早在7月10日,这些支付系统的用户就开始反映问题了。第一次劫持过后不久,故障电子邮件分发列表上的参与者就反映连接到Datawire有问题。

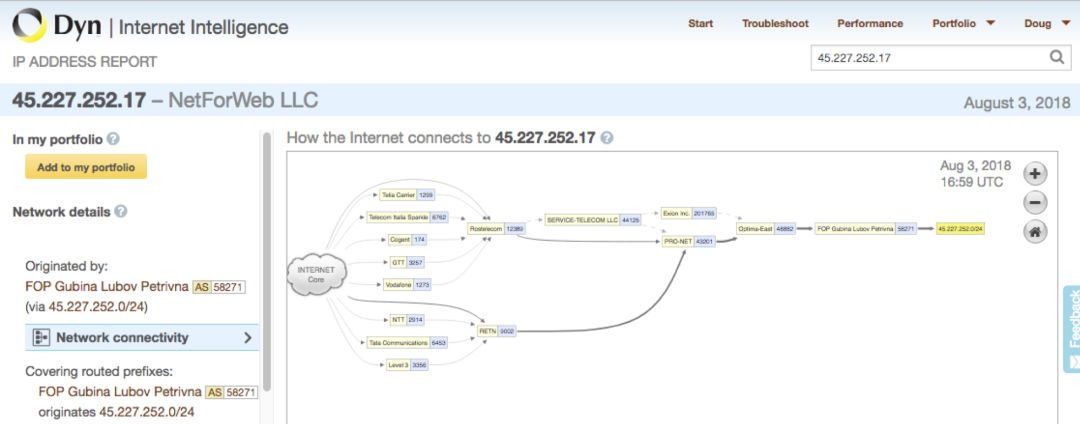

7月10日至13日之间的被动DNS观察显示* .datawire.net域名解析到45.227.252.17,IP地址空间注册在荷兰加勒比海岛库拉索岛,但是路由却经由乌克兰东部独立出来的卢汉斯克区域。

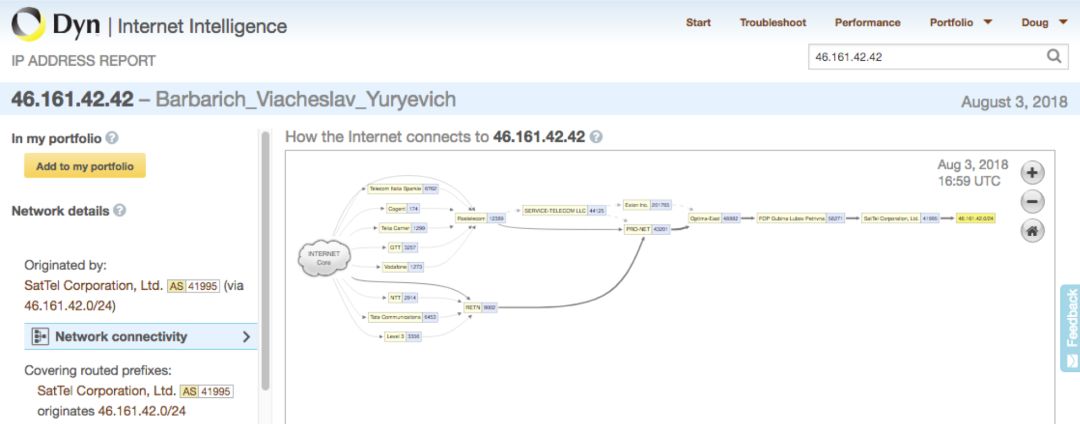

同样,4月份亚马逊Route53服务劫持后被指向46.161.42.42,这注册为德国IP地址空间,但同样路由经由乌克兰东部的卢汉斯克。

这些相似之处表明这两个权威DNS服务器的BGP劫持可能有关联。

在上个月的劫持中,不法分子很关注细节,将伪造响应的TTL设为~5天。目标域的正常TTL是10分钟(600秒)。通过配置很长的TTL,伪造的记录在BGP劫持已停止很久后可以在DNS缓存层中持续一段更长的时间。

结论

如果说之前的劫持是警告,那么这些事件表明互联网基础设施正在直接遭到攻击。遗憾的是,预计针对互联网的这种类型的攻击会有增无减。

正如NTT通信公司的乔布•斯尼基德斯(Job Snijders)所说,我们只希望可以充分利用互联网行业的整合优势、为己所用。他最近写信给我:

如果知名DNS服务提供商(包括权威和递归服务)使用RPKI签名路由,并验证通过EBGP收到的路由,那么这种攻击的影响会减小,因为可以来回建立受到保护的路径。一小部分高度连接的组织需要部署基于RPKI的BGP源验证(BGP Origin Validation),为数十亿最终用户确保良好的互联网体验。