该如何利用威胁情报进行更智能的风险评估

何为风险?

当我们在讨论每天可能遇到的安全风险时,我们所谓的“风险”指的是任何不按照我们预定计划发生的(不好的)事情。如果我们处于风险之中,我们就有可能失去某些珍贵的“东西”,不过仍然有很多人会尝试去赌一把,因为他们认为风险不会找上他们。

针对风险分析的威胁情报收集工作

现在,网络安全领域大约有1700多家服务供应商。他们绝大多数喊出来的都是“让用户变得更加安全”之类的口号,但是对于企业来说,他们如何才能判断到底是在技术和服务方面投入多一些,还是在人力资源方面投入大一些呢?

风险模型不仅给我们提供了一种评估当前风险的客观评价方法,而且还可以给企业的网络安全投资提供清晰且可量化的结果。但如今,许多网络风险模型都存在以下两个问题:

-模糊的、非量化的输出结果:通常以“彩色图”的形式显示,使用绿色、黄色和红色来区分威胁评估等级。

-对威胁概率和成本的估计通常是基于部分信息仓促评估出来的,并且很多假设都是无根据的。

非量化的输出结果并不能给我们提供有价值的内容,反而基于这种看似精确的错误信息所得出的结果往往是具有误导性的。为了避免这些问题,企业需要设计一个符合自身条件的且有效的风险模型,并为安全部门提供大量有效的威胁情报信息。

FAIR威胁模型

注:任何风险模型的核心方程类型为:发生的可能性* 影响。

但幸运的是,已经有前人开发出了一些非常优秀的风险模型以及评估方法,我们可以根据自己的需求来选择使用。其中,我们最喜欢的就是来自FAIR研究所的信息风险因素分析模型(FAIR)。

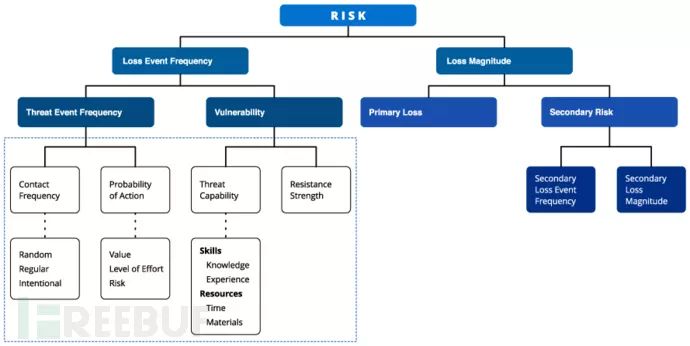

FAIR框架可以帮助我们创建一个定量风险评估模型,其中还包含了特定类型威胁所造成损失的特定概率,这个模型的框架结构如下图所示:

测量和透明度才是关键

FAIR框架可以帮助我们:

1、 确定风险度量;

2、 假设、变量和结果的透明化;

3、 以财务术语表示特定损失的概率

当量度指标、公式、假设、变量和结果都透明化时,我们就可以对它们进行讨论和修改了。由于商业和金融领域在术语方面存在巨大差异,因此模型可以帮助行政人员和业务管理人员学习同一“语言”,并以相同的方式对安全威胁、资产和漏洞进行分类、评估和探讨。

除此之外,我们还应尽可能地将未来可能发生的损失概率纳入风险模型中,这样也会提升企业对模型的信息。

大家可以看看下面这两种方式哪一种更加有效:

1、“我们公司受到DDoS攻击的安全威胁等级从高级降到了中级(红->黄)”。

2、“在接下来的12个月里,我们公司有20%的概率会因DDoS攻击而导致损失30万美元,因为DDoS攻击将会让客户无法正常使用我们的服务。”

或者说:

1、“我们公司受到勒索软件攻击的安全威胁等级从低级上升到了中级(绿->黄)”。

2、“我们公司在接下来的12个月里,会有10%的概率因勒索软件攻击而导致损失15万美元。”

威胁情报和威胁概率

大家可以从FAIR框架图中看到,创建一个威胁模型最关键的地方就在于如何去评估攻击成功的可能性(概率)。

那么第一步,就是创建可能会影响自家企业的威胁分类列表。这个列表一般都会包含恶意软件、钓鱼攻击、漏洞利用工具、0 day攻击、Web应用漏洞、DDoS攻击、勒索软件以及其他威胁。

接下来,就是评估攻击发生的可能性,以及攻击成功的可能性。安全分析人员还需要了解大量关于企业和安全防御端的信息,而威胁情报可以丰富我们对攻击的了解,以及自身所存在的安全缺陷。

威胁情报和攻击的代价

在我们的模型中,另一个关键的公式参数是攻击成功后可能带来的损失或者代价。评估损失所使用的大部分数据基本上来自于企业内部。但是,威胁情报可以给我们提供更多的参考:

1、 对同一规模、同一行业的企业进行类似攻击的成本;

2、 攻击后需要修复的系统以及所需的修复类型

获取威胁情报分析手册

实际上,除了本文所介绍的方法之外,大家还有很多获取威胁情报的途径。如果大家感兴趣的话,可以下载并阅读我们提供的威胁情报分析手册:【《威胁情报分析手册》】。

* 参考来源:recordedfuture,FB小编Alpha_h4ck编译,转载请注明来自FreeBuf.COM