【每日安全资讯】新勒索软件“Defray”可通过Microsoft Word文档传播

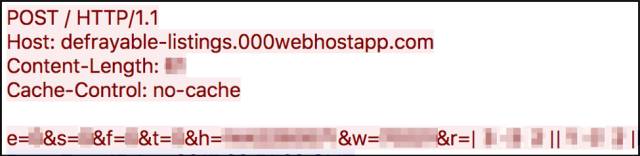

我们最初观察到该勒索病毒的命令和控制(C&C)服务器主机名为:“defrayable-listings[.]000webhostapp[.]com”。因此,我们将它取名为“Defray”。巧合的是动词defray在英文当中,正是指提供资金支付一部分成本或费用的意思,但至于受害者具体支付了多少赎金我们不得而知。

Defray的传播形式

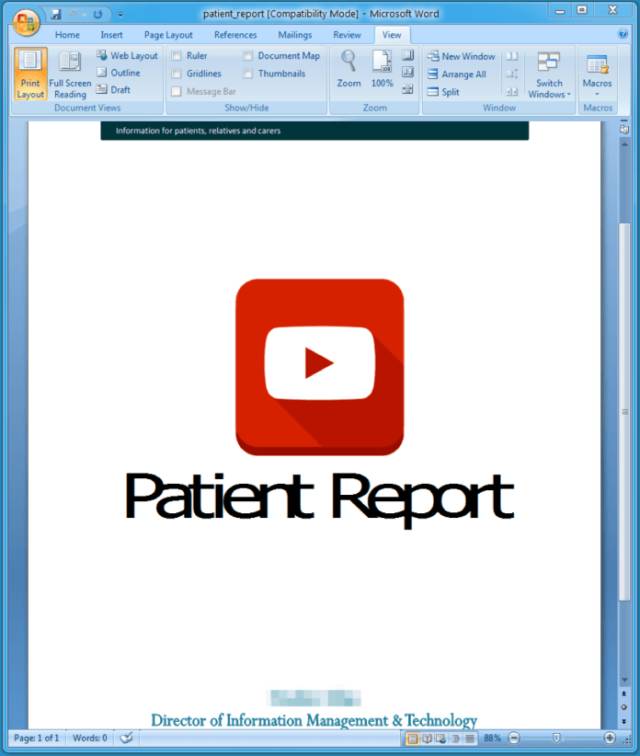

最初,受害者会接收到一封电子邮件,该邮件中则包含了一份嵌入式可执行恶意Word文档附件,特别是OLE package shell对象。

恶意Word文档看起来像是份专利医学报告,并标有英国医院的信息管理与技术部门的标志。

接着,它会强制受害者双击该可执行文件以启动进程。

一旦受害者进行了双击操作,Defray就会像其他勒索软件一样被删除,并在%TMP%文件夹中启动一个名为taskmgr.exe或explorer.exe的伪装进程并执行。

最终,受害者将会收到文件被加密并要求支付赎金的提示信息。

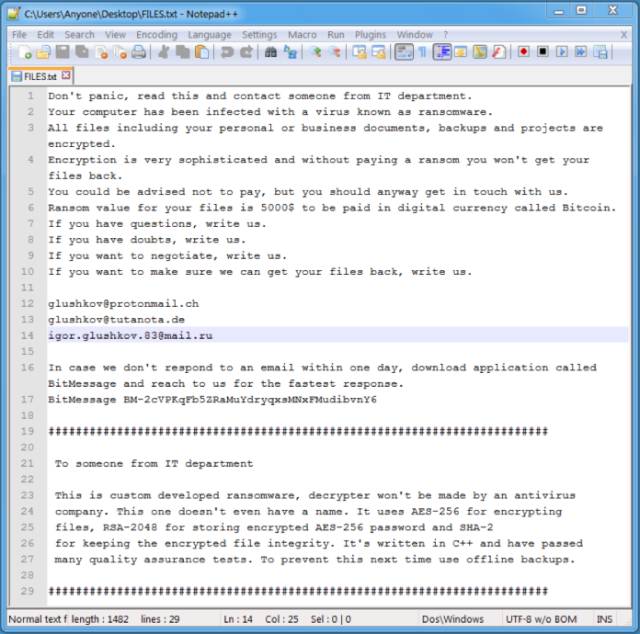

该勒索软件会在系统的许多文件夹中创建FILES.TXT文件(图3)。 HELP.txt与FILES.txt文件的内容是相同的,该文件同时还会在执行勒索软件的桌面文件夹中。

根据提示信息,勒索者要求受害者向其支付价值5000美金的比特币赎金才能恢复被加密的文件。

勒索者还提供了一个电子邮件账号,用于与受害者进一步的沟通协商。

Defray支持对以下文件扩展名的加密:

.001 | .3ds | .7zip | .MDF | .NRG | .PBF | .SQLITE | .SQLITE2 | .SQLITE3 | .SQLITEDB | .SVG | .UIF | .WMF | .abr | .accdb | .afi | .arw | .asm | .bkf | .c4d | .cab | .cbm | .cbu | .class | .cls | .cpp | .cr2 | .crw | .csh | .csv | .dat | .dbx | .dcr | .dgn | .djvu | .dng | .doc | .docm | .docx | .dwfx | .dwg | .dxf | .fla | .fpx | .gdb | .gho | .ghs | .hdd | .html | .iso | .iv2i | .java | .key | .lcf | .matlab | .max | .mdb | .mdi | .mrbak | .mrimg | .mrw | .nef | .odg | .ofx | .orf | .ova | .ovf | .pbd | .pcd | .pdf | .php | .pps | .ppsx | .ppt | .pptx | .pqi | .prn | .psb | .psd | .pst | .ptx | .pvm | .pzl | .qfx | .qif | .r00 | .raf | .rar | .raw | .reg | .rw2 | .s3db | .skp | .spf | .spi | .sql | .sqlite-journal | .stl | .sup | .swift | .tib | .txf | .u3d | .v2i | .vcd | .vcf | .vdi | .vhd | .vmdk | .vmem | .vmwarevm | .vmx | .vsdx | .wallet | .win | .xls | .xlsm | .xlsx | .zip

据Proofpoint报道:“Defray通过HTTP和HTTPS协议与外部C&C服务器进行通信,并向其报告感染信息。”

最后,Defray会加密文件并禁用启动恢复和删除卷影副本。

在Windows 7上,Defray使用GUI监视和杀死运行的程序,例如任务管理器和浏览器。

来源:FreeBuf.COM FB小编 secist 编译

更多资讯

◈ Telnet端口未设密码致近3000比特币矿机暴露在互联网

http://t.cn/RNp0JWV

◈ 家中无线路由器存在漏洞 这些你知道吗

http://t.cn/RNp0iVI

◈ Instagram被黑事件扩大化黑客已攻破数百万账户

http://t.cn/RNp0iro

◈ 调查:一部分美国人愿意为1000美元泄露隐私数据

http://t.cn/RNp06HL

(信息来源于网络,安华金和搜集整理)