这里有一帮全世界最会挖漏洞的人|探班 TenSec 2018

如果要在国内找一支名震世界的黑客战队,Keen Team (碁震安全研究团队)绝对榜上有名。

可以毫不夸张的说,在过去的数十年中,这个战队的数百项安全成果已经应用于世界上每一台 Windows PC、每一台苹果设备和每一台安卓终端。其首席科学家吴石连续三年获得ZDI(零日计划)全球漏洞计算机挖掘白金贡献奖,被福布斯杂志评价“发现的漏洞是苹果整个安全团队的两倍还多”。

2015年 Pwn2Own 世界黑客大赛中,Keen Team、腾讯电脑管家联合团队以IE的 Flash 和 PDF 插件作为主要攻击目标,最终夺冠。

在随后的2016年,Keen Team 被腾讯收至麾下,成立“腾讯安全科恩实验室”。此后,这支团队开始屡屡出现在大众媒体上,很多原本对黑客并不了解的国人逐渐看到了炫酷的特斯拉破解视频,看到了离我们生活非常近的极棒破解秀。

除了这些“接地气”的破解秀,科恩实验室每年还会举办一场高水平的国际安全会议--TenSec(腾讯安全国际技术峰会),邀请全世界最擅长挖漏洞的安全研究员,分别上台讲讲自己的研究成果。就像武林中各大门派的高手总是要时不时开个武林大会切磋武功,看看又有哪些新的招式。去年,宅客频道也曾报道过(这群世界上最懂漏洞的人开了一个闭门会议 宅客带你去探班)。

在今年的10月10日至11日,这场高水平的“武林大会”如约而至,不过,与前两年所不同的是,这次大会是由腾讯安全科恩实验室和腾讯安全平台部联合主办,腾讯安全学院协办。

不变的是,今年的峰会依然延续了高质量的议题和顶尖的安全研究人员,在15个议题中,涵盖了物联网、车联网、云计算、区块链、iOS、人工智能、安卓操作系统等时下最热的研究领域,同时云集了高通、ARM、微软、英特尔、NXP、趋势科技、知道创宇等全球一线头部厂商的顶级安全研究员,包括“黑客奥斯卡” Pwnie Award 得主、世界黑客大赛 Pwn2Own 四届冠军战队主力成员、全球首个“宝马集团数字化及IT研发技术奖”得主等。

接下来,宅客频道就带大家一同看看顶级安全研究员的脑洞长啥样,以下是这两天会议的15个议题。

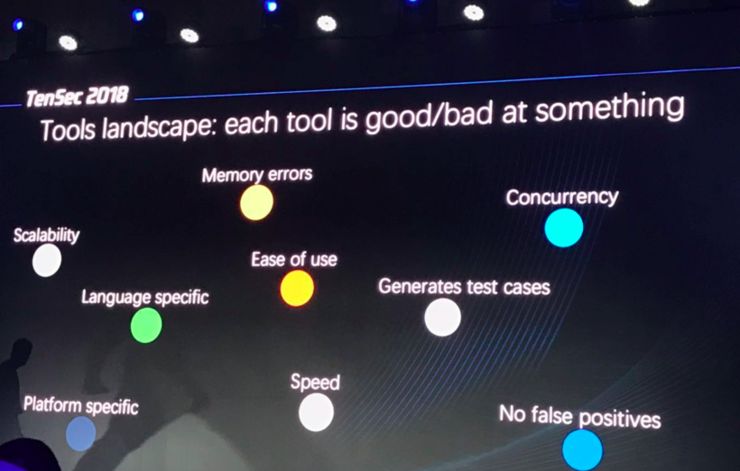

一、如何对基带有效Fuzzing?

演讲者:高通柏林团队的高级工程师Tomasz

Fuzzing 是一种基于缺陷注入的自动软件测试技术。

对于基带这类底层但复杂度又不断提高的系统,业界一直缺乏有效的Fuzzing手段——往往依赖于代码审查。

高通作为移动设备最主要的基带供应商,非常需要一套高效率的Fuzzer来保证代码的安全性。在本届TenSec的现场,来自高通柏林团队的高级工程师Tomasz介绍了高通在这方面的探索和尝试。

在他看来,往往开发过程中的效率和安全无法两全其美,为了确保安全性,传统的以安全团队为核心的开发是有很大的弊端,他比较推崇“分布式”的开发方式,即安全团队中有人把可能的风险点告诉开发团队,当然,如果开发团队中有人懂安全再好不过。

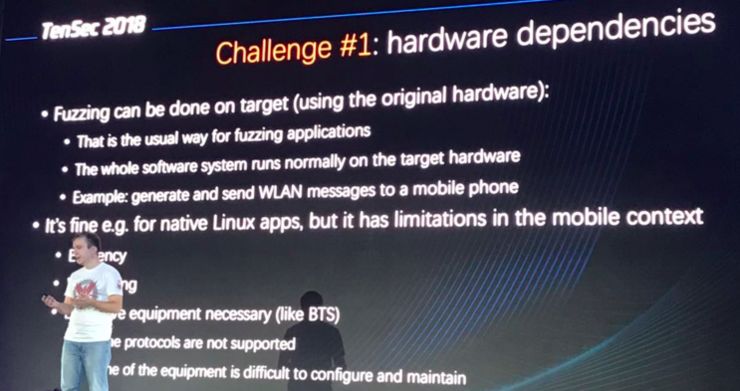

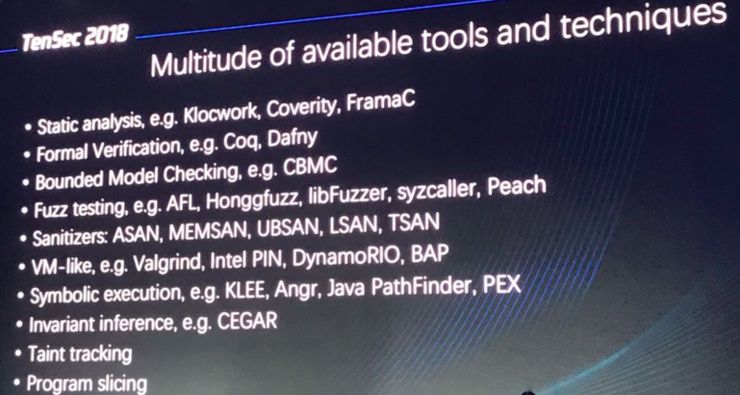

与此同时,要会使用工具,如下图,测试的工具有很多,但如何使用是一个难题。

安全人员要知道那些工具是针对那些特定语言使用的,各自有哪些长处和短处,如何为目前的产品挑选最合适的测试工具,并根据功能的不同来博采众长,是非常有挑战性的工作。

二、解读Mobile Pwn2Own 2017高分项目

演讲者:腾讯安全科恩实验室的高级研究员 Marco Grassi

黑完高通,当然也不能放过它在基带领域的老对手三星。这个对于三星基带的破解曾在 Mobile Pwn2Own 2017 大放异彩,也是当时单项分数最高的破解项目。

这个题目原本的演讲嘉宾是“非洲第一黑客”、美国著名CTF战队Shellphish前主力队员、Securin科技创始人Amat Insa Cama,但他当天没有到现场,该题目的演讲者变为来自腾讯安全科恩实验室的高级研究员 Marco Grassi。在现场,他基于去年MP2O上攻破三星基带的细节,解读三星基带的安全性。

在演讲之初, Marco Grassi 首先为普及了一波蜂窝网络的知识。蜂窝网络是一个非常复杂的系统,需要有多种标准、文件进行描述,现在有很多不同的技术、不同组织都在维持这些系统。这些组织一般来说都是国际组织,会发布标准。而基带呢,则是手机中处理移动网络的关键部位,它们也会做一些非常低层级的信号处理。一般来说基带也会支持很多不同的标准,至少有GSM、3G、4G、5G、cdmaOne,也有可能支持CDMA2000。

了解了关于基带和蜂窝网络的基础知识后,我们来认识一下Shannon。这是三星手机基带的名字。Marco在接下来的演示中为现场观众们展示了一些Bug,并着重讲解了一下Shannon的安全测试要点。

对于GSM和GPRS可以采用不同的测试技术,这些技术已经非常成熟了。如果我们侦测到了Bug应该怎么办?首先要依托双盲测试,在这里你也可以暂时停机测试,并且生成日志。比如三星基带出现崩溃,就能够在完整内存存储的情况下进行停机测试,使用注册信息或内存检测的信息进行辅助。

他认为,很多案例的问题出在流程上,由于安全测试的流程不严格,会出现众多破绽。

三、反欺诈和营销风控如何深度结合?

演讲者:腾讯云高级研究员 陈炳文

“薅羊毛”等行为正在严重影响企业正常的营销开展,思考反欺诈和营销风控的结合逐渐成为破局之道。

随着互联网上的业务呈爆发式的增长,无论是互金、广告还是传统银行,业务安全跟场景的关系越来越密切,这对安全解决方案提出了更多样的要求,

陈炳文在现场通过介绍与黑产初阶、中阶和高阶阶段的对抗,介绍了视频、电商等业务平台方在流量营销、线上线下活动营销中碰到的“羊马牛”黑产演变情况,以及腾讯云天御如何运用基于大数据无监督平台的反欺诈技术对抗黑产团伙的作恶。

不过,无论是反欺诈还是营销风控,都存在着道高一尺,魔高一丈的现象,风控模型再出色,也得通过不断进化来同黑产PK。

四、JIT引擎漏洞最新成果汇报

演讲者:趋势科技安全研究员Jasiel Spelman

你是否遇到过这样的状况,当你用手机打开浏览器时,它竟然会自动来下载东西,然后手机就会崩溃,重启之后发现新增了一个陌生的APP了。

如果这种手段被黑产掌握了,大家可以想象会发生怎样的事情。

近年来,脚本引擎的 JIT 相关漏洞在持续引发业内关注。在Pwn2Own 2017上,多支顶尖国际安全团队都曾使用了 Chakra JIT 相关的漏洞,完成对目标对象的破解。趋势科技安全研究员Jasiel Spelman会上解读这个大热领域的最新研究成果。

JIT是一种诞生于2010年的漏洞利用技术,可将Shellcode嵌入到JIT引擎生成的可执行代码中。目前,包括Chakra在内的各JIT引擎几乎都针对该技术采取了防御措施,包括随机插入空指令、立即数加密等。

DFG又叫数据流程图,表示在一个函数中的数据流动的方向。比如一个指令1定义了一个新变量%a,而另一个指令2用到了变量%a,此时就存在从指令1到指令2的边。llvm IR的表示形式是SSA,简单的来说SSA表示形式就是一个变量只能定义一次。

Jasiel在演讲中分享了他发现的几个漏洞,并指出DFG与FTL是当前最可能出现漏洞或称为攻击目标的,有趣的是这些漏洞会互相影响,导致新的漏洞触发。

那如何解决呢?他认为,首先第一点,安全人员在找漏洞的时候,最好自动化,不要花太多的时间,要好好规划一下用多长时间做自动化,多长时间找bug。

与此同时,如果找到了逻辑漏洞千万不要丢掉,要好好研究整个链条。安卓在多样化中是噩梦,APP有很多互相沟通的方法,它们通过互相沟通、分享信息,渠道变得越来越多,这些APP能够互相沟通的方法越多,遇到的安全问题就越复杂。所以当程序员写一个程序的时候,必须要保证不会有漏洞让人袭击,否则肯定会有问题的。

五、ARM是如何做它的物联网平台安全架构

演讲者:ARM高级主管Samuel Chiang

“万物互联”带给人类全新体验的同时,物联网设备也面临着更大的碎片化。因此ARM公司希望从源头开始整合资源,提出了首个业内通用框架——平台安全架构(PSA),旨在为万物互联奠定可信基础。

会上,来自ARM的高级主管Samuel Chiang深度解读了PSA架构的搭建过程,提出了他对行业物联网安全的认知和建议。

他认为,没有哪些安全是百分之百的,如果一个黑客的资源和时间都是无限的,他永远能黑到某台设备。但是他们会不会有无限的时间和资源?肯定没有,要权衡。作为设计师也需要考虑时间和精力问题,我们也要考虑资产价值到底是多少,最后再想想这个黑客到底有多麻烦,让黑客黑进去无利可图。

PSA的搭建有三个原则。第一是基于隔离的原则。比如有密钥服务,确保软件、固件的安全;再比如有一个设备可以进行分区,包括IPC在不同空间中的通信。另外是设备的管理软件,能跟互联网进行通信。如果要使用不同的技术在硬件层进行隔离,就要使用IPC,进行一个内存的地址管理,不同的袭击只能对内存的特定进行干预;第二种,内核可进行使用;第三种,在可信任区域进行处理器使用,能达到折中方法,或者是使用硬件为基础的方法,可以进行安全和非安全的分区。

六、如何用逻辑洞打赢Pwn2Own

演讲者:MWR 信息安全顾问Georgi Georgiev Geshev

每年的Pwn2Own都是见证全球白帽黑客脑洞的时刻,而来自MWR的信息安全顾问Georgi Georgiev Geshev曾在2017年 Mobile Pwn2Own的比赛中,上演了用逻辑洞破解目标的精妙操作,最终,Georgi 收获了该赛事的两个单项冠军。

2018年,Georgi 不仅在 Pwn2Own中斩获一个单项冠军,还凭借一个技惊四座的逻辑漏洞利用链获得了“黑客奥斯卡”之称的Pwnie Award 最佳客户端漏洞奖。

在现场,Georgi 结合此前研究带来议题《串点成链:用逻辑漏洞构漏洞利用链》。

你是否遇到过这样的状况,当你用手机打开浏览器时,它竟然会自动来下载东西,然后手机就会崩溃,重启之后发现新增了一个陌生的APP了。

如果这种手段被黑产掌握了,大家可以想象会发生怎样的事情。

Georgi认为,首先第一点,安全人员在找漏洞的时候,最好自动化,不要花太多的时间,要好好规划一下用多长时间做自动化,多长时间找bug。

与此同时,如果找到了逻辑漏洞千万不要丢掉,要好好研究整个链条。安卓在多样化中是噩梦,APP有很多互相沟通的方法,它们通过互相沟通、分享信息,渠道变得越来越多,这些APP能够互相沟通的方法越多,遇到的安全问题就越复杂。所以当程序员写一个程序的时候,必须要保证不会有漏洞让人袭击,否则肯定会有问题的。

七、揭秘破解智能家居设备、智能楼宇、智能音箱的故事

演讲者:腾讯安全平台部总监 Lake Hu

腾讯安全平台部总监、Tencent Blade Team负责人Lake Hu带来了有关智能设备安全的演讲,分享团队研究过的智能设备漏洞案例,如智能家居设备破解、智能楼宇设备破解、智能音箱窃听等。要知道,他们刚刚在DEF CON 2018上带来了攻破亚马逊音箱的精彩演讲。

八、Hyper-V架构最新研究

演讲者:微软MSRC高级安全研究员Nicolas Joly(红衣)、微软软件安全工程师Joseph Bialek(白衣)

本届TenSec上,微软安全工程师、MSRC高级安全研究员Nicolas Joly和主攻漏洞防御方向的Joseph Bialek合作带来《A Dive in to Hyper-V Architecture & Vulnerabilities》议题分享。

Nicolas Joly曾率队蝉联2011-2014 四届Pwn2Own比赛冠军,离开战队后Nicolas Joly加入了微软,是抗击WannaCry勒索病毒事件的主力工程师。

在现场,他们着重介绍了一下Hyper-V。Hyper-V中有Hypervisor,可以进行管理,让Hypervisor执行分区中的有效任务,让分区看到对方的内存,所以他们是各自为政,是安全的,并且能拦截不同分区的尝试,进行专有、专属执行,他们希望能进行硬件之间的通话,能拦截恶意逃逸或尝试窃取内存的举动或程序。这里要强调隔离,Hypervisor可以提供客机处理和虚拟化设置。

人们都希望从Hypervisor中找到bug,但他们的观点是不要寄太大希望不从这里面找到bug,成效非常有限,他们在三年之内只找到了其中的一个bug。

九、为什么汽车信息安全性很重要?

演讲者:NXP汽车安全部门总监 Timo van Roermund

车联网逐渐成为安全技术峰会愈加关注的议题之一,主办此次峰会的腾讯安全科恩实验室就曾发布过特斯拉、宝马等国际一流车企的安全研究成果。

此次峰会上,来自NXP汽车安全部门总监Timo van Roermund带来了议题《汽车信息安全整体解决方案》,从行业角度入手阐释为什么汽车信息安全性很重要。

在车联网的圈子里,他很有名气,他一手负责了 NXP 汽车信息安全功能架构规划,领导了公司车载娱乐,安全门禁,车载网络,车身与底盘安全类产品的信息安全布局,使得NXP在未来汽车自动驾驶及安全互联浪潮下继续保持全球第一大汽车电子的地位。Timo 在汽车安全领域有很深入的研究,尤其擅长在 V2X 通讯系统,车载网络通讯,智能家电,智能手机和可穿戴设备等领域。

他介绍,目前在市场上,有这样几种安全解决方案,首先是新上一个子系统,专为安全所用。第二是能有一个特殊功能的 IC 来保护,IC上会有一些解析单元的应用,它们必须非常安全,一定要是被加密的。第三种就是专属解决方案,目前,NXP用过的就是这种信息加密解决方案。如果进行了程序学习和机器学习的漏洞防护,会基于CAN ID进行攻击,这样就会有一些无线电出现障碍,出现问题后就会通知接收器,能在通知里表明之前只有一个ID有权限发送信息。所以如果有其他的来源再通过总线发送信息,就能在中线通知所有的旁路,如果总线受到了影响,不会影响其他的控制单元。

十、“零信任”的安全体系是种什么样的体验?

演讲者:腾讯企业IT部安全运营中心负责人 蔡晨

云计算、大数据、人工智能等新技术在掀起数字化转型浪潮的同时,也改变了传统的网络边界,带来了全新的威胁风险。来自腾讯企业IT部安全运营中心的蔡晨,介绍了腾讯从IT安全到业务创新、从有界到无界的新一代企业安全防御之道,分享腾讯是如何快速响应市场趋势变化,将“零信任”安全完整落地。

这部分内容宅客频道之前也有过介绍,可以参考这篇文章:给黑客30分钟,他能对你的办公电脑做什么

十一、使用英特尔SGX及其Library OSes在云中实现加密计算

演讲者:Intel科学研究员Hongliang Tian

在云计算领域,Intel科学研究员Hongliang Tian带来了使用英特尔 SGX 及其 Library OSes 在云中实现加密计算的主题演讲,这也是Intel首次对外演讲SGX与云计算安全加密相关的议题。

他认为,SGX是机密计算背后的关键技术,Occlumency项目用来实现内存安全,同时支持多进程的库操作系统。我们的关键是能实现SIP的新办法,它通过SFI技术做到。

他们未来的工作,一方面是还在开发 LibOS 的内核。另一方面是开发独立的Verifier,尤其独立验证是他们重点开发的部分。

十二、一个佛系安全研究员眼中的区块链世界观

演讲者:知道创宇CEO 赵伟

腾讯安全联合知道创宇发布《2018上半年区块链安全报告》显示,2018年上半年,区块链因安全问题损失的金额已超过27亿美元,区块链的安全问题已迫在眉睫。作为国内的安全厂商,知道创宇近年来持续关注区块链安全,今年还发起中国区块链安全联盟。

赵伟在现场给出了他对区块链的五个佛系认知。

首先,现实社会和数字孪生。区块链系统所呈现的运行机制和模式就像是现实社会在数字世界数学化、算法化的孪生体。

第二,传统经济和通证经济。我们发现区块链已高度达成数字化,比如交易、数字黄金、数字金融,通证经济是权益,一个公司的小股东很容易被大股东欺负,但通证经济的股权都Token化了,所以可以在市场流动。传统经济的很多东西自己都没数字化,很难搬上通证经济。

第三,人治社会和算法社会。一致性机制都是为了没有中间商赚差价,是无人化的中介。现在政府在做这种算法社会,还挺创意的。

第四,实体化和数字化。现在区块链行业很佛系的来说,还不能达到数字化阶段,更别说进入智能阶段,然后进入区块链阶段、Token化阶段,还没有完成。

第五,刚性安全和柔性安全。经济虚拟到链上,涉及数学、算法、经济、治理机制各个方面,安全非常难保证。从治理机制、人的问题、算法问题上来说,生态问题很难解决,以前的安全失效,所以他们在探索柔性安全如何插入区块链的安全生态。

最后,知己知彼要攻守有道,要详细了解黑产是怎么获利的,才能更好的防御。

十三、又酷又帅的少年天才这样看待苹果越狱的未来

演讲者:Luca Todesco

如果要在现实世界寻找一个天才极客的形象,那么或许意大利的Luca Todesco能满足你的所有想象:19岁之前,一共发了3个iOS越狱工具,2次越狱了PS4以及1次任天堂Switch越狱。更令人惊讶的是,他还入选了福布斯2017年欧洲科技类30 Under 30 名单。这次,分享的议题正是他的拿手好戏——iOS 越狱。

虽然他战果赫赫,但他对于越狱的未来是悲观的,他认为iOS的攻击者们打的是必输之仗,虽然现在还不是这样,但未来越狱终将消失,他自己作为一名“果粉”,认为苹果的安全已经做得很不错了。

十四、最早的iOS越狱开发者揭秘SEPOS的世界

演讲者:Corellium联合创始人: Christopher Wade、 Yiduo David Wang

在这次TenSec上分享iOS 研究的还有Corellium的两位联合创始人: Christopher Wade和 Yiduo David Wang。他们有一串惊人的头衔:最早的iOS越狱开发者;iPhone Dev team核心成员;Evad3rs的主要成员;福布斯2014年30 Under30全球科技类;Pwnie Award的“最佳提权漏洞”获得者,并在2014年再次被提名。

这次在现场,他们探讨了运行在iOS底层的SEPOS安全问题。SEPOS作为主要的master,主要是用在iPhone里的解密,它是基于4个OS,但不幸的是可能有一些信息的缺失,也有其他能找到来源的信息,但并不能匹配SEP,所以,我们认为苹果已经对它进行了大量的更改。

在现场, Wade着重分享了SEP的启动流程,而David则介绍了固件本身的安全性。

十五、科恩实验室如何保护安卓生态系统

演讲者:科恩实验室高级安全研究员James Fang

说起科恩实验室,大家的印象更多的集中在“攻”,比如在车联网安全、iOS安全研究等方面的成果备受瞩目。

其实,科恩实验室也在积极地将研究成果应用于信息安全行业解决方案。本次峰会上,科恩实验室高级安全研究员James Fang将挑选安卓生态作为一个切入点,展现科恩实验室在保护用户安全方面所做的努力。

在2016年年初时,他们发现越来越多的安卓系统,可以让黑客通过内核的应用获得用户手机的权限,这会让黑产在很好的伪装之下,有更多的可趁之机。

目前,安卓的eco-system包括非常多的东西在里面,对它进行一个完整的保护也需要除了像系统加固这种传统的方式之外,还需要各种创新的工具和方法来做。Keen Lab目前从应用角度在做ApkPecker和IOTScanner,目前在腾讯内部试用,希望年底对外公布这两个工具,可以保护更广大的用户和更多的业界同行。

戳蓝字查看更多精彩内容 探索篇 ▼ 真相篇 ▼ “老婆,开门”,隔壁老王带来的恐惧 人物篇 ▼ 更多精彩正在整理中…… |

---

“喜欢就赶紧关注我们”

宅客『Letshome』

雷锋网旗下业界报道公众号。

专注先锋科技领域,讲述黑客背后的故事。

长按下图二维码并识别关注