推荐!《开发稳健的模型、算法、数据库和工具,并应用于网络安全和医疗保健领域》佐治亚理工学院219页博士学位论文!

第1章 导言

1.1 论文概述

-

图的脆弱性和稳健性。A Survey. Scott Freitas, Diyi Yang, Srijan Kumar, Hanghang Tong, Duen Horng Chau. [审查中] IEEE知识与数据工程期刊(TKDE), 2021. https://arxiv.org/pdf/2105.00419.pdf(第二章) -

使用TIGER评估图的脆弱性和稳健性。Scott Freitas, Diyi Yang, Srijan Kumar, Hanghang Tong, Duen Horng Chau. ACM信息与知识管理国际会议(CIKM),2021年。https://arxiv.org/abs/ 2006.05648(第三章)

-

D2M:网络中对抗性运动的动态防御和建模。Scott Freitas, Andrew Wicker, Duen Horng Chau, Joshua Neil. SIAM国际数据挖掘会议(SDM),2020年。https://arxiv.org/abs/2001.11108(第四章)

-

图形表征学习的大型数据库. Scott Freitas, Yuxiao Dong, Joshua Neil, Duen Horng Chau. 神经信息处理系统(NIPS)数据集和基准,2021。https://arxiv.org/abs/2011.07682(第五章) -

恶意软件的大规模图像数据库。Scott Freitas, Rahul Duggal, Duen Horng Chau. [提交给]知识发现与数据挖掘(KDD),2022年。https://arxiv.org/abs/2102.01072 (第六章)

-

UnMask: 通过稳健的特征排列进行对抗性检测和防御。Scott Freitas, Shang-Tse Chen, Zijie J. Wang, Duen Horng Chau. IEEE大数据国际会议(Big Data),2020年。https://arxiv.org/abs/2002.09576(第七章) -

REST: 用于野外睡眠监测的稳健而高效的神经网络。Rahul Duggal*, Scott Freitas*, Cao Xiao, Duen Horng Chau, Jimeng Sun. 网络会议(WWW)论文集,2020年。*两位作者对这项研究的贡献相同。https://arxiv.org/abs/2001.11363(第八章)。

1.1.1 第一部分:工具

1.1.2 第二部分:算法

1.1.3 第三部分:数据库

1.1.4 第四部分:模型

1.2 论文声明

1.3 研究贡献

-

我们构建了D2M,这是第一个系统地量化网络对横向攻击的脆弱性并识别有风险设备的图论框架(第四章)。 -

我们开发了REST,这是第一个专为家庭睡眠监测设计的噪声稳健和高效的深度学习模型,通过(1)对抗性训练和(2)频谱正则化赋予模型噪声稳健性;通过(3)稀疏正则化实现压缩,促进能源和计算效率(第八章)。 -

我们贡献了UNMASK,这是第一个使用语义一致性的深度学习框架,通过量化图像提取的特征与预测类的预期特征之间的相似性来检测和击败对抗性攻击(第七章)。

-

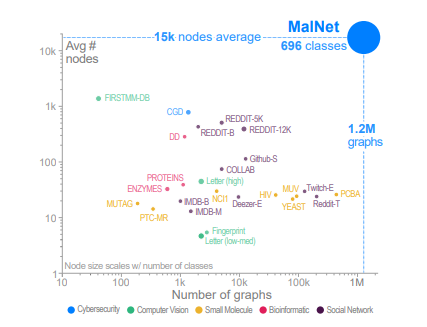

我们介绍了MALNET-GRAPH,这是有史以来最大的公共图数据库,代表了软件功能调用图的大规模本体。MALNETGRAPH包含超过120万个图,平均每个图有17000个节点和39000条边,横跨47种类型和696个家族的层次。与流行的REDDIT-12K数据库相比,MALNET-GRAPH提供了105倍的图,平均大44倍的图,以及63倍的类(第5章)。 -

我们介绍MALNET-IMAGE,这是最大的公开可用的网络安全图像数据库,比现有的数据库提供了24倍的图像和70倍的类别。MALNET-IMAGE的规模和多样性为计算机视觉界带来了新的和令人兴奋的网络安全机会--通过使研究人员和从业人员能够评估以前在专有环境下报告的技术,使基于图像的恶意软件能力民主化。(第六章)。

-

我们贡献了TIGER,这是第一个开源的Python工具箱,用于图形脆弱性和稳健性分析。TIGER包含了22种图的鲁棒性措施,包括原始版本和快速近似版本;17种失效和攻击策略;15种启发式和基于优化的防御技术;以及4种模拟工具(第3章)。 -

我们以调查报告的形式提炼了众多图脆弱性和鲁棒性领域的关键发现,为研究人员提供了获取关键知识的途径--(1)总结近期和经典的图鲁棒性措施;(2)探索哪些鲁棒性措施最适用于不同领域(如社会、基础设施);(3)审查不同网络拓扑结构的攻击策略有效性;以及(4)广泛讨论选择防御技术来减轻攻击(第二章)。

1.4 影响

-

D2M(第四章)对微软卫士高级威胁防护产品产生了重大影响,激发了该产品检测和防止横向移动的方法的变化,众所周知,横向移动是入侵后检测中最具挑战性的领域之一。 -

TIGER(第三章)已被纳入Nvidia数据科学教学套件,提供给世界各地的教育工作者;以及佐治亚理工学院的数据和视觉分析课,有超过1000名学生。 -

UNMASK(第七章)帮助赢得了数百万美元的DARPA GARD(保证人工智能对欺骗的稳健性)拨款。 -

MALNET-GRAPH(第五章)代表了世界上最大的图表示学习数据库,使人们能够对不平衡分类、可解释性和类硬度的影响有新的研究和发现。 -

MALNET-IMAGE(第六章)是世界上最大的二进制图像数据库,为推进基于视觉的网络11防御、多类不平衡分类和可解释安全的前沿领域提供了新的和独特的机会。 我们在图形挖掘、深度学习、网络安全和医疗保健方面的创新得到了IBM博士奖学金、雷神奖学金和美国国家科学基金会研究生研究奖学金(GRFP)的认可和投资。

专知便捷查看

便捷下载,请关注专知人工智能公众号(点击上方蓝色专知关注)

后台回复“MADT” 就可以获取《推荐!《开发稳健的模型、算法、数据库和工具,并应用于网络安全和医疗保健领域》佐治亚理工学院219页博士学位论文!》专知下载链接

登录查看更多

相关内容

专知会员服务

69+阅读 · 2019年12月11日

Arxiv

0+阅读 · 2022年9月19日