量子时代的千年虫危机 | Physics World专栏

撰文 | Margaret Harris

翻译 | 罗彬月

校译 | 杨岭楠

责编 | 陈晓雪

● ● ●

英国苏塞克斯大学的温弗里德·汉辛格(Winfried Hensinger)提出了一个设想:建造一台足球场大小的计算机。他知道这个想法很难有人买单。毕竟科学家和工程师们数十年来都在努力将电脑从上个世纪四五十年代的房间般大小缩成桌面设备、手持设备,甚至于可以藏在一把盐中——譬如2018年3月IBM发布的芯片。如此说来,为什么还会有人想要后退如此大的一步呢?

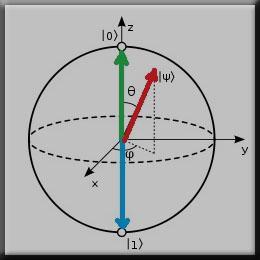

答案就藏在汉辛格提出的计算机架构中。他和同事希望建造一台计算机,不做经典的0/1运算,而是利用十亿镱离子所具有的量子性质来进行运算而。在汉辛格的蓝图中,这些离子依靠磁铁远离环境,并且利用一个微波辐射场使离子在巨型微加工陷阱的相互作用区域里一个个穿梭。汉辛格说,这样一来人们将拥有一台能解开“即使是最快的超级计算机也要花数十亿年才能解决的极其复杂的难题”的计算机。

温弗里德·汉辛格(Winfried Hensinger)在英国苏塞克斯大学(University of Sussex)的实验室演示他提出的量子计算机示范版本。

汉辛格的梦想在其所在领域非同寻常,但追梦的路上他并非孤身一人。近些年政府和企业(诸如谷歌和IBM)都已倾注了数十亿美元到量子计算的研发中。得益于如此大规模的投资以及全球各地成千上万的科学家们不懈的努力,未来大型量子计算机在某个地方以某种形式得以实现,将不再是什么天方夜谭。显然这不会在一夜之间发生,因为哪怕是当今最高精尖的设备拥有的也不超过几十个量子比特,即使汉辛格自己也承认,得花大功夫(及大量投资,大概一亿英镑)才能把现有的原型拓展到十亿量子比特的水平。但他同时坚定地认为,要克服这些挑战需要解决的问题在于工程层面,而不是物理层面,量子物理学家们的态度也都是普遍乐观的。几乎没有人质疑通用量子计算机将在未来20年间问世。

唯一的问题就是:如果量子计算机真实现了,它可能会给互联网带来破坏性的影响。

一个量子问题

要想搞懂量子计算机为何会构成这样的威胁,我们先来看看加密系统。加密系统时刻保护着人们在网络中的信用卡信息及其他敏感数据,以防恶意窃听。现今多数的加密系统都是围绕着“陷门函数”搭建的。陷门函数是数学问题,拥有少量特定信息可以很容易解出,但没有这些信息就会变得极难。

比如说RSA,这是一种广泛使用的公钥加密算法,它的算法基于因子分解。RSA算法首先随机选出两个质数,然后把它们相乘得到第三个数字,这个新数字就组成了用来加密数据的公钥的一部分。然而,解密这些数据需要私钥,私钥来自于质因子本身,但尚未有任何经典算法可以有效计算出这些质因子,所以当需要被因子分解的数字非常大的时候——比如说现在的RSA标准有617位之长——即使最快的计算集群也无法破解出来。

量子计算机则不同。1994年,数学家皮特·索尔(Peter Shor)设计出一种算法,可以使量子计算机对较大的数字进行高效的因子分解。汉辛格预计,他的第一代足球场大小的机器可以在110天内分解一个617位的数字,如果可以降低每个量子操作的错误率,甚至十天内就可完成。其他常见的公钥系统,比如基于Diffie-Hellman或者椭圆曲线加密算法的公钥系统,都同样容易受到攻击。“如果你认为这些数学问题的难度足以保障网络安全,”英国布里斯托大学即将毕业的博士研究生亨利·西米连科(Henry Semenenko)解释道,“那么在量子计算机面前,它们可一点都不能算难了。”

西米连科指出现今广泛使用的加密方法即将失效,因为我们即将迎来一个“量子的千年虫时刻(Y2K moment)”。20年前的千年虫问题(Y2K)使许多电脑无法处理1999年之后的日期,害得大批科学家们手忙脚乱地修理系统、整理代码。量子计算机或许会带来一个类似的中断。那么哪些组织容易在公钥加密突然变得不安全时遭受攻击呢?西米连科的博士导师、布里斯托量子信息研究所研究人员克里斯·艾尔文(Chris Erven)不假思索地给出了一份清单,比如银行、通信公司以及医药供应商,甚至还有发电厂、运输设施和其他核心基础设施系统。奥地利维也纳科学院物理学家鲁伯特·厄尔辛(Rupert Ursin)对此持相同的观点。他警告说:“常见的高危部门有医疗机构、政府以及军队,但这些只是冰山一角。”

20年前的Y2K和量子版本的Y2K有个最大的区别,原先问题仅仅关于时间,而量子版本的问题则模糊的多。“这一点很让人恼火,因为20年前的Y2K清晰地指向了只有1999年12月31号之后才会面临的若干秒混乱,”艾尔文说,“而量子版本的Y2K可能要毫无规律地分散到数年之中。”

造成这种不确定性的一个原因是没有人知道可加密的量子计算机何时出现。加拿大滑铁卢大学量子计算研究所联合创始人米谢勒·莫斯卡(Michele Mosca)是一位很有影响力的科学家,他表示有五成的可能性人们将在2031年前造出量子计算机。而学界有些人则更加冒进,美国一家网络安全创业公司Quantum Xchange首席执行官约翰·普利斯科(John Prisco)认为只要3年就可以做到。5到10年的预测声音也很常见。

第二个复杂的因素则涉及到某些类型的数据,对于这类数据而言,量子Y2K问题形同发生了。“争论的重点一直在于假设的量子计算机可能会对密钥进行解码,”瑞士日内瓦大学物理学家罗伯·提欧(Rob Thew)说道,“但是我们现在掌握的情况是,你只能先把所有数据存储起来,等未来有了量子计算机,再进行解密。”因此,即便能解码它们的计算机还没有出现,但任何需要超过10年安全期的加密信息已然存在风险。

这样的信息比比皆是。比如病人的就医记录理应终生保密,甚至有些在其去世后10或20年内仍旧保密。公司尤其是政府机构也希望信息无限期保密。无需绞尽脑汁地去想更多例子,普利斯科本人在2015年就曾被盗取个人信息,当时美国政府人事管理办公室数据大规模泄露,而普利斯科还认为资金充裕又一意孤行的窃贼们已经对上述数据下手了。

传统的解决办法管用吗?

好消息是这种大规模的信息安全危机并不是不可避免的。“过去没有发生Y2K是因为人们往里投入了大笔资金和精力来修正问题,”英国伦敦大学皇家霍洛威学院信息安全专家肯尼·帕特森(Kenny Paterson)对此表示,“现在也是如此。”

广义来说,解决量子Y2K的方法分两类。第一种方法比较直接,帕特森等密码学家对此都很提倡,就是替换掉像RSA这样容易受到攻击的加密方法,采用新方法来抵御用量子计算机进行攻击的窃听者们。为此,2016年美国国家标准与技术研究院(NIST)举办了一场新型“后量子”加密标准化竞赛。竞赛的第一轮于2017年截止,共收到了69份参赛作品。帕特森提交了两份作品,他说参赛的每一个系统都各有优劣。比如有些后量子方法在公钥中使用了较短的数据串,却需要很大的计算量。而另一些方法计算量不大,却需要更长的密钥。研究院需要用长达5到7年的时间来测试这些算法并衡量它们的优劣。帕特森认为,“但最后我们将得出一个有足够可信度的算法组合。”

然而对某些参赛作品来说,“足够的可信度”也还是不够的。“后量子密码学要找的问题是那些对量子计算机来说也很难解决的问题,”荷兰代尔夫特理工大学物理学家斯蒂芬妮·维纳(Stephanie Wehner)说,“但其实并没有什么问题是量子计算机不可解的。”约克大学物理学家、英国量子通信中心主任提姆·斯皮勒(Tim Spiller)说:“由于我们还没有大规模的量子计算机,所以很难说这些计算机能做什么,又能跑些什么算法。”艾尔文指出,有的算法一度被认为应该是“安全”的,但随后也会暴露出问题。如果你希望你的数据传输从根本上高度安全,你或许需要把复杂的物理和复杂的数学相结合的加密方法。

物理学方法的安全性

除了以上第一种方法,第二种方法就是基于物理学的加密。艾尔文、斯皮勒和维纳与本文采访到的其他科学家一样,都是量子密码学的专家。在这种密码学中,密钥不是以二进制的0和1的方式进行传输。相反,量子密码学中的密钥由随机生成的量子态光子串组成。当发送者Alice把这些光子传输给接收者Bob,任何试图窃听对话的人都必须要测量这些光子的属性。但是量子物理的原理决定了,一旦窃听者试图测量这些光子的属性,他们就会使光子发生改变,这样一来Alice和Bob会察觉到入侵行为,这个密钥会因此失效。因此,原则上说,即使是窃听者有一台强大的量子计算机以及无限的耐心,量子密钥分发(QKD)在面临任何类型的窃听时也还是安全的。维纳说:“随他们怎么高兴计算下去,就算宇宙寂灭,也解不出来任何信息的。”

然而即便在理论上很迷人,QKD 在操作上依然有着明显的局限。其中最主要的一点是量子键不好传播。随着Alice和Bob之间距离的增加,连接他们的光线损耗会降低交换密钥的速率。当距离增加到几百公里后,可用光子的数量将不可控地变少。因此,为了保持平稳运行,QKD系统的连接的长度通常在100到150千米之间,这个长度足够不同城域内的用户之间建立直接连接,也足够大城市的总部和郊区数据中心之间的连接。

要将密钥传递到更远的距离,就必须通过“可信节点”系统将这些短链路以菊花链的方式连接在一起。量子信号将在每一个节点被测量一次,再重新传递到下一个节点。有若干个国家已经完成了这种菊花链的开发;Quantum Xchange目前正在美国东北走廊铺设一个可信节点网络,而英国也正在布里斯托尔和剑桥之间建造一条链路。可在帕特森看来,可信节点恰恰是窃听者梦寐以求的机会。“我们最初使用加密手段就是因为不信任网络的中间节点,”他评论说,“人们常说起,‘可中国在北京和上海之间建了1000千米的QKD呢!’太牛了!但是要知道,在这个 QKD 之中正有可信节点呢。这个网络的使用者必须要信任政府不在这些节点上监听他们的通信信息。祝好运!”

物理学家们正寻求能提高 QKD 实际安全性的策略,也在致力于扩大它的覆盖范围。借助于更先进的探测器和光子源,QKD 节点间的最大距离持续得到突破,2018年11月由日内瓦大学、美国跨国企业康宁以及瑞士一家QKD公司 ID Quantique 的研究人员创下了最新记录——421千米。而另一个策略则是建立“量子中继器”,这些量子中继器可以发挥与可信节点一样的功用,却并不需要把量子信号变成窃听者可以识别的传统信号。现今的量子中继器目前只能达到实验室应用的层级,维纳认为,这项技术将在10年之内部署到位。维纳正在负责协调跨欧洲的研发项目Quantum Internet Alliance。

Quantum Xchange量子密钥分发(QKD)链路计划第一阶段使用“可信节点”系统跨过哈德逊河上方,将纽约市曼哈顿下城岛与新泽西州连接起来。许多金融机构的后台部门都坐落于此。第二阶段将会沿美国东海岸把网络向上下分别延伸至波士顿和华盛顿。

第三种方法是跳过光纤利用卫星分配量子密钥。这虽不能解决密码学家对“可信节点”的质疑,但可以使QKD未来在目前尚未覆盖的地区也投入使用。BT通信公司安全创新顾问伊恩·孟提斯(Iain Monteath)表示,光学卫星技术有其固有缺点。比如日光和云层,会超出人们的控制。然而,他认为良好的地面网络可以克服这些问题,在某些地方则别无他法。他说:“除非有一天人们能铺设跨大西洋(及其他大洋)电缆,每隔150千米建立量子中继站或者可信节点,否则任何其他方式都会很艰难。”

合作就是力量

在过去,由于量子科学家和密码学家之间的互不信任,导致建立“量子安全”互联网的努力流产了。“这两个群体互相不理解,不交流,致使互相感觉不怎么良好,”ID Quantique联合创始人兼首席执行官格里瓜尔·李伯笛(Grégoire Ribordy)这样说。他们之间依旧可见挖苦的痕迹,比如帕特森就批判可信节点是“物理学界的吹嘘”,还哀叹“量子成分”竟使 QKD 比复杂的数学问题更有卖点。不过他还是与量子通信中心的艾尔文、斯皮勒等人一道合作,共同致力于量子密码学和QKD的协同工作。“我的工作角色就是当经典密码学界的反对面,”他说,“我批判的人也是我的朋友,而他们也知道我的职责就是去批判他们的工作。”

斯皮勒对后量子密码学发展的态度则属于柔和派。他说:“我认为长远看来,只要能有充分的理由去避开量子算法的攻击,你就可以把量子安全硬件和数字加密进行某种组合,从而达到安全通信的效果。”维纳认为,由于 QKD 采用对称密钥而不是RSA使用的公私对,后量子密码学是替代当前公钥加密系统的一个更好的选择。“我认为这些技术多少有些互补,” 她说,“它们适用于不同的对象、不同的安全级别以及不同的情境,就看你更偏重哪个因素了。”

李伯笛建议有安全需求的公司应该同时对这两种选择展开调查。他说:“公司首先要提出的问题是,自己面临的风险到底会出自哪里?”对于要处理有效寿命不到两年的信息的机构来说,可能他们根本什么也做不了。持有10到15年保密期限信息的机构,则希望自己现有的系统“加密”层级更高,以便与后量子加密方法或者完全成熟的 QKD 时代相接轨。

实现这一转型并非易事,因为 QKD 需要改变的不仅仅是软件,还有硬件。帕特森认为这比后量子加密更难解决。但即使是以软件为基础的解决方法也需要花很大功夫。就像之前的 Y2K 问题一样,李伯笛表示:“你理解问题所在,但是打补丁却很难。而运行成千上万台旧式加密的自动取款机,并不是按一个按钮就可以让软件全部更新掉,这可是不一样的。”

在孟提斯看来,解决量子 Y2K 问题的“正确”途径还取决于一个完全非技术性问题的答案:你对你的数据安全问题有多焦虑?他说,“有的产业认为,‘后量子加密技术不错,太谢谢了;看上去它能行’,” 但是另一方却说,即使量子计算机没出现,让我们不妨看看那些已经出现缺陷的加密方案吧,有缺陷是因为它们毕竟是人写出来的而不是宇宙天生自带的。你会相信哪一个呢?”

作者简介:

玛格丽特·哈里斯现为《物理世界》杂志产业版编辑,电邮 margaret.harris@iop.org。

▲本文为Physics World 专栏的第21篇。

第一篇:中国的挑战和变化

第四篇:中国冲刺月球计划

第五篇:随机行走人生路,量子计算是归途

第六篇:什么情况下冷水比热水升温快

第七篇:文科教育为什么不能偏废?

第八篇:如何写一份面向工业界的简历

第十篇:动物集体行为背后,到底是何机制?

第十一篇:世界首次人机合一的奥运会:比赛爬楼梯、晾衣服背后的黑科技

第十二篇:植“根”于物理

第十四篇:专访王贻芳:建造下一代对撞机

第十五篇:物理学家30年前遭遇的问题,至今没有改善

第十六篇:海蒂·拉玛的双面人生:电影演员与发明家

第十七篇:物理单位的哲学新思考

第十八篇:粒子物理学的成就与挫败

版权声明

原文标题“The quantum Y2K moment ”,首发于2018年12月出版的Physics World,英国物理学会出版社授权《知识分子》翻译。中文内容仅供参考,一切内容以英文原版为准。未经授权的翻译是侵权行为,版权方将保留追究法律责任的权利。登陆Physics World,关注日常全球科学新闻、热点报道和评论。Physics World 帮助学界与产业界的研究人员走在世界重大科研突破与跨学科研究的前沿。

制版编辑 | 皮皮鱼

更多精彩文章:

▼▼▼点击“阅读原文”,与知识分子一起悦读2019。