【阿里聚安全·安全周刊】500美元可暴力破解iPhone 7锁屏密码 | 机器人"番茄杀手"出现

本周安全热词

▼

500美元暴力破解iPhone 7丨GhostClicker安卓幽灵丨机器人杀手丨苹果密钥曝光丨银行木马覆盖租车程序丨Android 8.0 发布丨0day漏洞涨价丨iOS 10.3.1 ziVA内核漏洞利用

本周资讯 top 3

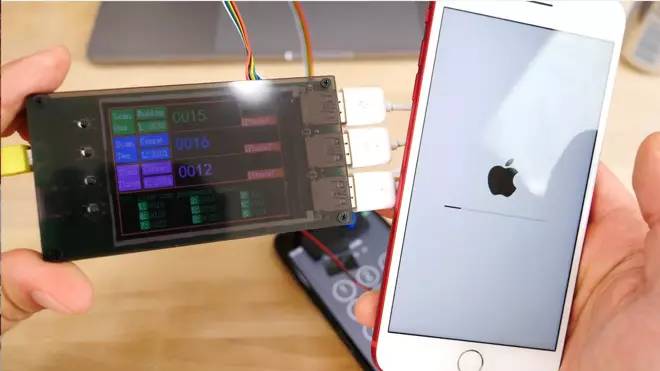

1、一种500美元设备可暴力破解iPhone 7锁屏幕密码

根据一个视频显示,一个价值500美元的小型设备利用了苹果iPhone 7和iPhone 7 Plus独一无二的新漏洞,暴力破解iPhone 7锁屏幕密码,并且一次最多破解三个手机的iOS锁屏密码。

YouTuber用户“EverythingApplePro”提供了这个破解演示视频,他指出,这种漏洞在旧版设备,如iPhone 6或iPhone SE上无效。此外,它仅适用于iOS 10.3.3或最新的iOS 11测试版。

详情链接:http://jaq.alibaba.com/community/art/show?articleid=1037

2、IO Active破解了一台机器人:将之变为挥舞螺丝刀的番茄杀手

各界百余名人工智能与机器人专家联名向联合国递交了一封公开信,要求其严格限制杀戮机器人的开发。而总部位于西雅图的网络安全公司 IO Active,近日亦指出了一个令人不安的事实 —— 当前市面上许多机器人,都非常容易被破解、并导致潜在的伤害。除了工业机器人,IO Active 也强调了不可忽视家庭机器人的安全,比如 Universal Robots、Softbank Group Corp、以及 UBTech Robotics 公司的相关产品(分别代表美、日、中三国企业)。

为了展示机器人被黑客入侵后的网络安全隐患,IO Active 发布了一条虽然简短、但却令人毛骨悚然的演示视频。在给被黑的 UBTech 小型自治机器人递上一把螺丝刀之后,其可迅速变身为一个可怕的番茄杀手。

IO Active 表示,其已于今年早些时候,向这些公司发去了 50 个以上的已知隐患警告。遗憾的是,这些公司并没有严肃对待,IO Active 这才试图通过发布报告来唤起业界的注意。

详情链接:http://jaq.alibaba.com/community/art/show?articleid=1046

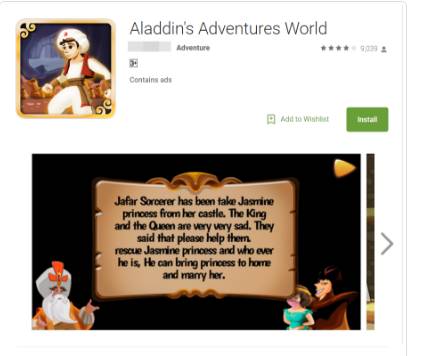

3、GhostClicker? 幽灵般的安卓点击欺诈应用

最近,我们发现了一个影响十分广泛的自动点击广告软件,事实上,我们了解到Google Play有多达340个这样的应用程序,其中一个名为“阿拉丁冒险世界”的,甚至被下载了500万次。这些广告嵌入式应用程序的类型包括休闲游戏,提升设备性能实用程序,如清理工具和加速器,文件管理器,QR及条形码扫描程序、多媒体录像机、播放器、设备充电器和GPS /导航等相关应用程序。

我们对这些广告软件的检测主要依赖于GhostClicker(ANDROIDOS_GHOSTCLICKER.AXM),因为它的自动点击程序往往都是隐藏在谷歌最流行的应用程序和应用程序接口(API)的Google移动服务(GMS)中。GhostClicker也可以隐藏在Facebook广告的软件开发工具包(SDK)中。它将自己嵌入这两个伪装成一个名为“logs”的软件,我们猜测这可能是为了避免冒充合法的应用程序组件会引起怀疑。

广告是移动生态系统中的无害主义者。然而,GhostClicker则展示了广告软件如何进行入侵,当然更不用说挤占设备的资源 – CPU,电池和互联网数据等。另外其还可能在不知情或者同意的情况下收集个人信息,,使用户的隐私处于危险之中。除此之外,广告软件还可以将用户暴露于那些远不止是广告软件的真正的恶意软件中。

详情链接:http://jaq.alibaba.com/community/art/show?articleid=1038

移动安全资讯

【iOS】Secure Enclave解密密钥曝光 苹果“不理”

本周早些时候,黑客 xerub 发布了 Secure Enclave Processor 固件的“解密密钥”。当时我们就已经提醒过用户,接下来会有一场关于这个固件“解密密钥”的风波。用户大可以放心,这个解密密钥不会影响到 Secure Enclave 的安全。苹果方面好像也不会对此采取什么特别的措施。

Secure Enclave 是独立于主处理器和整个系统的。它有自己的固件,独立更新,断绝与主处理器之间的一切联系。设备对 Secure Enclave 所做的事情是一无所知的。

苹果非常自信,认为对 Secure Enclave 固件的分析不会影响到任何加密密钥、支付标记、指纹数据和其他安全保存在这个协处理器加密内存中的信息。

详情链接:http://jaq.alibaba.com/community/art/show?articleid=1035

【安卓】Android银行木马Faketoken更新,利用屏幕重叠窃取银行信息

卡巴斯基实验室的安全研究人员发现了一个名为Faketoken的Android银行木马的新版本,它可以检测并记录受感染设备,并在诸如出租车预订程序上覆盖真实界面以窃取银行信息。

目前,这个被称为Faketoken.q的银行木马新版本,正在以批量短信的形式向大量用户进行分发,提示用户下载恶意软件的图像文件。

而一旦下载了,恶意软件将会安装必要的模块和主要的payload,隐藏其快捷方式图标,并开始监控受感染Android设备及呼叫到的应用程序上的所有内容。

当受害者设备上的某些电话号码进行呼叫或接收时,恶意软件开始记录这些对话,并将记录发送到攻击者的服务器。

此外,Faketoken.q还会检测到智能手机持有者此刻正在使用哪些应用程序,以及当检测到可以模拟的界面时,该木马会使用假的用户界面并立即覆盖应用程序。

详情链接:http://jaq.alibaba.com/community/art/show?articleid=1036

【安卓】手机银行木马程序将目光投向约车服务类APP

不出意料地,Android银行木马运营商最终把目光投向了用户常用的各类APP上,尤其是涉及处理用户财务数据的日常使用的应用程序。手机银行木马程序能够监控用户打开的应用程序,并在顶层显示一个伪造的登录页,诱骗用户输入身份凭据或支付/银行卡/信用卡之类的财务信息。

早期,Android的银行木马主要面向手机端的银行类应用程序,通过伪造的登录页面收集用户凭据,然后登录受害者的银行帐户,最终窃取资金。

为应对此类攻击,大多数网银APP在交易过程中添加了移动交易认证号码(mTAN)以确认用户身份。然而,银行木马也发生了演变,添加了短信拦截和重定向等功能,得以继续完成未经授权的登录和进行欺诈性交易。

随着银行木马程序的发展,骗子们试图通过恶意软件来寻找并窃取新的数据。尽管过程是渐变的,但可以肯定的是,Android银行木马程序开始收集更多的数据,它们的目标不仅仅是银行凭证了。

详情链接:http://jaq.alibaba.com/community/art/show?articleid=1039

【安卓】Android 8.0发布,10个比较重要的功能更新

谷歌在纽约日食主题活动的仪式上,宣布了一位新朋友加入Android系统的大家庭—— Android 8.0 ,代号Oreo(奥利奥)。此次Android 8.0 的更新越来越全面,在功能、流畅、安全都不落下风,据说谷歌 Pixel 在安卓 8.0 下的开机速度要比安卓 7.1.1 快 2 倍。

阿里聚安全小编总结了10个Android O 比较重要的更新,具体功能见链接

详情链接:http://jaq.alibaba.com/community/art/show?articleid=1041

【安卓】谷歌从 Google Play 上移除逾 500 款恶意应用

近日消息,出于对间谍软件的恐慌,谷歌从其在线应用程序商店删除了超过500款应用程序。本周,网络安全公司Lookout的研究人员透露,发现超过500款应用程序可通过Google Play进入到用户的手机,传播间谍软件。在应用程序中使用的某些软件,可在不提醒应用程序制造商的情况下,秘密将用户的个人数据转移到其设备上。

该公司补充说,许多应用程序开发人员可能不知道存在这些安全漏洞。

Lookout列举了两款受影响的应用程序——Lucky Cash和SelfieCity,两者随后均被锁定。该公司没有透露其他受影响的应用程序,但他们说,其中包括面向青少年的手机游戏、天气应用程序、在线电台、照片编辑、教育、健康、健身和家庭摄像机应用程序。

所有受影响的应用程序都使用了同一种软件开发工具包(SDK),它可以帮助公司根据用户喜好对应用程序中的广告进行定向,收集用户数据。Lookout人员发现,嵌入在应用程序中的Igexin广告SDK能够使这些应用程序与外界服务器进行交流,安全公司说,后者曾经向人们提供过恶意软件。

详情链接:http://jaq.alibaba.com/community/art/show?articleid=1044

【漏洞】Zerodium:通讯类APP类的0day漏洞涨价,奖金高达50万美元

安全漏洞军火商”Zerodium刚刚宣布了对加密通讯类软件的0day漏洞提出了新的定价结构。奖金高达50万美元。

Zerodium指出,如能在通讯类APP中,如WhatsApp、Signal、Facebook Messenger、iMessage、Telegram等挖到远程代码执行和本地权限提升类0day漏洞则可获得50万美元的奖励。

加密通讯类软件已成为执法部门、各国政府和对隐私比较敏感的用户的焦点。

去年当FBI坚持让苹果公司协助打开一名恐怖分子的iPhone时,这些APP受到的关注达到顶峰。最终以FBI寻求以色列一家公司的协助收场。

详情链接:http://jaq.alibaba.com/community/art/show?articleid=1043

技术分享

【首发】关于iOS 10.3.1 ziVA内核漏洞利用的简单分析

Zimperium放出了iOS 10.3.1的内核漏洞的利用,配合P0的过沙盒漏洞可以做到内核的任意读写。

这次放出的代码不是一个POC,而是一个完整的内核利用exp。研究价值是非常巨大的。EXP 的下载地址是:https://github.com/doadam/ziVA

这个漏洞利用所做的事情就是在沙盒外,利用三个内核驱动的漏洞获取内核任意读写的能力,并将自己的进程提权为root。

详情链接:http://jaq.alibaba.com/community/art/show?articleid=1045

* 完整文章详情,请点击“阅读原文”

▼

一站式解决企业业务的安全问题

移动安全 | 数据风控 | 内容安全 | 实人认证