Macof 一款交换机压力测试工具

Macof是Dsniff套装工具集的成员,主要用于在具有MAC地址的本地网络上泛洪交换机。这样做的原因是交换机调节其端口之间的数据流。它主动监视(缓存)每个端口上的MAC地址,这有助于它仅将数据传递到其预期目标。这是交换机和无源集线器之间的主要区别。无源集线器没有映射,因此将线路数据广播到设备上的每个端口。除了预期的网卡外,所有网卡通常都会拒绝这些数据。但是,在集线器网络中,通过将网卡置于混杂模式,很容易实现嗅探数据。这允许该设备简单地收集通过集线器网络的所有数据。虽然这对黑客来说很好,但大多数网络使用交换机,这固有地限制了这种活动。Macof可以使用随机MAC地址泛洪交换机。这称为MAC泛滥。这会填写交换机的CAM表,因此无法保存新的MAC地址,并且交换机开始将所有数据包发送到所有端口,因此它开始充当集线器,因此我们可以监控通过它的所有流量。

选项

语法:macof [-i interface] [-s src] [-d dst] [-e tha] [-x sport] [-y dport] [-n times]

-i interface指定要发送的接口。

-s src指定源IP地址。

-d dst指定目标IP地址。

-e指定目标硬件地址。

-x sport指定TCP源端口。

-y dport指定TCP目标端口。

-n times指定要发送的数据包数。

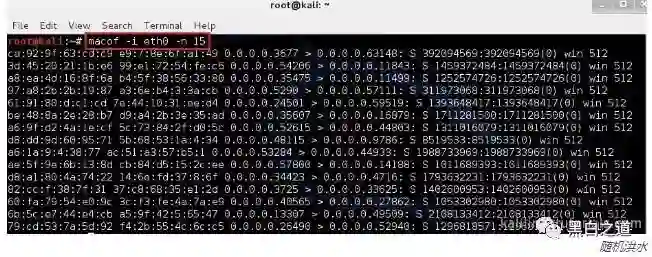

Macof可以使用随机MAC地址泛洪交换机。这称为MAC泛滥。这会填写交换机的CAM表,因此无法保存新的MAC地址,并且交换机开始将所有数据包发送到所有端口,因此它开始充当集线器,因此我们可以监控通过它的所有流量。

命令:macof -i eth1 -n 10

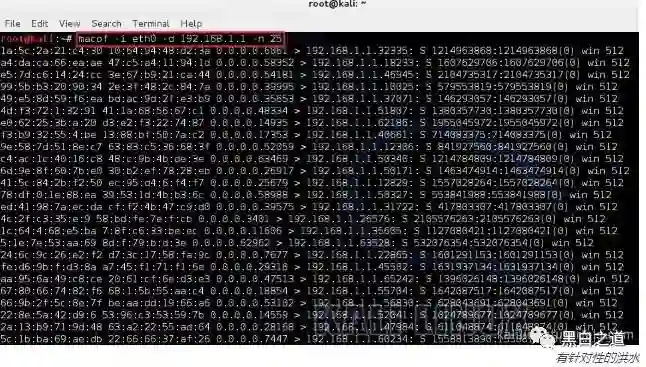

LAB 2:有针对性的洪水

Macof可以使用随机MAC地址发送到192.168.1.1的交换机。

命令:macof -i eth1 -d 192.168.1.1

在进行测试时,这个工具在嗅探时派上用场。有些交换机不允许欺骗arp数据包。此工具可用于此类情况,以检查交换机是否过载。某些交换机的行为类似于集线器,将所有源数据包传输到所有目标。然后嗅闻很容易。有些交换机也会崩溃和重启。这种方便的工具可以完成这种2层压力测试。

对策

针对MAC Flooding的一些主要对策是:

1、端口安全:限制连接到交换机上单个端口的MAC地址的数量。

2、802.1X的实现:允许基于客户端动态学习的集中式AAA服务器发布的包过滤规则。

3、MAC过滤 :在一定程度上限制MAC地址的数量。

文章来源:

https://kalilinuxtutorials.com/macof/

你可能喜欢