不使用宏的情况 Multi-Stage Word 也可让用户中马

垃圾邮件发布者正在使用一种新技术来感染用户中的恶意软件,虽然此攻击依赖于用户打开Word文档,但它并不涉及用户必须允许执行宏脚本。

这种新的无宏技术目前正在积极开发之中,Trustwave SpiderLabs的研究人员正在进行恶意软件活动。

该公司表示,骗子正在使用这种多阶段,无宏技术来通过密码窃取器感染用户。目前,有证据表明,只有一个组织正在使用这种新颖的技巧,尽管这肯定会被其他人采用。

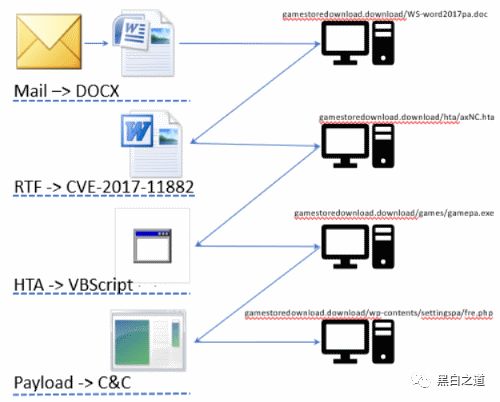

新技术的开发链

下面详细介绍实际的开发链,并依赖大量资源,如DOCX,RTF,HTA,VBScript和PowerShell。

victim受害者收到带有DOCX文件附件的垃圾邮件。

⏩受害者下载并打开DOCX文件。

⏩DOCX文件包含嵌入的OLE对象。

⏩OLE对象下载并打开RTF(伪装成DOC)文件。

⏩DOC文件使用CVE-2017-11882 Office公式编辑器漏洞。

⏩利用代码运行MSHTA命令行。

⏩MSHTA命令行下载并运行HTA文件。

⏩HTA文件包含解压缩PowerShell脚本的VBScript。

⏩PowerShell脚本下载并安装密码窃取程序。

⏩恶意软件窃取浏览器,电子邮件和FTP客户端的密码。

⏩恶意软件将数据上传到远程服务器。

Trustwave表示,它看到这种攻击方式是通过电子邮件发送恶意文件

TNT STATEMENT OF ACCOUNT – {random numbers}...............

Request for Quotation (RFQ) - < {random numbers} >

Telex Transfer Notification

SWIFT COPY FOR BALANCE PAYMENT

如果用户以某种方式破坏这项新技术的开发链,这是保持安全的唯一方法。最简单的方法是让Windows和Office保持最新状态。

微软在2018年1月发布的Patch Tuesday安全更新中包含了一个补丁,该补丁删除了部分公式编辑器的功能以缓解CVE-2017-11882。

详细介绍这一新攻击的Trustwave报告中提供了国际石油公司。

华明君,提示:尽快打补丁吧!

你可能喜欢