渗透思路之如何拿下奇葩传销站点的数据库

某日一个小老弟发来了一个传销网站让我帮忙看一下

网站是这样子的,可以说是非常高大上的界面了。

直接小老弟就把后台给我了。是这样子的。(有些大佬应该看着很眼熟,其实是基于某CMS二次开发的一套系统)

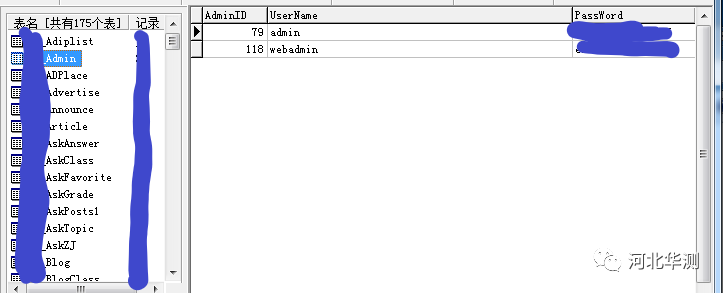

尝试了一下试出有两个账号 分别是 admin webadmin 然后试弱口令没登陆进去 本来打算爆破 后来很灵性的输入了一下cms的名字然后

(大概就是 比如是dedecms 然后输入了一波dede就搞定了)

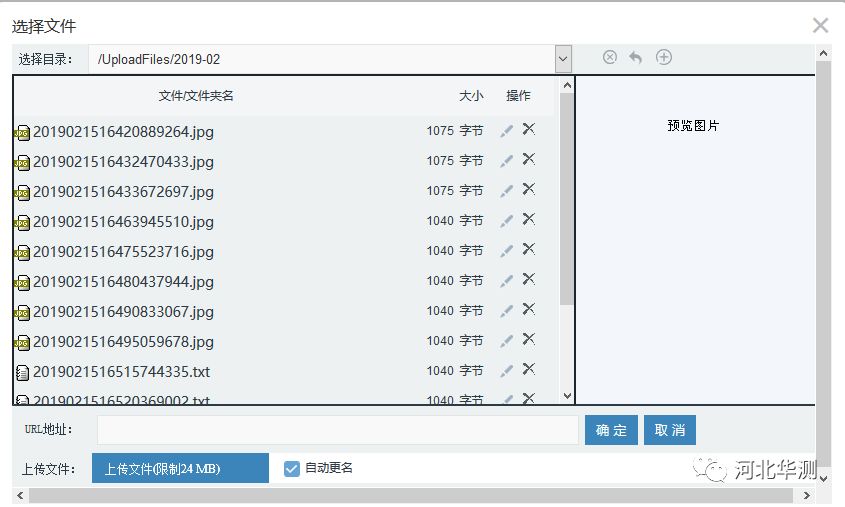

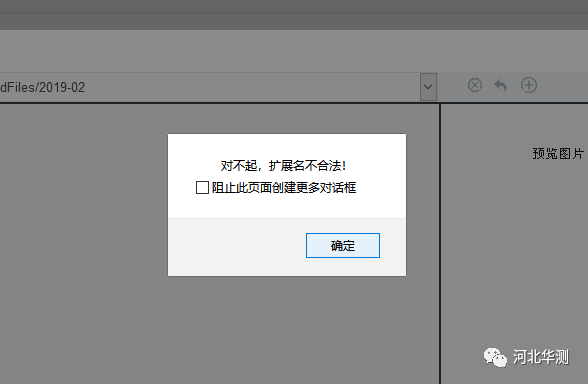

进去之后呢 因为知道是基于某CMS的二次开发 就知道功能不全,判断不是最高权限的账号,当时也没管那么多 打开了添加文章功能 看看有没有突破口 能不能拿到shell 期间也找到了上传过滤的修改功能 添加了asp不过还是上传不上去,提示不允许上传asp格式 各种骚操作都试过了 已没有上传成功,就当快放弃的时候 发现了一个这样的功能。

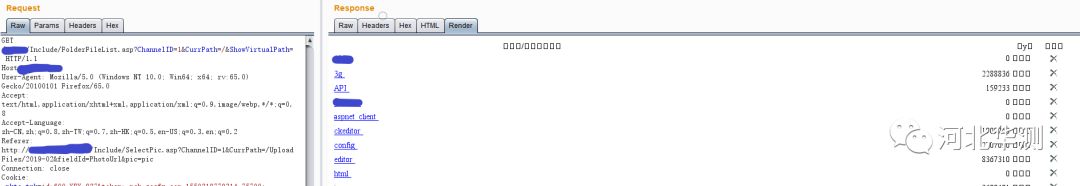

果断抓包尝试。抓到一个这样的包

直接把CurrPath参数修改成根目录,然后就直接目录遍历了。

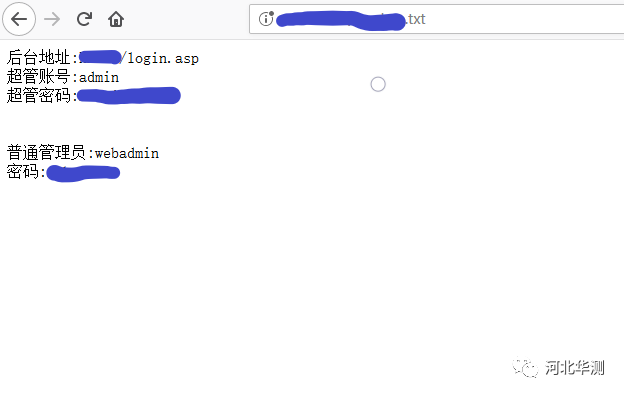

然后发现目录有一个txt的文件,访问了一下

(只想说,这样的程序员打死不亏。)

获取了超级管理员权限登录上去后功能全了很多,还是各种尝试。其中那个目录遍历 如果访问不存在的目录会自动创建一个文件夹,但是因为不是iis6.0也就没做过多的尝试,执行sql语句 但是有waf也没得到理想的结果。

后台的功能里有改文件后缀的功能 但是应该是写死了规则 asp不能更改 包括cer asa 都无法更改。 陷入沉思。

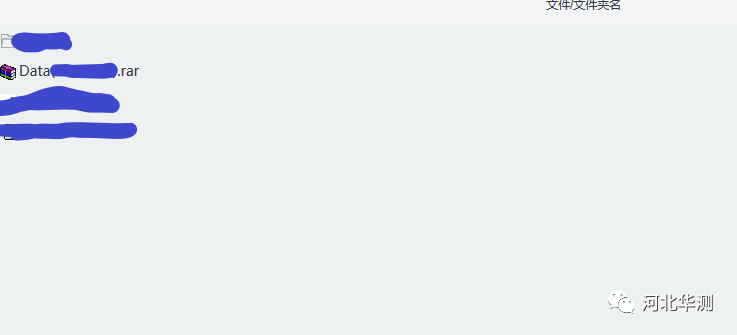

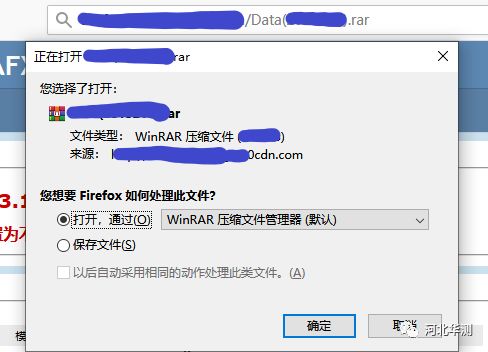

然后在翻后台的时候发现数据库备份是可以正常使用的,那么骚操作就来了。数据库备份成功后是bak格式的(期间有试过修改asp格式 失败。)

我是不是可以备份数据库后通过目录遍历进去然后修改后缀名去下载数据库呢?然后

修改成功 直接访问修改后的文件

拿到数据库后,也去Google了一下这个cms有一些企业公司也在用这个系统 进去试了试一两个 根目录的txt还在,而且就是txt里的默认密码 默认后台 根本没有修改,包括二次开发此套系统公司的官方网站同样是没更改默认密码和后台。

文章来源:河北华测