漏洞紧急预警丨Exchange 2010版本以上现域内提权漏洞

昨日,国外安全研究员dirkjanm发布了通过CVE-2018-8581的SSRF漏洞获取域控权限的攻击方式并且附带了POC,目前微软官方还没有推送出最新的补丁来防止该攻击方式,并且微软针对CVE-2018-8581的补丁也不能防御该攻击方式来获取域控权限,本次受影响的版本包括Exchange 2010-2016版本。请用户及时采取应对措施,避免可能造成的损失。

Microsoft Exchange Server是微软公司的一套电子邮件服务组件。除传统的电子邮件的存取、储存、转发作用外,在新版本的产品中亦加入了一系列辅助功能,如语音邮件、邮件过滤筛选和OWA(基于Web的电子邮件存取)。Exchange Server支持多种电子邮件网络协议,如SMTP、NNTP、POP3和IMAP4。Exchange Server能够与微软公司的活动目录完美结合。

1.漏洞影响范围

Exchange 2010-2016

2.漏洞利用前置条件

2.漏洞利用前置条件

拥有域内任意账户的邮箱帐号密码并且Exchange服务器使用了Shared permission模型(默认启用)

3.漏洞修复建议(二选一即可)

3.漏洞修复建议(二选一即可)

3.1.在域控制器上开启smb签名检验(若域内有WindowsNT或以下机器需要SMB校验不推荐使用)

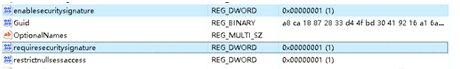

运行注册表编辑器 (Regedt32.exe)。

HKEY_LOCAL_MACHIME\System\CurrentControlSet\Services\LanManServer\Paramete中

将 EnableSecuritySignature 跟 RequireSecuritySignature 的值都改为1然后确定并重新启动Windows

或者将下面命令保存成批处理在域控机器上以管理员权限运行,运行成功后重启域控服务器。

reg

add"HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\LanmanWorkStation\Parameters"/v "RequireSecuritySignature" /t REG_DWORD /d 1 /f

reg add"HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\LanmanWorkStation\Parameters"/v "EnableSecuritySignature" /t REG_DWORD /d 1 /f

reg add"HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\LanmanServer\Parameters"/v "RequireSecuritySignature" /t REG_DWORD /d 1 /f

reg add"HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\LanmanServer\Parameters"/v "EnableSecuritySignature" /t REG_DWORD /d 1 /f

3.2. 修改ExchangeServer权限模型:

根据微软官方方式将 Exchange 权限模型更改为 Split Permission Model:

https://docs.microsoft.com/en-us/exchange/understanding-split-permissions-exchange-2013-help

https://docs.microsoft.com/en-us/exchange/managing-split-permissions-exchange-2013-help

本文转自 安恒应急响应中心

推荐阅读:

▼点击“阅读原文” 查看更多精彩内容