50秒!通过计算机电磁辐射提取"AES 256"加密密钥

更多全球网络安全资讯尽在E安全官网www.easyaq.com

E安全7月18日讯 Fox-IT和Riscure的研究人员使用现成的电子部件组装了一款设备。这款设备仅使用附近计算机的电磁辐射就能推断出加密密钥。

这款设备利用众所周知的旁路攻击——“屏幕辐射窃密”(Van Eck phreaking),其专门构建用来提取AES256算法中的加密密钥。

E安全百科:

AES 算法,是基于置换和代替,置换数据的重新排列,用一个单元数据替换另一个,并且AES 使用了几种不同的技术来实现置换和替换。其相比同类对称加密算法速度相对较快,其能被使用的前提是加解密双方握有相同的秘钥,主要业务场景是对内容进行加密。

距离与嗅探速度成反比

这类攻击通常会利用昂贵的设备,但研究人员表示他们能使用成本约200欧元(约合人民币1500元)的设备实现此类攻击。

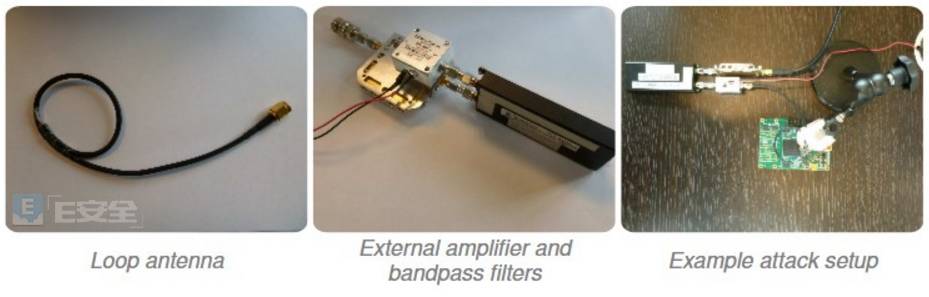

这款加密密钥嗅探设备包含磁环天线、外部放大器、带通滤波器和软件定义无线电接收器U盘。

研究小组表示,这款设备体积小,能放在夹克口袋、笔记本电脑包或任何不显眼的包中。攻击者可以将该设备放在靠近计算机或处理加密操作的设备附近嗅探出电磁波。

如果将这款嗅探设备放置在距目标约一米处,该设备最多需要花5分钟时间就可以嗅探出加密密钥。如果将距离缩短至30厘米,只需要50秒的时间。

从理论上讲,攻击者距目标越近,设备获取的电磁波信号越强,嗅探加密密钥的时间就越短。

猜测加密密钥

该设备会记录附近功耗尖峰相当的计算机的电磁波。

研究人员表示,之所以有效是因为部分功耗取决于设备正在处理的数据,也就是利用数据依赖提取密钥。研究人员可以通过AES 256算法数学运算必需的功耗尖峰识别加密块,一旦识别了其中一个密码块,就会进入下一步操作。

研究人员表示,他们试图结合相关性与猜测提取密钥,尽管不知道加密密钥,但能对密钥1个字节256个可能的值进行简单地预测与关联。关联最大尖峰的值为正确值。这种方法仅要求研究人员花几秒时间猜测每个字节的正确值(每个字节256个选项,32个字节共计8192个猜测值)。相比之下,直接对AES 256实施暴力破解需要进行2256次猜测。

该攻击方式的局限性

从理论上讲,这款设备非常适合攻击数据中心或物理隔离网络中的网络加密设备,同时也可以针对普通的计算机。

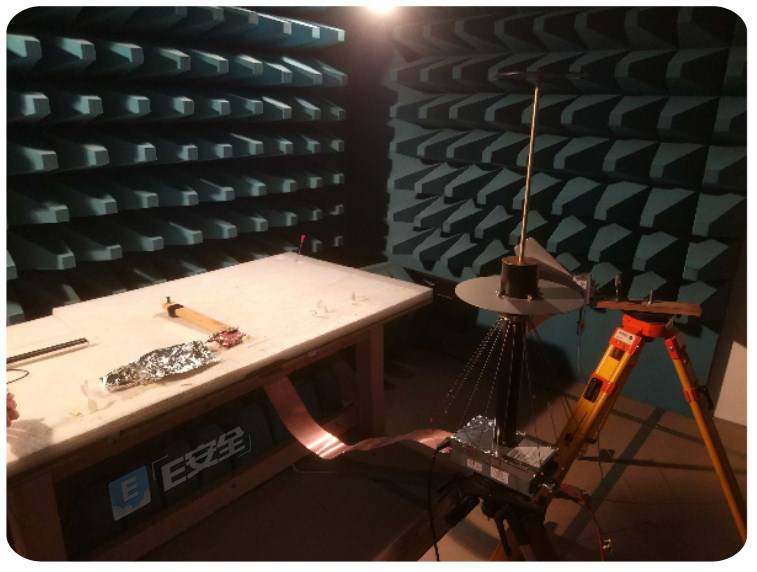

尽管如此,研究人员的这项实验仅在孤立的测试环境中进行,目标和这款测试设备均与外部电磁破隔离。目前尚不清楚这款攻击如何在现实环境中实施,因为在现实环境中,附近设备的所有电磁破可能会让这款设备混淆。

实验室环境

至于Van Eck phreaking攻击,计算机技术专家威廉恩特瑞肯也进行了类似的实验。以色列大学科学家使用同样的攻击获取了另一个方面的加密密钥。此外,澳大利亚和以色列研究人员在另一个研究项目中提取了Android和iOS设备电磁辐射的加密密钥。

官网:www.easyaq.com

2017年7月