MOSEC 2019首日精彩回顾:移动安全技术护航

2015年到2019年,MOSEC走到了第五个年头,盘古团队作为主办方之一,大家对它的期待也从越狱工具逐渐传递到MOSEC上。FreeBuf见证了每一届MOSEC的盛况,这一次,我们又在现场了。

五周年之际,MOSEC也完成了一次大升级,当然主办方依然是盘古团队和韩国POC。依然专注于移动安全放心,MOSEC 2019涉及的细分领域更加广泛,包含移动浏览器安全、移动应用安全、iOS安全、Android安全、IOT安全、工控安全、4G安全、车联网等,议题数量也多达12个,也第一次把峰会时间扩充到了两天。而去年堪称最大彩蛋环节的BaiJiuCon(一杯茅台酒换五分钟演讲时间)也得到了保留。相信你们一定和我一样,在正式开始之前就已经对这次MOSEC 充满了期待。

老实说,国内高质量的安全峰会本身就不多,举办地点大多会优先选择北京,而FreeBuf常驻上海,能省去长途奔波的时间参加这样一次峰会足够让我老泪纵横了,因此我也早早的到了会场,生怕错过开场演讲。

硬核开场:全球卫星搜救系统的安全性分析

MOSEC 2019选择了一个足够硬核的议题作为开场——《全球卫星搜救系统的安全性分析》。当然,这毕竟是个正经的安全峰会,不会以“教你日卫星”为目的,来自360独角兽团队的郝经利仅仅以自己对卫星系统的安全研究经验作一部分分享。

通过分析卫星信号传输模式的一些脆弱点,可以对卫星的下行系统的通讯进行监控来接受并解码任意救援的通讯信息。

由于卫星系统的载荷有限,也可以发送大量的恶意数据对卫星的系统进行DDoS攻击。在了解到卫星系统的通讯模式后,可以伪造救援信息并且通过卫星进行广播,甚至也可以利用卫星通讯系统进行自己的信息通讯。最后演讲者呼吁大家,不要干扰卫星的搜救系统,至少不要在卫星的同频段进行通讯,因为灾难救援都需要依赖卫星进行通讯。

我知道你们听着也很迷,却对这些内容总有些似曾相识的感觉。作为FreeBuf忠实读者,一定记得一位主要分析卫星安全研究相关内容的作者——OpenATS(我说的真的不是玄道……),是的,演讲人就是他。

有兴趣的各位还可以去他的FreeBuf主页,去学习更多关于卫星安全研究的内容。

引得华为也在关注的议题:LTEFuzz

包括MOSEC、GeekPwn等安全峰会在内,由于经常会涉及部分漏洞的披露,会让不少手机厂商密切关注。在今天MOSEC上,来自韩国科学技术院(KAIST)的Yongdae Kim,分享了关于《模糊测试蜂窝网络》的议题,其中介绍了LTEFuzz,这是一种用于LTE的半自动测试工具。

Yongdae Kim 演示了通过假基站构造虚假移动预警系统(CMAS)信息进行广播攻击,可以达到例如对用户的手机进行拒绝服务攻击(DDoS)或者获取用户手机的IMSI。

Yongdae Kim还分享了很多3G/4G协议中的一些脆弱点,包括家用基站中的一些安全问题,因为家用基站本身就是一个iot设备。最后金教授的模糊测试系统LTEFuzz是建立在srsLTE开源项目之上的,通过对LTE协议的数据包中的字段随机变换,同时对运营商及手机的基带进行模糊测试,该系统已经发现了51个相关的安全漏洞,并且其中36个是0day漏洞。

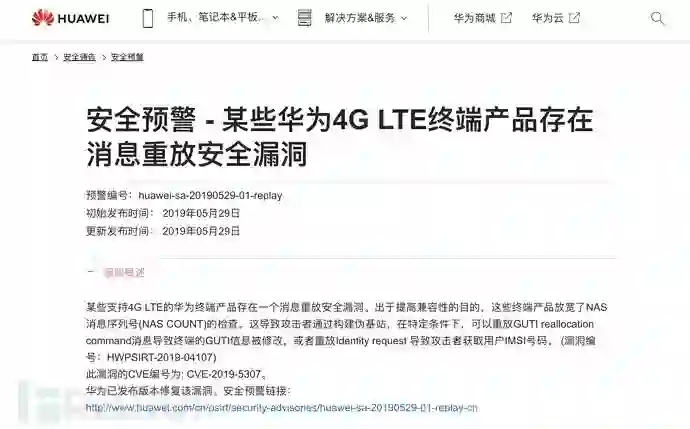

有意思的是,在该议题演讲结束之后,华为官网也发布了一条安全预警《某些华为4G LTE终端产品存在消息重放安全漏洞》。该漏洞正是Yongdae Kim在今天MOSEC上分享中涉及的内容。而且在该漏洞涞源中也明确提到了“该漏洞是由KAIST的Yongdae Kim,Hongil Kim,Jiho Lee和Eunkyu Lee报告给华为PSIRT”。

其实关于LTEFuzz的研究,在2019年年初就已经发布,而且针对这项研究,团队成员在国际多个安全会议上做过分享,有兴趣的童鞋可以跳转一下链接查看:

https://syssec.kaist.ac.kr/pub/2019/kim_sp_2019.pdf

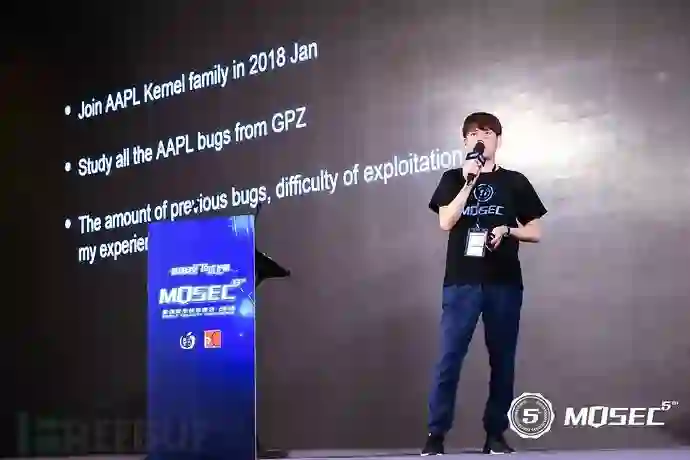

“天府杯”最佳个人 招啟汛:举例XNU中的引用计数问题

上午最后一个议题是来自360Vulcan team的招啟汛(@老实敦厚的大宝)带来的针对XNU内核中的关于引用计数器带来的安全问题。如果你关注过去年的天府杯,一定对大宝有深刻的印象,攻破Edge/Chrome/Safari以及iPhoneX设备的远程越狱,赢得最佳个人大奖。而且在微软MSRC 2018最佳研究院中排名23。

大宝先分享了他发现这个漏洞的过程,首先是括阅读所有Google Project Zero中关于XNU漏洞的issues,定位核心目标就是内核中的引用计数的问题,然后开始进行代码审计。

功夫不负有心人,终于找到一个在ipc_voucher中的use-after-free的一个问题,并且在去年天府杯比赛中演示了该漏洞进行iOS远程越狱。这个漏洞的主要原因是在task_swap_mach_voucher函数虽然只是做了一个简单的voucher对象复制的操作,但是上层的调用函数在处理引用计数器逻辑的时候只加了一次,但是减少了两次,导致了一个voucher对象可以被释放的问题。

通过占用该结构,构造ipc_voucher->iv_port对该漏洞进行利用,比如通过OSString对象并且设置iv_port为NULL去占用该结构可以做到信息泄露,然后再释放并重新占用该OSString对象把iv_port结构指向一个固定的内核地址,再次构造虚假的一个port结构并对该内存进行操作来指向一个tfp0 port达到利用的目的,并且这个漏洞也是可以在A12的设备中用哦。

不只是AirDrop,手机文件分享真的要小心了

此前,关于苹果手机中AirDrop所引发的隐私泄露及骚扰消息的现象引发了不少讨论。这种文件分享功能本身是为了方便而存在,但确实存在一定的安全风险。在MOSEC第一天下午议程中,关于文件快传应用风险的议题分享引起了我的关注,同样这类问题也值得所有智能手机用户注意。

目前应用内文件分享的主流方式是通过低功耗蓝牙配对及wifi传输来实现,来自腾讯安全玄武实验室的张向前和刘惠明发现,部分应用在传输的时候并没有采用加密甚至采用了固定的密钥,那么攻击者可以监听蓝牙和wifi的通讯来截获文件及实现传输层面的一些截获攻击。

在能够截获近场蓝牙的通讯信息后,可以伪造相同蓝牙地址的信息的设备来进行中间人攻击,这样攻击者就有几率来伪造接收者去获得发送的文件。那么在传输层面,有很多文件传输应用是无需确认,在传输前就建立了P2P的链接,甚至有些应用之间传输是无需用户确认,并且存在目录穿越的问题。

这类文件快传应用的安全隐患已成事实,但其实部分文件管理器也存在类似的安全险,部分文件管理器提供局域网共享文件的功能,根据FreeBuf此前报道的关于ES文件管理器的局域网HTTP漏洞,每次用户启动该ES文件管理器时,都会启动http 服务器,在本地会打开端口 59777。通过这个端口,攻击者可以注入JSON有效负载,获得相关用户手机上的文件信息,并且可以直接下载下来。幸好在漏洞披露之后,ES文件管理器团队很快就修复了该漏洞。

最后两位演讲者还提出了一些修复建议,比如通过安全的通讯方式来交换wifi连接的密钥,采用HTTPS/TLS来替代明文的传输方式,采用公私钥交换的方式来替代硬编码的传输密钥,采用基于证书的验证方式来鉴定发送双方的身份。

MOSEC:大佬眼中国内最好的安全会议

MOSEC之所以关注度越来越高,主要原因是其对议题质量的把控,包括今天下午Rowhammer漏洞、PAC研究以及基带中存在的漏洞研究,可能都是只有今天MOSEC现场的童鞋才有幸学习到的内容。

可能我对MOSEC的评价不能让大多数人信服,《漏洞战争:软件漏洞分析精要》的作者泉哥(ID:riusksk)算是比较关注国内外各大安全会议而且也经常在其微博分享关于各个会议的动态消息,或许他的评价更加值得参考。

泉哥本月初在其个人博客上发布过一篇《2019年哪些安全大会的议题值得学习》,其中对MOSEC有很高的评价,而且其本人也表示参加了每一届的MOSEC。

直到今天下午最后一个议题,MOSEC会场内依然是人满为患。每一个议题都有人积极提问,甚至部分议题预留的提问时间还不够。这些也都是在其他会议上少见的,侧面能看出移动安全领域的爱好者对于MOSEC议题的认可。

MOSEC 2019第一天结束了,一晚上的时间足够去消化今天所有的干货内容。而对于明天的议程,除了议题内容之外,BaiJiu Con显然更加引人关注,毕竟是国酒茅台镇场,明天我们一起见证MOSEC 五周年的完美收官吧。

*本文作者:shidongqi,转载请注明来自FreeBuf.COM

精彩推荐

相关内容

他们在 2014 年 6 月与 “PP 助手” 合作发布了 iOS 7.1.1 越狱方案,适配所有的 iOS 设备。