电源管理系统存在安全漏洞,黑客可远程攻击

E安全8月23日讯 最近的USENIX Security Symposium会议上,来自哥伦比亚大学一支专家团队展示了一种新型攻击方法“CLKscrew”,攻击者可利用现代计算设备电源管理系统(Energy Management System)中的漏洞实施远程攻击,并窃取敏感数据。

移动设备电源更应警惕

电源管理是现代计算机中的一项重要功能,尤其移动设备。电源管理有助于延长电池寿命,提高便捷性并降低成本,然而设计此类系统并非易事一桩,其中的功效与安全性往往会被忽略。

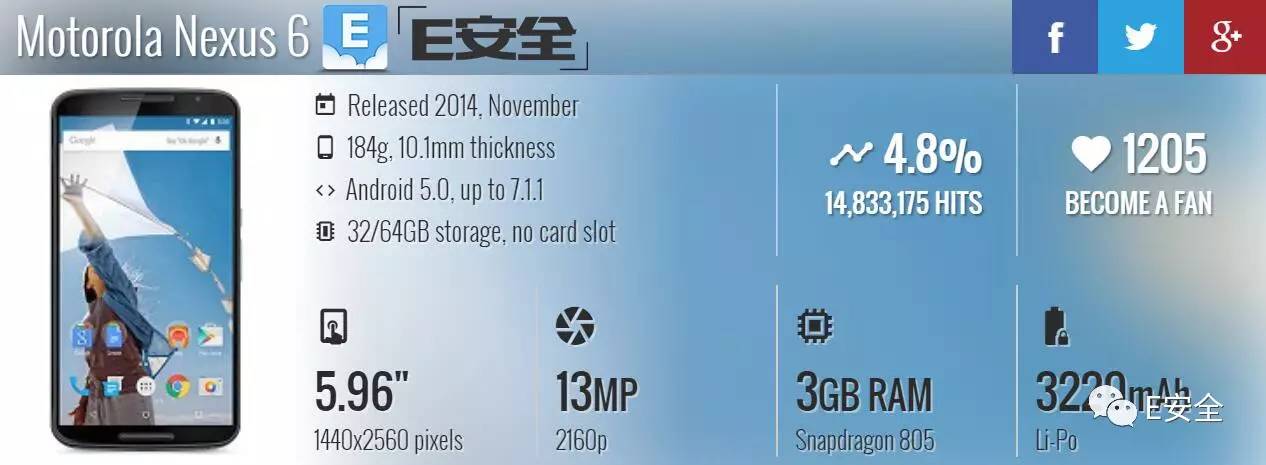

专家将ARMv7架构作为研究对象,使用了一款Nexus 6智能手机试验后专家表示,CLKscrew攻击可能也会对其它设备和架构奏效。研究人员分析的电源管理系统使用的是应用广泛的动态电压频率调整(DVFS)技术。

CLKscrew攻击展示了远程黑客如何将恶意内核驱动加载到目标设备,利用DVFS中的安全漏洞入侵ARM Trustzone(ARM信任区)。

专家演示了攻击者如何使用这种方法提取ARM Trustzone的加密密钥,并将自签名代码加载到信任区提升特权。

研究人员认为这类攻击比物理访问设备更有效,因为这类攻击可远程实现,并能绕过物理攻击的诸多要求和限制。

设计缺陷

研究人员在研究报告中写到,CLKscrew攻击只是冰山一角,电源优化技术中可能存在更多安全漏洞,例如电压与频率岛的分布式控制、近阈值/亚阈值优化等。

研究人员指出,分析表明简单、单一、零散的修复方式无法完全防止CLKscrew式的攻击。许多设计决定可能会带来攻击风险,换句话讲,根本原因不是具体的硬件或软件漏洞,而是一系列经过深思熟虑、但缺乏安全考量的设计决策。

注:本文由E安全编译报道,转载请注明原文地址

https://www.easyaq.com/news/1884077168.shtml

相关阅读:

▼点击“阅读原文” 下载E安全APP