法国人给了一个APT攻击用的文档,说是中国人干的

恶意文档相关信息

RTF文档

SHA256: 9d0c4ec62abe79e754eaa2fd7696f98441bc783781d8656065cddfae3dbf503e

攻击者利用该文档,可在目标系统中生成一个合法文件。

核心的远控程序(RAT)

SHA256: 77361b1ca09d6857d68cea052a0bb857e03d776d3e1943897315a80a19f20fc2

dll文件

SHA256: 4a5bf0df9ee222dac87e2f1b38b18660ebb92de8ba3f1cbc845f945a766dd6a6

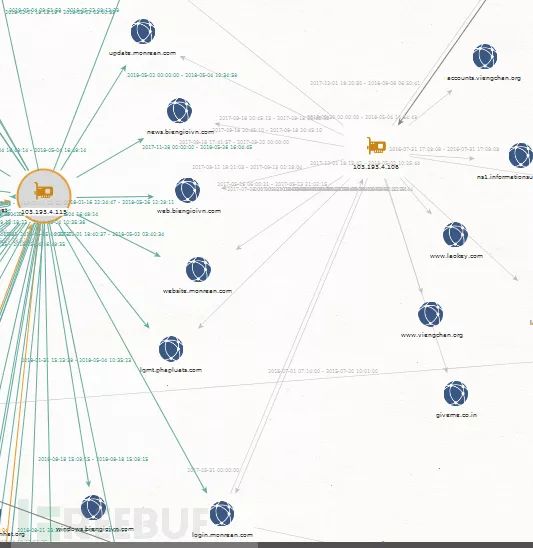

C2

dll文件会回连域名weather.gbaycruise.com,该域名对应IP为103.193.4.106,它与早前Sebastien发现的中国黑客组织针对越南政府APT攻击的另一使用IP地址103.193.4.115,有多处网络架构重合。

FireEye曾经披露的报告要素

今年7月,FireEye披露调查线索,怀疑中国黑客组织TEMP.Periscope在柬埔寨大选前,意图入侵柬埔寨政府获取柬埔寨大选相关信息。FireEye的调查要点如下:

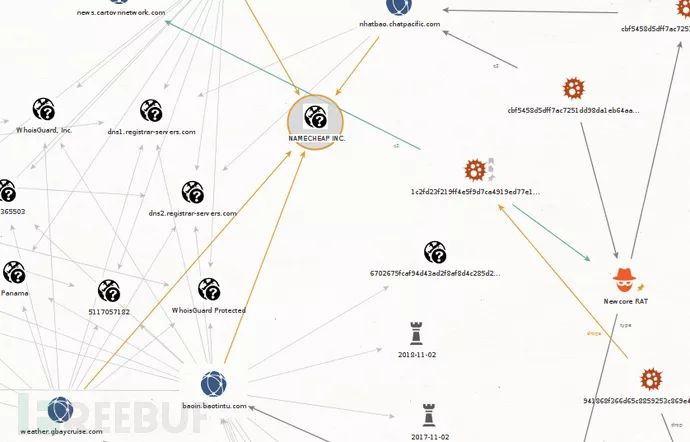

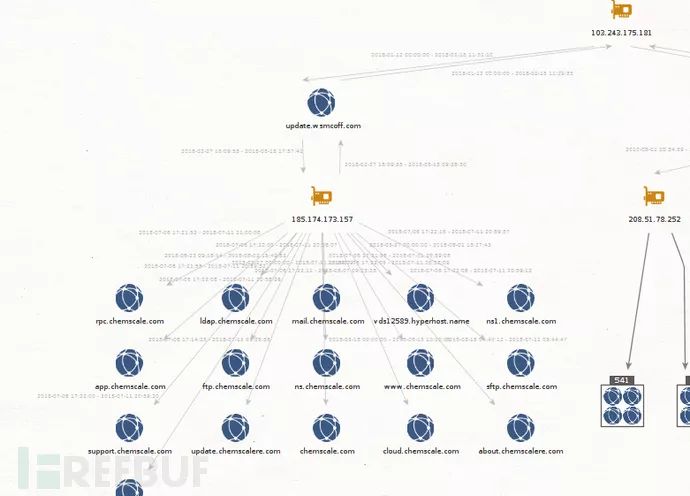

攻击者用 chemscalere[.]com 和 scsnewstoday[.]com两个域名作为C2回连域名,并在上面架设了网页服务;另外,还利用第三个域名 mlcdailynews[.]com作为用途为SCANBOX的网站服务;攻击者利用的C2域名服务器中留下了一些日志记录和用到的恶意软件。

FireEye通过反入侵以上三个服务器,获取了其中的日志和其它相关信息,得出以下初步结论:

攻击者从隶属中国海南的某个IP地址远程登录和控制以上服务器,针对目标系统的恶意软件植入、命令控制和数据获取进行掌控;

攻击者的入侵已经成功渗透到柬埔寨相关的教育、航空、化工、国防、政府、海事和科技等领域的多个部门;

FireEye经过识别,已经通知了所有的受害者单位;

攻击者在入侵中还使用了新系列的恶意软件:DADBOD 和 EVILTECH,之前被识别的恶意软件系列为AIRBREAK、EVILTECH、HOMEFRY、MURKYTOP、HTRAN和SCANBOX。

FireEye通过C2服务器上的命令控制记录,还得到了一些针对7月底柬埔寨大选进行网络攻击的线索:

FireEye发现了一封针对柬埔寨反对派人士的钓鱼邮件;

FireEye发现多个柬埔寨政府实体受到攻击,包括柬埔寨的国家选举委员会、内政部、外交和国际合作部、柬埔寨参议院、经济和财政部;

FireEye发现柬埔寨国家救援党多个议员、人权和民主倡导人士和两名柬埔寨海外外交官成为攻击者目标;

FireEye发现多个柬埔寨媒体机构成为攻击者目标。

其它发现

Sebastien Larinier综合FireEye的上述报告,他自己又发现了一个与此攻击相关的新的恶意文档,c0b8d15cd0f3f3c5a40ba2e9780f0dd1db526233b40a449826b6a7c92d31f8d9,该恶意文档回连的IP地址为103.243.175.181,该IP地址还可关联到另一域名update.wsmcoff.com,其对应的IP地址为185.174.173.157,最终,IP地址185.174.173.157会与FireEye报告中的C2服务器chemscalere.com发生关联行为。

*clouds编译,转载请注明来自FreeBuf.COM