亚马逊S3存储桶应【警惕】“影子写手”攻击

更多全球网络安全资讯尽在E安全官网www.easyaq.com

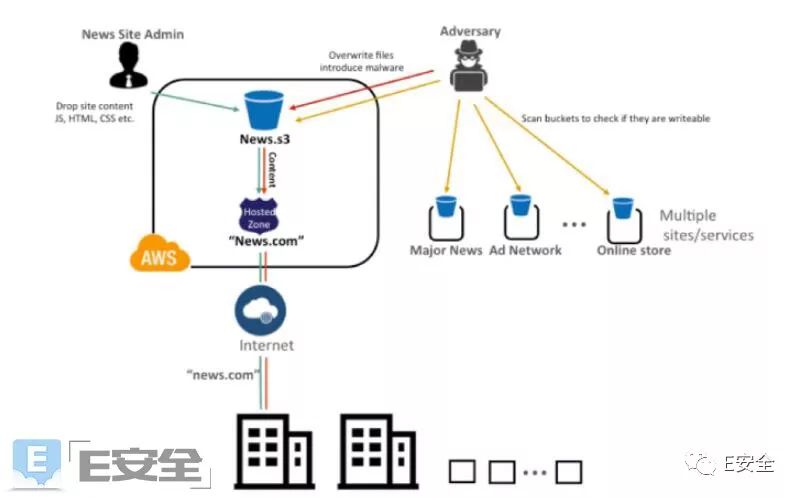

E安全11月8日讯 Skyhigh Networks的研究人员警告“影子写手”(GhostWriter)攻击——允许公共写入权限(Write Access)的亚马逊S3存储桶会导致恶意第三方发起中间人攻击(MiTM Attack)。

利用GhostWriter的攻击者需扫描互联网识别配置错误的S3存储桶——不仅仅是公开暴露在网上的S3存储桶,还包括服务器所有者忘记设置写入权限的存储桶。

GhostWriter -用恶意文件替换合法文件

GhostWriter -用恶意文件替换合法文件

攻击者可利用这些S3配置问题用恶意文件替换原始文件。Skyhigh Networks的首席科学家Sekhar Sarukkai(谢卡尔·萨卢凯)表示,存储JavaScript 或其它代码的S3存储桶所有者应特别注意该问题,确保第三方无法秘密重写代码执行路过式攻击(drive-by attack)、比特币挖矿或其它漏洞利用行为。

Sarukkai详述了其中一类攻击。例如,如果攻击者发现暴露的S3存储桶,其写入权限属于一家新闻通讯社,攻击者可替换代码,让收入流入自己的账户,或拦截并转走订阅付费。

企业应该高度警惕

当攻击者利用GhostWriter执行中间人攻击、拦截输入流量时,Sarukkai认为这种情况最致命。此类攻击秘密进行,难以捕捉,因为它利用的是大多数组织机构对云提供商的信任。

攻击者可利用GhostWriter攻击企业终端用户、职员和客户,或入侵公司内部网络搜索敏感数据。要达到这些目的,要做的就是利用配置错误的S3存储桶。

云服务器是高价值目标

可悲的是,这些攻击类型并非在理论上可行。美媒称,今年早些时候,某黑客组织将矛头对准云提供商。这支间谍组织感染了云提供商,企图深入目标内部网络。由于大多数企业使用基于云的服务执行任务操作,例如文件共享、内网应用、人力资源管理等。

目前无法证实该黑客组织使用了GhostWriter攻击。GhostWriter的效果与这支黑客组织的做法相同:发现暴露S3存储桶的攻击者可以执行类似的攻击,替换文件并在输入流量上秘密执行中间人攻击,从而深入目标企业内部。

安全研究员Dylan Katz(狄伦·卡茨)表示,这种攻击与俄罗斯网络间谍组织APT28的行径类似,APT28经常用带有恶意软件的文件替换共享目录上的合法文件。

扫描1600多个Amazon S3存储桶(供企业网络内部访问)后,Skyhigh表示,其中4%的存储桶易遭遇GhostWriter攻击,允许远程未经验证的用户写入存储桶。

Skyhigh今年9月发布的研究显示,7%的Amazon S3存储桶暴露给了远程用户,任何人均可浏览其中的内容。

人为过失不容忽视

Katz认为,S3存储桶与MongoDB存在相同的问题。管理员认为它们在默认的情况下是安全的,防止用户出错的警告和文档解释不够。如果有简单的方法进行设置,用户会采取这样的方式防止出现问题。

2017年多起数据泄露涉及S3存储桶

2017年多起数据泄露涉及S3存储桶

过去几个月,配置错误的S3存储桶导致多起数据泄露事件,如下:

美国国防承包商博思艾伦汉密尔顿控股公司(Booz Allen Hamilton)6万个文件遭遇泄露,包括员工访问美国政府系统的安全证书和密码。

Verizon合作伙伴泄露超过1400万Verizon客户的个人记录,包括姓名、地址、账户详细信息,还有一些受害者的账号PIN。

AWS S3服务器泄露了WWE公司网站注册粉丝,3,065,805用户信息被泄。

AWS S3存储桶泄露超过1980万美国选民的个人信息。这个数据库包含三大数据挖掘公司(与共和党有关的)的信息。

S3数据库泄露TigerSwan 9400份敏感简历。

《华尔街时报》母公司道琼斯 220万客户个人数据被泄。

美国奥马哈投票机器公司Election Systems & Software (ES&S)的数据库暴露在网上,其中包含180万芝加哥选民的个人记录。

安全研究员发现Verizon AWS S3存储桶,其中包含超过100MB的公司内部系统数据。

汽车追踪公司泄露50万记录,包含登录账号/密码、电子邮件、车辆识别号码(VIN)、GPS设备的IMEI号、其它设备数据等。

S3存储桶泄露数千名澳大利亚政府和银行职员的数据。

可以想象,黑客一旦拥有这些服务器的写入权限,执行的操远不止是浏览和下载文件这么简单。企业应深入了解S3服务器的权限,详细信息参见:

管理访问权限:(http://docs.aws.amazon.com/AmazonS3/latest/dev/access-control-overview.html )

管理Amazon S3资源的访问权限(简介):(http://docs.aws.amazon.com/AmazonS3/latest/dev/intro-managing-access-s3-resources.html )

管理Amazon S3资源的访问权限:(http://docs.aws.amazon.com/AmazonS3/latest/dev/s3-access-control.html )

注:本文由E安全编译报道,转载请注明原文地址

https://www.easyaq.com/news/596039877.shtml

推荐阅读:

▼点击“阅读原文” 查看更多精彩内容