三星/联想/华硕等均受英飞凌芯片组漏洞影响

更多全球网络安全资讯尽在E安全官网www.easyaq.com

E安全10月17日讯 多款现有主板中使用的英飞凌TPM芯片组被证实会生成不安全RSA加密密钥,这可能导致相关设备陷入攻击风险。

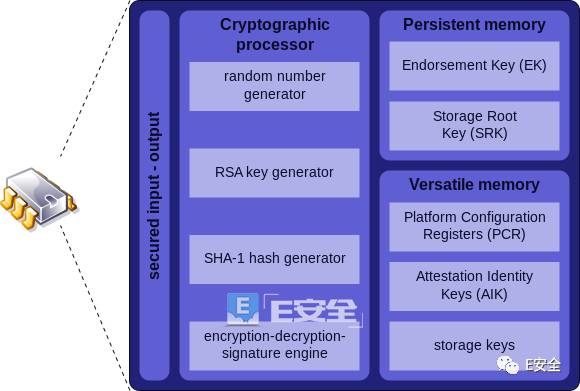

E百科:TPM(Trusted Platform Module)安全芯片是指符合TPM(可信赖平台模块)标准的安全芯片,它能有效地保护PC、防止非法用户访问。是属于负责存储各类关键性数据(包括密码、证书以及加密密钥)的安全密码处理器国际标准。

从硬件层面来看,TPM为主系统板(即主板)上的共存专用微控制器,主要提供硬件隔离功能,同时生成并存储用于进行平台验证的密码、证书或者加密密钥等。

安全漏洞仅影响英飞凌品牌TPM

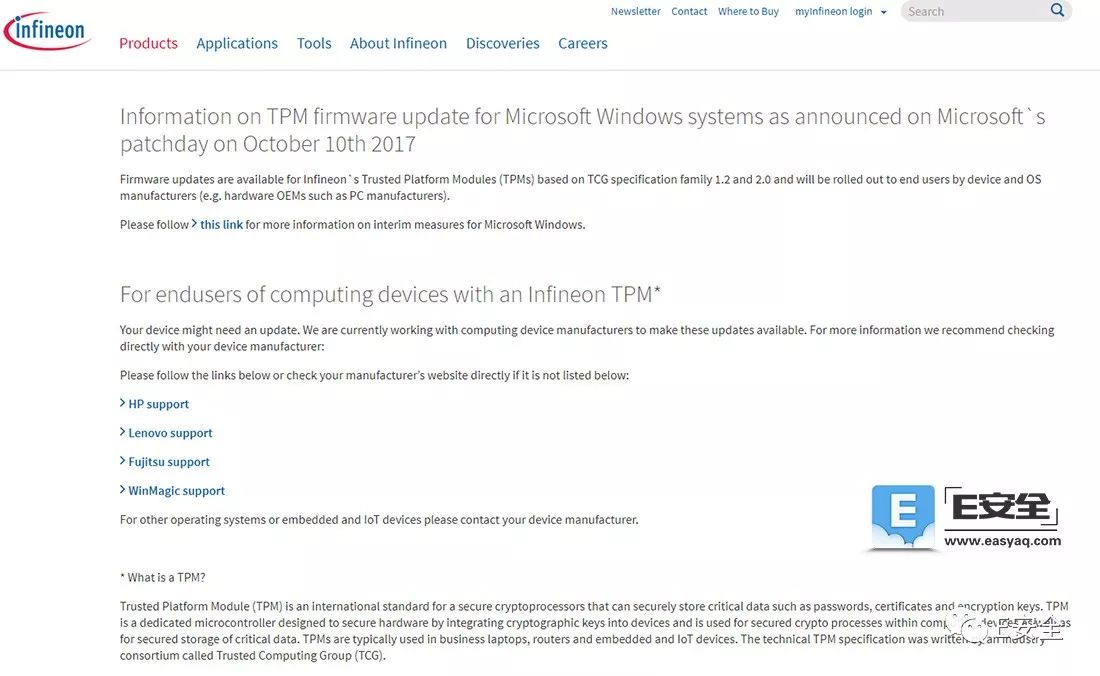

根据英飞凌方面上周发布的安全通告,英飞凌TPM固件所生成的RSA密码当中存在一项安全漏洞。只有基于TCG规范标准1.2与2.0版本的英飞凌TPM受到此次问题的影响。

英飞凌公司是目前正在生产且相关产品得到广泛使用的TPM供应商之一,因此其它非合作主板供应商并未受到影响。

英飞凌公司于上周发布了相关固件更新,并将更新转发给各正在将英飞凌TPM固件更新整合至现有产品的主板供应商处。

受影响供应商列表

TPM通常被用于商用笔记本、路由器、嵌入式与物联网设备等。已知受到影响的供应商包括宏碁、华硕、富士通、惠普、联想、LG、三星、东芝以及其它多家小型Chromebook供应商。

惠普公司在发布的安全通告中指出,“本安全公告中的信息应得到相关各方的尽快响应。”

而富士通公司也在类似的通告中表示,“由于可借此对相应RSA私钥进行推断,此项安全漏洞会削弱公钥抵御攻击活动的能力。”

联想公司指出,“英飞凌TPM生成的RSA公钥因特定软件程序的影响而存在安全问题。只有使用由TPM所生成之RSA密钥的软件才会受到此项安全漏洞的影响。”

这三家供应商正在努力推出固件更新,并已经发布因使用英飞凌TPM而受到影响的详尽产品清单。

操作系统厂商发布“缓解方案”

微软与谷歌也各自发布了用于缓解此项漏洞的安全更新。

微软公司将其相关更新归类为能够在一定程度上防止漏洞利用的“缓解方案”。用户需要检查其主板是否采用英飞凌TPM芯片组,并在可用时为每台受影响产品手动应用该固件更新。

此项更新在不同Windows版本当中的实际缓解效果也有所区别。在微软公告170012当中,第8、9与10条分别描述了各Windows版本会受到怎样的影响,用户又该如何保护自身。

Chromebooks设备同样在受影响之列。谷歌公司已经通过一份安全公告发布了受到影响的Chromebook设备清单。该公司还推出了Chrome OS M60以解决这一漏洞。同样的,谷歌方面同样仅提供缓解方案,即用户需要自行查看其供应商是否提供相应的主板更新。

谷歌公司还对此项安全漏洞作出了剖析,解释称普通用户并不属于该安全漏洞的攻击目标; 相反,该问题将主要被用于组织针对高价值目标的攻击活动。

谷歌公司指出,“目前已知的攻击活动需要耗费大量计算资源。由TPM生成的RSA密钥无法被广泛利用,而仅可作为针对性攻击的手段。总结来讲:存在针对TPM所生成的RSA密钥的实际攻击可能性,但此种方法不可能大规模入侵Chrome OS设备。”

用户需要重新生成密码与访问令牌

在各主板供应商发布新的固件更新并解决英飞凌TPM漏洞之前,目前的一般性建议是将关键用户与数据操作迁移至完成固件更新的设备之上,或者迁移至不受此安全漏洞影响的设备当中。

一旦用户接收到固件更新,其应重新生成全部TPM密钥。用户只需要为启用TPM的应用重新设定全部密码即可。

由于很难确切了解哪些应用及操作系统功能会用到TPM,因此用户可以重置TPM模块,具体方法为在Windows搜索/运行当中输入TPM.MSC,从而完成TPM重置。更多细节操作请参阅本篇文章。

这还只是今天曝出的重大加密bug之一。关于另一问题的细节信息E安全也进行了详细报道,此问题会影响到WPA2 WiFi协议,且有消息称其可能导致WPA2保护下的WiFi网络遭受窃听攻击。

今日E安全公众号其他重要资讯:

WiFi危机!KRACK攻击可劫持WAP2通信数据

影子经纪人十月订阅服务价格:¥64万

注:本文由E安全编译报道,转载请注明原文地址

https://www.easyaq.com/news/819961771.shtml

相关阅读:

▼点击“阅读原文” 查看更多精彩内容