APT28对美网络钓鱼攻击的线索分析

在即将到来的美国中期选举前夕,谍影重现。9月中旬,微软方面采取行动阻止了一项由俄罗斯APT组织Fancy Bear(APT28)发起的网络钓鱼攻击,攻击者的疑似目标为美国国际共和研究所(International Republican Institute,IRI)和哈德逊研究所(Hudson Institute)两家智库,这两个机构都与美国共和党有关,且对俄罗斯和普京持反对批评态度。微软数字犯罪部门通过法院命令形式,用sinkhole技术及时控制屏蔽了由APT28创建的6个用于网络钓鱼攻击的域名。本篇文章中,安全公司RiskIQ针对此次钓鱼攻击涉及的域名和对应网站进行了关联分析,揭露了一些幕后线索和意图,以下为RiskIQ的分析报告。

涉及域名

这6个域名为:

my-iri[.]org

senate[.]group

office365-onedrive[.]com

adfs-senate[.]email

adfs-senate[.]services

hudsonorg-my-sharepoint[.]com

以及其对应子域名:

adfs.senate[.]group

sharepoint.my-iri[.]org

mail.hudsonorg-my-sharepoint[.]com

mail.office365-onedrive.com

最终,这些域名都被屏蔽引流(sinkhole)到了隶属微软的控制IP地址157.56.161.162。

关于微软发现这些域名的手段、攻击者对这些域名的操控程度,以及这些域名是否在攻击开始前就被屏蔽.....,公众所知甚少。此前,我们已经看到针对美国民主党人的各路网络钓鱼攻击,最近一次是针对密苏里州参议员 Claire McCaskill 的。你可以点此阅读我们对该事件的技术分析。

现在,有了各种蛛丝马迹和证据,可以清楚地体会到,俄罗斯政府意图且一直在通过网络钓鱼攻击、恶意软件和社交媒体网络虚假新闻来破坏西方民主体制,这一次,攻击者利用的6个网络钓鱼域名被披露,本文中,我们就来深入分析这次网络钓鱼攻击活动。

攻击架构

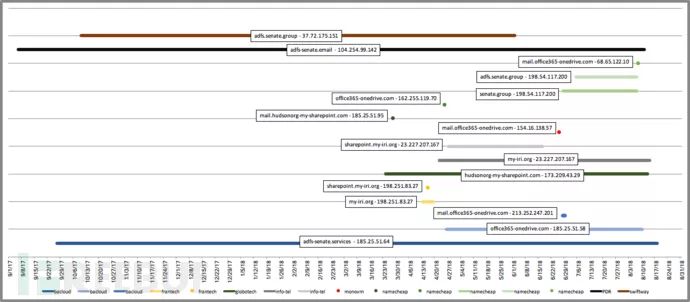

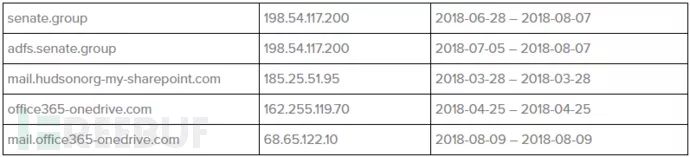

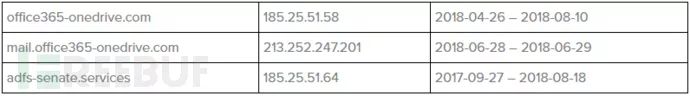

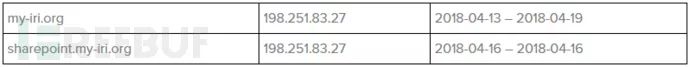

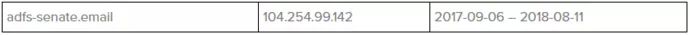

我们通过RiskIQ数据库,发现了与此次攻击相关的一些攻击架构线索,这些线索包括pDNS可查询记录和开放端口等。攻击者通过Namecheap、Bacloud、Swiftway、Info-Tel、Frantech、GloboTech Communications、Public Domain Registry和MonoVM等不同主机商进行域名注册使用,这些主机提供商都有一个共同点:接收比特币作为域名注册服务支付款。以下为我们发现攻击者在不同主机提供商处注册的域名情况:

Namecheap hosted:

![]() Bacloud hosted:

Bacloud hosted:

![]() Swiftway hosted:

Swiftway hosted:

![]() Info-Tel hosted:

Info-Tel hosted:

![]() Frantech hosted:

Frantech hosted:

![]() GlobeTech hosted:

GlobeTech hosted:

![]() Public Domain Registry hosted:

Public Domain Registry hosted:

![]() MonoVM hosted:

MonoVM hosted:

在当前微软没公布更多此次攻击相关的细节之前,我们根据时间段对各个域名的的推测分析多少还是有一定推测性的,但是,由于这些主机提供商可以用比特币支付方式来完成服务费结算,因此,在攻击者部署钓鱼网站的时候,这又为其行为增添了一些隐匿性。

根据美国特别顾问调查办公室7月13日公开对几名涉及对美大选干预的俄罗斯个人起诉书中可以看到,利用主机提供商接受比特币支付的手段类似于之前俄罗斯的黑客行为,其中提到,“……在购买服务器、注册域名和其它黑客活动动作时主要使用比特币”,这些活动包括注册域名、架设网站以及在特定网站公布泄露资料,如早前大选干预事件中的dcleaks[.]com。另外,这些域名的托管架构中也托管有VPN服务,这种行为特征与上述起诉书中概述的基本一致:

“在2016年3月14日前后和2016年4月28日,相关同谋者使用同一个比特币池资金购买了一个VPN账户,并租赁了一台位于马来西亚的服务器。在2016年6月左右,相关同谋者使用租赁的马来西亚服务器架设开通了dcleaks.com网站,用来公布泄露其窃取的资料”

Swiftway 提供商IP地址 154.16.138.57,在托管域名主机 vpn647639221.softether[.]net 的同时,也在6月26日托管过 ‘mail.office365-onedrive.com’。域名 vpn647639221.softether[.]net 中涉及的SoftEther,是由日本筑波大学研究生Daiyuu Nobori因硕士论文而开发的开源、跨平台、多重协议的虚拟专用网方案,此方案让一些虚拟专用网协议像是SSL VPN 、L2TP、IPsec、OpenVPN以及微软SSTP都由同一个单一VPN服务器提供。SoftEther的VPN方案可以穿过防火墙,支持NAT穿透创建VPN通道。自2017年9月12日以来,vpn647639221.softether[.]net 这个特殊的SoftEther VPN域名一直托管在IP地址 154.16.138.57上。

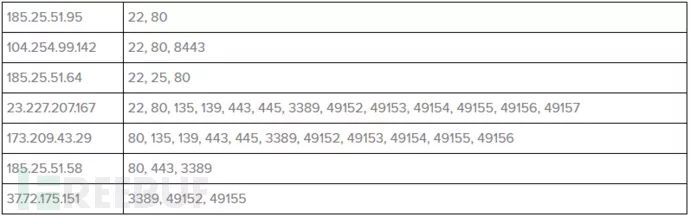

端口线索

仔细查看上述域名对应服务器在运行时期的端口开放情况,可以发现攻击者的一些管理和应用端倪,其中的一些服务器开放了3389端口的远程桌面协议,一些开放了SSH服务的22端口。而且,除了37.72.175.151之外,大部分对应服务器都开启了HTTP服务,也有少数开启了HTTPS服务。

IP地址 23.227.207.167 和 173.209.43.29 有一些几乎相同的开放端口,有意思的是,它们开放的端口通常用于NetBIOS和DCOM服务,由于这些服务可以识别主机服务器可被漏洞利用的服务,因此这些端口不应曝露在互联网上。IP地址 185.25.51.64开放了SMTP的25端口,这可能是攻击者用于发送网络钓鱼相关的电子邮件。

![]() 与信息战(Information Campaign )相关的线索分析

与信息战(Information Campaign )相关的线索分析

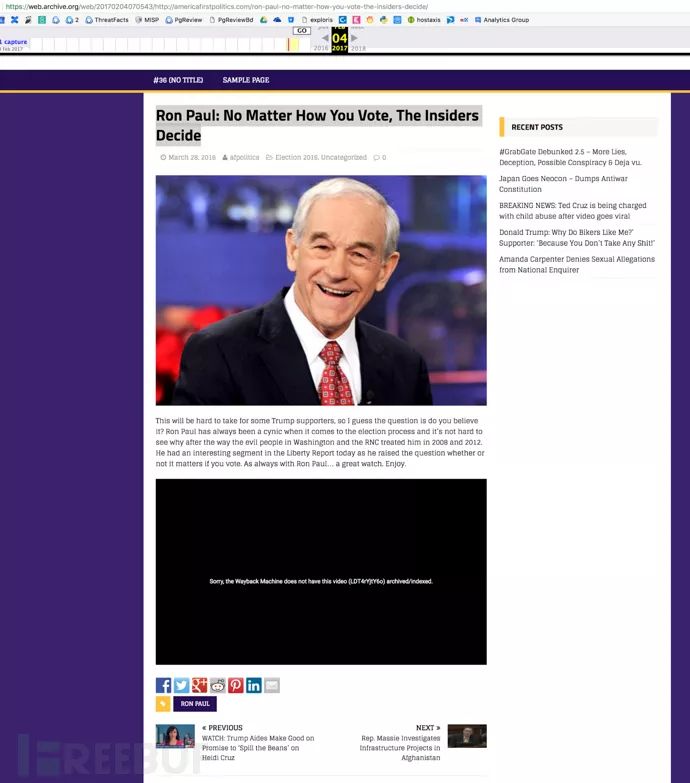

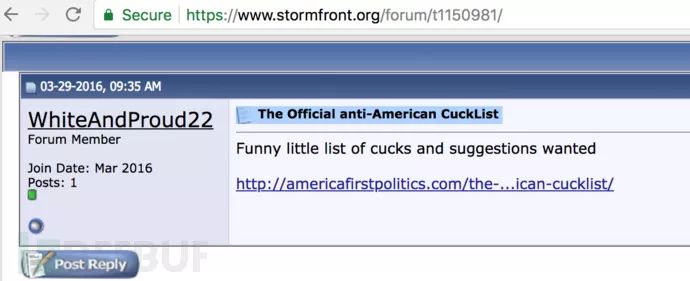

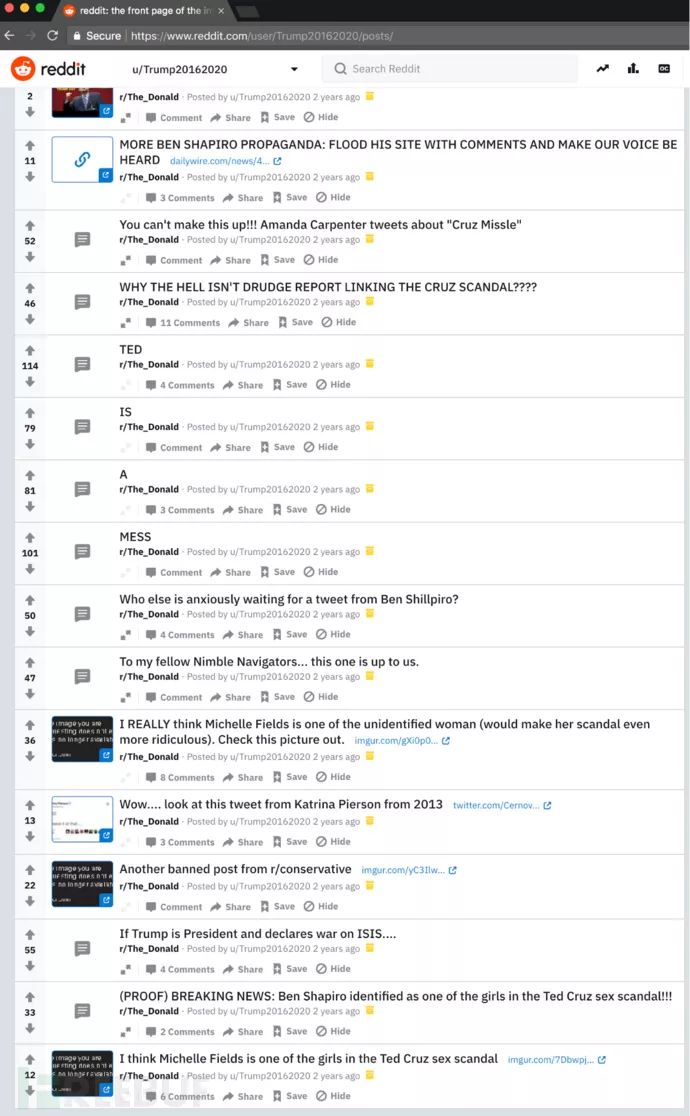

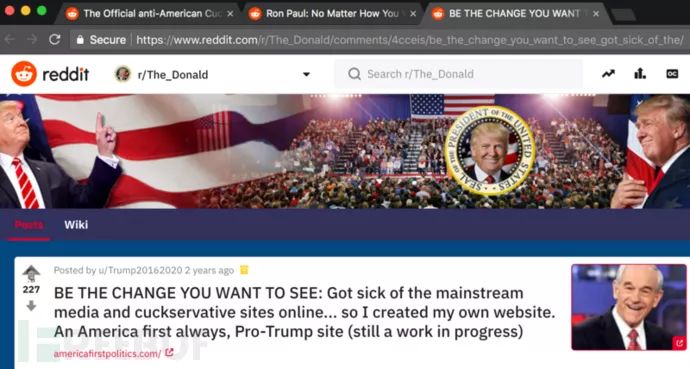

在本次调查事件中,我们注意到与上述恶意域名托管在同一网络架构上的另外一个域名:americafirstpolitics.com,该域名自4月13日就托管在了Namecheap的IP地址162.255.119.70上,而刚好,俄罗斯黑客组织利用的6个域名之一的office365-onedrive[.]com,也在4月25日托管在了该IP地址上。这种巧合激发了我们深入调查的兴趣,我们决定全面关联分析americafirstpolitics.com这个域名和其相关网站,看看能否发现更多线索。

最早,我们首先于2016年3月28日发现了americafirstpolitics.com托管于 Rackspace 的IP地址104.239.150.30上,这是3月23日共和党总统初选开始后不久。2017年4月,该网站转到了GoDaddy服务商的IP地址50.63.202.75上,并运行了21天。后来,其又转到了Namecheap网络架构中。但不幸的是,在我们的数据库中找不到和该域名对应的网站页面,但借助开源分析工具,我们发现了该域名部署过的网站内容。

在 Wayback Machine 的网络存档中,我们检索到了americafirstpolitics[.]com 域名架设网站的快照,网站文章的标题就是 - 罗恩·保罗:不管你如何投票,反正已经内定了(Ron Paul: No Matter How You Vote, The Insiders Decide),罗恩·保罗为前美国众议院议员,其中还有一段文字表达了对美国选举程序的不信任,下面还附带了罗恩·保罗与此意思表述的一个采访视频。在最新的发文中,我们看到了以下内容:

GrabGate Debunked 2.5 – More Lies, Deception, Possible Conspiracy & Deja vu.

Japan Goes Neocon – Dumps Antiwar Constitution

BREAKING NEWS: Ted Cruz is being charged with child abuse after video goes viral

Donald Trump: Why Do Bikers Like Me?’ Supporter: ‘Because You Don’t Take Any S**t!’

Amanda Carpenter Denies Sexual Allegations from National Enquirer

该网站貌似是用来攻击那些贬低特朗普的故事题材,同时传播其竞争对手的外交和国家安全相关的虚假新闻和阴谋论。

![]() 总结

总结

RiskIQ分析了在微软采取措施手段之前,俄罗斯情报机构针对美国智库的网络钓鱼攻击活动,从中发现了与其利用域名相关的网络行为,并关联分析了攻击者网络架构中某个IP对应的虚假新闻传播网站americafirstpolitics[.]com,从网站americafirstpolitics[.]com在2016年前后的发文内容和相关账户分析,侧面映证了俄罗斯对美开展信息战的影子。综合特别检察官罗伯特·米勒(Robert Mueller)的调查,可以看出,此次在美国中期选举前的网络钓鱼攻击,其网络行为、域名托管注册和付费方式都与之前的俄罗斯黑客组织极为相似。

*参考来源:riskiq,clouds编译,转载请注明来自FreeBuf.COM

Bacloud hosted:

Bacloud hosted: Swiftway hosted:

Swiftway hosted: Info-Tel hosted:

Info-Tel hosted: Frantech hosted:

Frantech hosted: GlobeTech hosted:

GlobeTech hosted: Public Domain Registry hosted:

Public Domain Registry hosted: MonoVM hosted:

MonoVM hosted: 与信息战(Information Campaign )相关的线索分析

与信息战(Information Campaign )相关的线索分析 总结

总结