进攻性网络行动会在何时何地对战争结果产生影响?40 多年来,这场争论常常走向极端:进攻性网络行动究竟是革命性的还是炒作性的?

分析师们可能会互相争论,因为他们并不总是清楚自己在讨论网络行动或战争的哪些方面。由于缺乏更大的框架,评估可能会忽略用于评估任何军事能力的关键问题,如行动是在实战期间、战前还是在后方。评估通常不会区分目标是武器系统、关键基础设施还是其他,也不会区分可能的目的是侦探还是破坏。

本文解释了一种新颖的分析结构,对所有这些标准下的网络行动进行了分类。

在总结了争论之后,本文以正在进行的俄乌战争为例,逐一阐述了这一框架。这种结构化的方法表明,战争中的网络行动远比以往辩论中通常认识到的更加多样化。

此外,尽管在乌克兰的这些网络行动 “没有取得任何系统性的效果,可以说成本效益不如动能火力”,但这些框架强调战争推动了网络行动的创新。当本研究于 2019 年开始时,在俄罗斯行动之前,这些单元格中的大部分都是空白。随着网络大国之间的危机和冲突日益频繁,进攻性网络行动将继续以令人惊讶的方式被使用。

战争中的进攻性网络行动框架

早在 1979 年,网络先驱们就已经警告说,由于计算机允许弹道导弹重新瞄准目标,"如果它们被击穿,敌人就可以重新瞄准导弹,使其撞击低价值目标甚至友军目标!”

相反的立场也有其优势,即由于进攻性网络行动 “并不总是容易、廉价或有效地管理大规模破坏......它们不太可能像许多人预期的那样在现代战争中产生改变游戏规则的时刻”。

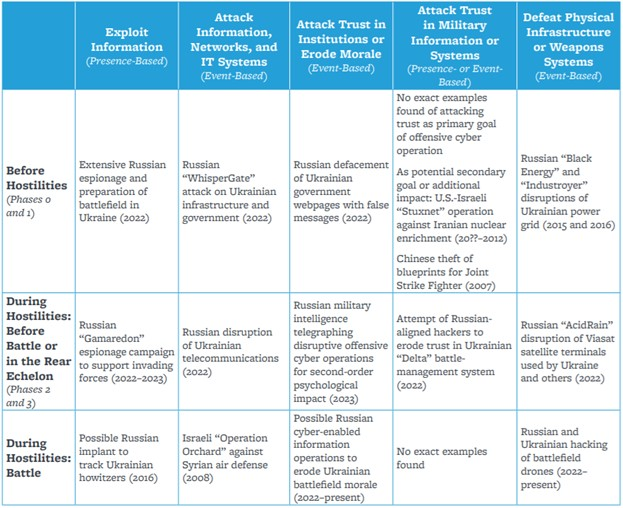

为了使这些争论更加透明,表 1 总结了战争中的进攻性网络行动框架,并将丹尼尔-摩尔对行动的描述扩展为基于存在或事件。该框架引入了几个重要的区别。首先区分了攻击的时间和地点。还区分了剥削和攻击(这很常见),以及对信息或系统本身的攻击和对手对信息或系统的信任。

进攻性网络行动的分类

该框架的主要区别在于进攻性网络行动发生在战争背景下的时间和地点:敌对行动爆发前、战斗前或后方地区,或在对手之间的实际战术交战期间。本文将在这三种区别中的每一种(表 1 的行)分析目标和意图(列)。

敌对行动前

发生在敌对行动之前的行动本身并不是战时行动,但它们为未来某个时候或武装冲突门槛以下的 “战略竞争空间 ”中的武装冲突创造了成功的条件。在国防条令中,这包括发生在零或一阶段的行动:塑造或威慑。国家经常利用进攻性网络的独特性来替代其他类型的力量。

在 2022 年俄罗斯乌克兰战争之前,俄罗斯在三个纵队进行了攻击。微软检测到俄罗斯 “努力获得对目标的初始访问权”,以获得 “对关键基础设施的访问权,用于未来的破坏”,这是利用信息的一个例子。

俄罗斯还提供了攻击信息、网络和 IT 系统以及破坏对机构的信任或侵蚀士气的例子。俄罗斯军事情报机构 “对乌克兰政府、IT、能源和金融组织的数百个系统发动了破坏性的雨刷式攻击”。此外,“乌克兰政府网站......遭到污损......声称数据已从政府服务器中删除,并将予以公布”。

此类行动还可能塑造不战而胜的战略环境,以 “对战略层面产生累积影响,[以]破坏或削弱......国家力量的来源”,例如俄罗斯对美国、乌克兰和其他地方选举的干预。

对军事信息或系统信任的攻击旨在削弱人们对系统按预期运行的信心,也许就像美国-以色列针对伊朗核浓缩计划的 Stuxnet 行动。虽然其主要目标是破坏基础设施,但攻击信任也是该行动的一个重要辅助组成部分。

俄罗斯在 2015 年和 2016 年都破坏了乌克兰的电网,这就是攻击有形基础设施或武器系统的例子。

敌对行动期间:战前或后方。

在第二或第三阶段进行的进攻性网络行动--用国防术语来说就是夺取主动权或主导权--被用作其他力量来源的补充或独立能力。

其中一个目标是利用信息,如窃取对手的作战计划或试图了解其战术资产的位置。例如,俄罗斯情报部门监视了乌克兰的铁路网络,这是 “将重型武器稳固、快速地运送到前线附近基地的关键”。

然而,与敌对行动前的行动相比,这些行动更可能是破坏性的、基于事件的: “就像发射武器一样,基于事件的行动需要将有效载荷从攻击者发送到目标,希望立即降低其完整性或行动能力"。俄罗斯最近在乌克兰的行动遵循了这一模式,依靠“‘纯’破坏性工具”。这些工具 “设计轻巧,可立即使用,只包含破坏或拒绝访问目标系统所需的能力”,而不是建立间谍活动所需的长期静默存在。

针对信息的事件攻击可能会破坏后勤或电信,如俄罗斯 2023 年针对乌克兰电信公司的进攻性网络行动,而破坏对政府的信任或削弱公众士气的攻击则包括一系列网络信息行动。例如,俄罗斯网络运营商植入乌克兰总统沃洛德梅尔-泽连斯基已经投降的虚假信息,其目的很可能是 “削弱对乌克兰媒体和机构的信心”。

它们还被用来削弱对武器系统或有形基础设施的信任。一名与俄罗斯有关联的黑客声称进入了乌克兰的战斗管理系统 “三角洲”(Delta),并发布了友军和敌军的截图。

即使怀疑对手可以读取或修改作战计划和情报,也足以促使军队采取低效的替代方案。如果俄罗斯 2008 年渗透美国机密国防网络的代号为 “巴克肖特-扬基”(Buckshot Yankee)的事件发生在实际敌对行动期间,美国军方可能不得不放弃整个网络,直到问题得到解决。

对有形基础设施或武器系统的攻击已被作为一种独立能力,用于打击战线后方的固定目标或拦截向那里移动的军事力量。在战争开始之前和之后,俄罗斯网络运营商破坏了乌克兰的 Viasat 商业卫星通信网络,“摧毁了对战时军队和国家管理至关重要的主要[指挥与控制]基础设施”。

敌对行动期间:战斗

当军队相互射击时,进攻性网络行动也可能发挥重要作用。这通常发生在第 3 阶段--主导阶段。

2016 年,俄罗斯情报部门利用网络能力利用信息,在用于协调乌克兰 D-30 榴弹炮发射的软件中植入恶意软件,从而知道了乌克兰每个 D-30 榴弹炮连的位置。对手可能知道每一支配备智能或 RFID 的步枪或配备可穿戴计算机的士兵的确切位置。

“果园行动 "就是攻击信息、网络和 IT 系统的一个极好例子。2008 年,以色列空军利用网络能力,向操作员假意显示黑屏,而不是即将到来的空袭。对手还可能篡改空中任务指令或共同行动图景,将敌方表现为友方,反之亦然。

俄罗斯对乌克兰的行动表明,军队可能会在战斗中攻击信任,针对乌克兰前线部队发出 "你们被包围了。投降吧。这是你们最后的机会"。

虽然本文的研究没有发现在战斗中攻击军事信息或系统信任度的有力实例,但获得乌克兰三角洲战斗管理系统访问权限的黑客吹嘘自己拥有比实际获得更多的访问权限,这可能是为了降低对系统的信任度。

在实际战术交战中攻击基础设施或武器系统的例子也很少,不过美国军方很早就受到过惊吓。1998 年,美国海军 “约克城 ”号导弹巡洋舰全部安装了 Windows NT 系统。不幸的是,在数据库软件出现除以零的错误后,这艘战舰被彻底击沉。不难想象,敌方行动也会造成类似的影响。

自那以后,在俄乌战争中的反无人机战斗之前,即使有这样的例子也寥寥无几。一名乌克兰军官声称,“乌克兰经常在俄罗斯无人机飞行途中插入恶意代码”,而乌克兰国防情报机构则声称对用于控制俄罗斯无人机的软件进行了 “成功攻击”。未来的这种攻击可能不仅仅是击落一架无人机,或者击落一艘导弹巡洋舰,而是在同一时刻击落所有具有相同漏洞的其他武器系统。

一个令人不寒而栗的例子:美国战斧打击网络 “据说允许任何有权限的人登录......[并]控制导弹”,甚至所有导弹。这可以让对手的网络操作人员 “有效地使正在攻击对手导弹基地的战斧导弹失效”,并瓦解操作人员对系统的信任。

与实际军事计划相比,此类行动的范围还相当狭窄。美国考虑利用网络能力 “瘫痪利比亚的防空系统”,并打算 “使伊朗的防空系统、通信系统及其电网的关键部分瘫痪”。

开放思想与谨慎态度

政策制定者、实践者和分析师应谨慎对待任何有关战争中网络行动的说法,因为这些说法没有具体说明在哪里、做什么和为什么。在框架的某一类别中毫无价值的能力,可能会在另一类别或下一场战争中改变游戏规则。为避免得出过于宽泛和不正确的结论,分析人员必须避免泛泛而谈,并明确其研究试图解释战争中网络能力的哪些方面。

进攻性网络行动的创新可能不是来自技术变革本身(尽管人工智能可能是个例外),而是来自威胁行动者的创造力和胆识,以及现代社会对数字依赖的增加。几年前,战时网络能力的例子还很少。在俄罗斯乌克兰战争开始之后:乌克兰政府报告称,在 2023 年上半年,每月参与修复 128 个。

因此,政策制定者、实践者和分析师还必须警惕关于网络行动不能做什么的笼统说法。他们不能简单地从灰色地带战争中推断,在相对和平的时代,国家之间不会为了领土利益而互相入侵。人类仍处于数字时代的最初几十年,未来还有更多的几十年和战争。更多的战争意味着更多的创新,因此网络能力将继续以令人惊讶的方式被使用。

参考来源:war on the rocks