敌对国家越来越多地使用混合战术来影响民主进程并利用对手的弱点。这些策略包括协调同步地使用暴力和非暴力的权力工具,在常规军事冲突的门槛之下实施跨领域活动,往往可以规避侦查和归因。快节奏的技术发展和深入的全球联系为这些国家提供了令人震惊的工具。近年来,许多国家政府逐步提高了对态势的认识,并发展了将混合威胁造成的损失降至最低的能力。此外,它们还开始主动应对混合威胁,实施了一系列政策,不仅提高复原力和加强防御,还通过威慑措施塑造对手的行为。威慑的广义定义是阻止对手采取不必要的行动,其实现方式是说服对手潜在的代价大于潜在的收益。惩罚威慑意味着针对潜在的攻击威胁实施严厉的惩罚,旨在通过表明侵略行为会带来严重后果来影响对手的战略计算。相反,拒绝威慑的目的是通过使攻击不太可能成功来剥夺对手成功实施攻击的能力。

应对混合威胁的概念创新拓展了对威慑的传统理解,并提出了威慑的新成功要素。首先,人们认识到,不同的混合威胁,如虚假信息和网络行动,在绝对意义上可能并不具有威慑力。这导致复原力战略的完善,将战略否定纳入其中,即不是否定行动的直接效果,而是否定可从中获得的政治利益。其次,惩罚威慑也包括通过规范、去合法化和纠缠进行威慑,以应对灰色地带出现的新的跨领域挑战。通过规范进行威慑旨在影响那些挑战某些行为标准的人的成本计算。去合法化与规范的存在密切相关,是一种通过点名羞辱和污名化进行惩罚的形式。最后,通过纠缠进行威慑利用了国家间跨领域的相互依存关系。这里的核心假设是,纠缠在一起的行动者会避免发动攻击,因为他们会付出代价。

尽管有这些创新,但由于种种原因,威慑混合侵略者仍然困难重重。首先,混合对手故意规避侦查,逃避责任。其次,没有明确的共同规则来规范可接受的行为。第三,防御者缺乏应对能力或意愿。第四,防御者对对手的激励结构和弱点缺乏正确理解,因此无法制定有针对性的有效政策,击中对手的要害。此外,防御方也无法事先令人信服地传达反混合政策。第五,反混合政策的设计和执行往往会带来潜在的二阶和三阶效应,而这些效应并不总是立竿见影的,对其升级动态也缺乏有力的了解。这反过来又阻碍了捍卫者执行反混合对策。

为解决这些隐患,本报告为中小强国(SMPs)的反混合态势提供了一套非技术性政策指南,解释了如何制定、应用跨域威慑的核心良好做法并将其纳入政策和实践。报告特别关注与惩罚威慑相关的积极措施,为政策制定者提供有用的见解,以制定相称和有效的战略来应对在灰色地带活动的行为体。报告还介绍了管理升级和预测潜在的二阶和三阶效应所需的步骤。重要的是,在采取反混合威慑态势的同时,应向对手传达积极的保证和激励措施,以鼓励良好行为。

反混合对策框架

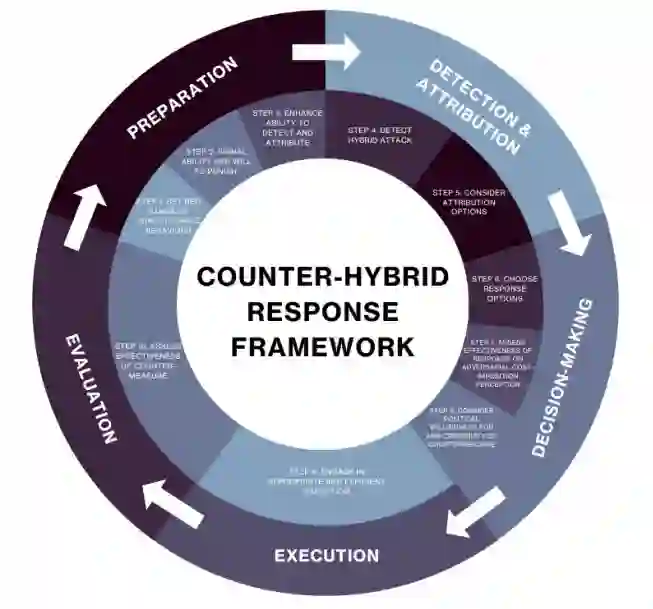

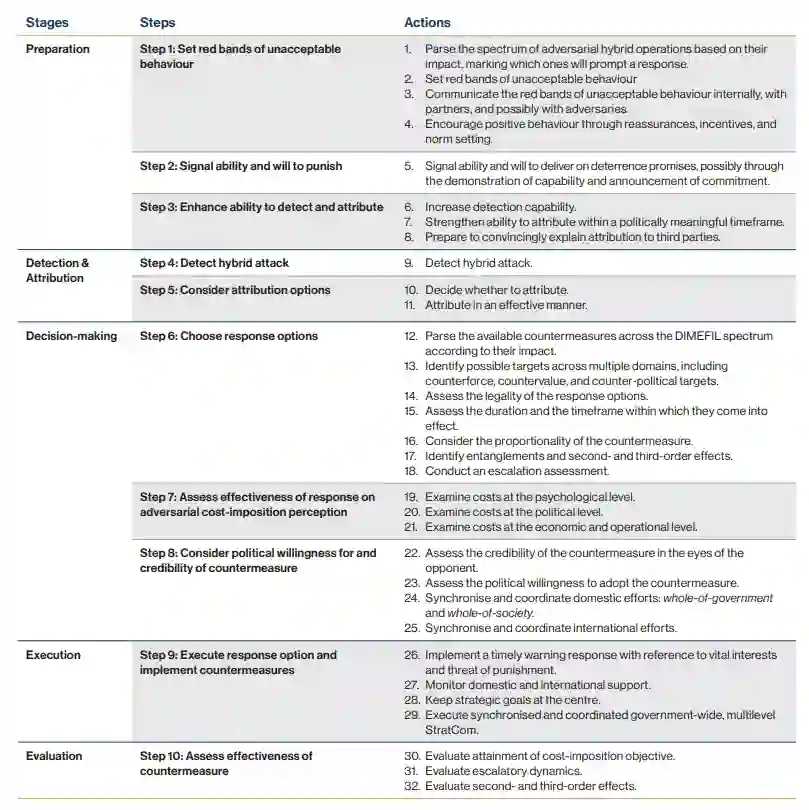

建议采用五阶段应对框架,包括:(i) 准备阶段;(ii) 检测和归因阶段;(iii) 决策阶段;(iv) 执行阶段;(v) 评估阶段。这些阶段又细分为十个不同的步骤,每个步骤都包括具体的行动(见表 1)。该框架具有循环性质,捕捉了一个持续的反馈回路,以改进今后的反混合措施(见图 1)。重点放在惩罚威慑上,但也考虑了与其他威慑形式(拒绝、纠缠和规范)的联系。值得注意的是,特别是对小型军事装备而言,惩罚威慑活动通常是在多国联盟内实施的,这就解释了为什么要明确考虑国际背景。该框架提供了切实可行的指导原则,以便利用 DIMEFIL 范围(即外交、信息、军事、经济、金融、情报和法律)内的不同权力工具设计有效的反混合对策,同时考虑到意外的二阶和三阶效应。值得注意的是,这一模式提出了一种理想的反混合反应框架。在现实世界中将反混合态势付诸实践时,最重要的是要保持灵活性、随机应变,并在应对不断变化和动态的对手时要有意料之外的收获。尽管如此,拟议的应对框架为制定、应用跨域威慑的良好核心做法并将其纳入有效的反混合态势提供了实用指南。

图 1:五阶段十步骤应对框架的反馈回路

(i) 准备阶段

准备阶段涉及阐明核心利益,并向对手传达不可接受行为的红线。此外,还需要建立和加强发现混合攻击的能力,以及将其归咎于混合攻击的政治意愿。

步骤 1:设定不可接受行为的红线,保持一定程度的战略模糊性。这就向对手清楚地表明哪些行为可能会引发反应,同时防止对手滥用严格界定的红线和采取 "腊肠战术"。这样,防御方既教育了对手,又防止了滥用。此外,提供积极的保证和激励措施,鼓励良好行为,并参与规范制定。

第 2 步:公开或私下宣传自己的能力和意愿,以便在混合威胁越界时进行报复。

步骤 3:提高发现混合侵略的能力,并增强在政治层面对此类行为进行有意义归因的意愿。

(ii) 检测和归因阶段

检测和归因阶段的重点是检测混合攻击以及随后将攻击归因于对手。

步骤 4:在与合作伙伴有效共享情报的基础上,通过实施准备阶段开发的侦测能力来侦测混合攻击。

步骤 5:考虑归属选项,决定是否需要归属以及归属的程度。如果选择归因,则应在具有政治意义的时限内有效归因,并向第三方做出令人信服的解释,以争取支持。

(iii) 决策阶段

决策阶段是任何成功的反混合战略的关键,分为三个不同的步骤。

第 6 步:在整个范围内选择应对方案,并确定可能的目标。每个应对方案都要考虑:(i) 行动的合法性;(ii) 行动的持续时间和生效时限;(iii) 反措施的相称性;(iv) 纠葛和二阶及三阶效应;(v) 升级评估。

第 7 步:评估应对措施对敌方成本强加观念的影响。政策制定者必须评价和评估这些措施是否有可能影响所要威慑的特定侵略者的成本效益计算。

步骤 8:确保反制措施有足够的政治支持和意愿,并确认侵略者认为报复性威胁是可信的。

(iv) 执行阶段

在执行阶段,执行应对方案并实施反措施。

步骤 9:执行选定的应对方案。应参照应对方寻求保护的利益和愿意实施的进一步威胁,及时实施应对措施,向侵略者发出警告。应监测国内和国际对所选应对方案的支持情况,并以战略目标为中心。除非选择秘密行动,否则实施工作应辅之以全政府、多层次的同步战略沟通(StratCom)。

(v) 评估阶段

在评估阶段,对整个过程进行评估。

步骤 10: 评估反制措施的有效性。该步骤包括评估成本施加目标的实现情况、评估升级动态以及考虑二阶和三阶效应。(见表 1)

表 1:应对框架每个步骤所需的行动。关于每个步骤的详细讨论,请参见报告全文。