PoC攻击代码授予标准Microsoft Exchange用户域管理员权限

本月21日,公开发布在GitHub上的命名为“privaexchange” 的POC攻击脚本,可以用权限提升代码利用协议缺陷和默认配置,为标准微软Exchange用户提供域管理员访问权限。

背景

由于公开发布了POC代码,先前记录的被完全修补的Microsoft Exchange的协议漏洞再次成为焦点。据安全研究员Dirk-Jan Mollema说,这个漏洞:“可能影响到大多数使用微软AD和Exchange的企业。”

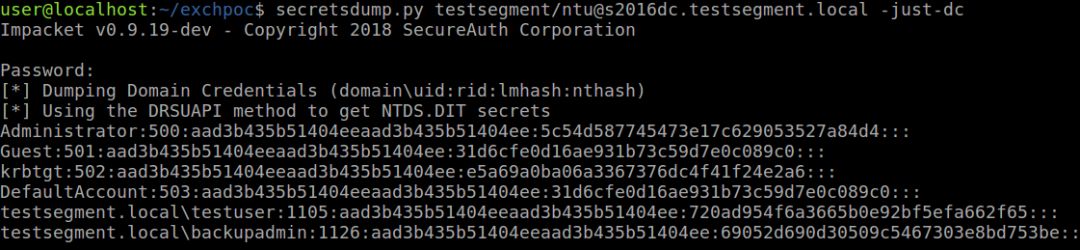

提交给GitHub的POC代码允许标准Exchange用户获得域管理员对完全修补的Microsoft Exchange 2016服务器的访问权限,并从域控制器转储域凭据。

漏洞详情

此问题不是单个漏洞,而是以前公开的影响NT LAN Manager(NTLM)身份验证和Exchange服务器漏洞的协议漏洞的集合。根据研究者的Blog内容:

默认情况下,Exchange服务器的权限太高;

NTLM身份验证易受中继攻击;

Exchange具有一项功能,可以使用Exchange服务器的计算机帐户对攻击者进行身份验证。

Mollema还提供了一个脚本,该脚本允许未经身份验证的攻击,在该攻击中,可以将同一网络段中的用户的身份验证中继到Exchange Web服务(EWS),并使用其账号凭证来执行该攻击。

紧急需要的行动

此问题会影响已经打完补丁的Microsoft Exchange服务器,但安全研究员列出了以下缓解措施,其中包括Microsoft的建议:

删除Exchange在域对象上拥有的不必要的高权限(以下包含引用)。

启用LDAP签名并启用LDAP Channel Binding以分别阻止中继到LDAP和LDAPS。

https://support.microsoft.com/en-us/help/4034879/how-to-add-the-ldapenforcechannelbinding-registry-entry

阻止Exchange服务器连接到任意端口上的工作站。

对IIS中的Exchange端点启用扩展保护以进行身份验证。这将验证NTLM身份验证中的通道绑定参数,该参数将NTLM身份验证绑定到一个TLS连接,并阻止中继到Exchange Web服务

https://docs.microsoft.com/en-us/previous-versions/dotnet/netframework-3.5/dd767318(v=vs.90)

如Microsoft针对CVE-2018-8518的缓解措施中所述,删除注册表项,使重新传送回Exchange服务器成为可能。

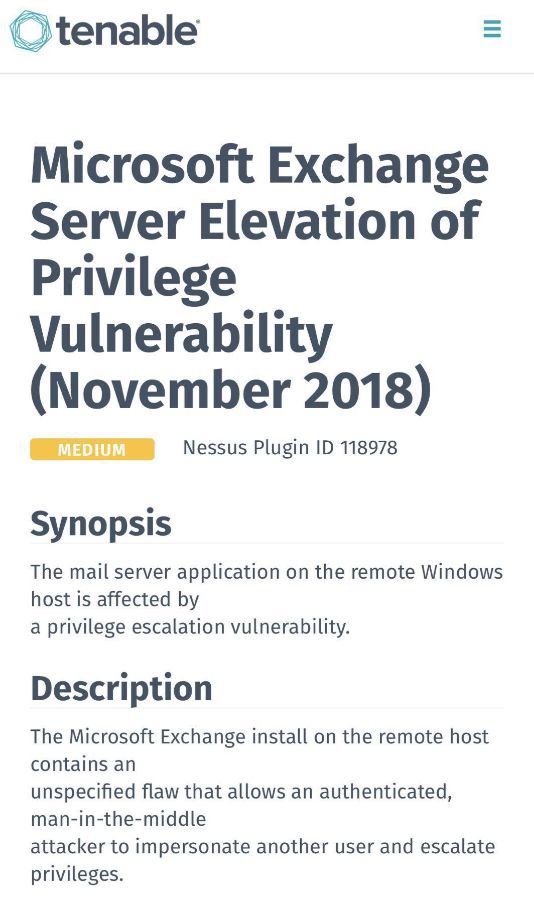

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2018-8581(Tenable提供了缓解措施的覆盖范围)

在Exchange服务器(最好是域中的所有其他服务器和工作站)上强制SMB签名,以防止对SMB的跨协议中继攻击。

识别受影响的系统

用于识别此漏洞的Nessus插件列表:

Tenable还提供以下针对SMB签名和NTLM v2的缓解特定配置检查文件,网址为:

https://www.tenable.com/downloads/audit

请使用这些审核文件:

获取更多信息

Abusing Exchange: One API call away from Domain Admin

https://dirkjanm.io/abusing-exchange-one-api-call-away-from-domain-admin/

PrivExchange POC 攻击脚本

https://github.com/dirkjanm/privexchange/

文章来源:看雪学院

你可能喜欢