Watcher - 被动Web应用程序漏洞扫描程序

Watcher是基于HTTP的Web应用程序的运行时被动分析工具。被动意味着它不会损害生产系统,在云计算,共享托管和专用托管环境中使用它是完全安全的。

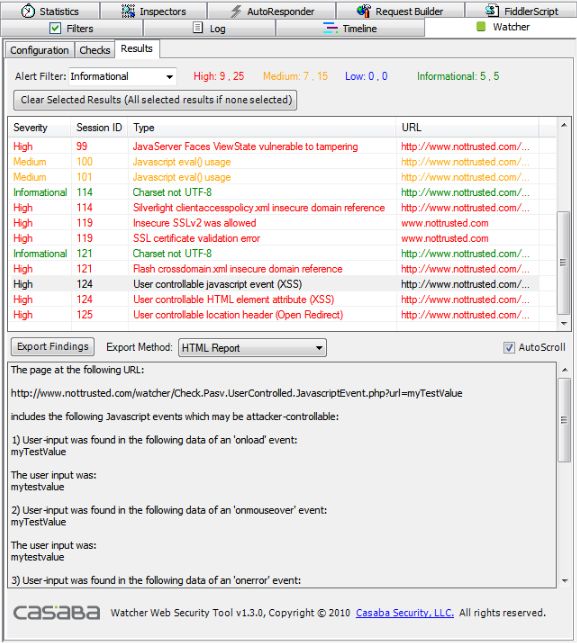

它可以检测Web应用程序安全性问题以及操作配置问题。Watcher为漏洞,开发人员快速健全性检查以及审计员PCI合规性审计提供笔测试者热点检测。它查找与mashup,用户控制的有效负载(潜在的XSS),cookie,注释,HTTP标头,SSL,Flash,Silverlight,引用者泄漏,信息泄露,Unicode等相关的问题。

主要特点:

在HTTP,HTML,Javascript,CSS和开发框架(例如ASP.NET,JavaServer)中被动检测安全性,隐私和PCI合规性问题

在您驱动Web浏览器的同时,可以与复杂的Web 2.0应用程序无缝协作

非侵入式,不会引发警报或损坏生产现场

实时分析和报告 - 在发现结果时报告,可导出到XML,HTML和Team Foundation Server(TFS)

具有通配符支持的可配置域

用于添加新检查的可扩展框架

Watcher是作为Fiddler HTTP调试代理的插件构建的,可在www.fiddlertool.com上找到。Fiddler提供了良好的Web / HTTP代理的所有丰富功能。使用Fiddler,您可以捕获所有HTTP流量,拦截和修改,重放请求等等。Fiddler为Watcher提供HTTP代理框架,允许与当今复杂的Web 2.0或Rich Internet Applications无缝集成。当您驾驶浏览器并与Web应用程序交互时,Watcher会在后台静默运行。

Watcher是用C#构建的一个小框架,已包含30多个检查。它的构建使得可以轻松创建新的检查以执行特定于组织策略的自定义审核,或执行更多通用的安全性评估。

Watcher目前将识别的问题类型的示例:

ASP.NET VIEWSTATE不安全的配置

JavaServer MyFaces ViewState没有加密保护

跨域样式表和javascript引用

用户可控的跨域引用

用户可控制的属性值,例如href,表单操作等。

用户可控的javascript事件(例如onclick)

跨域表单POST

不设置HTTPOnly或安全标志的不安全cookie

打开可被垃圾邮件制造者和网络钓鱼者滥用的重定向

不安全的Flash对象参数,可用于跨站点脚本

不安全的Flash crossdomain.xml

不安全的Silverlight clientaccesspolicy.xml

可能引入漏洞的Charset声明(非UTF-8)

用户可控制的字符集声明

HTTP和HTTPS之间的危险上下文切换

涉及私有数据时缓存控制头的使用不足(例如,无商店)

潜在的HTTP引用漏洞敏感的用户信息

URL参数中潜在的信息泄漏

源代码评论值得仔细研究

不安全的身份验证协议,如Digest和Basic

SSL证书验证错误

SSL不安全协议问题(允许SSL v2)

无效字节流的Unicode问题

Sharepoint不安全检查

更多…

Watcher将结果写入ListView,其中包括Severity,SessionID,Title和URL。完整报告可以导出到XML文件。

如何安装Watcher注意:您必须在计算机上安装Fiddler。在安装Watcher之前,Fiddler必须至少运行一次。

您所要做的就是运行WatcherSetup.exe安装程序或打开。将CasabaSecurity.Web.Watcher.Checks.dll和CasabaSecurity.Web.Watcher.dll 压缩并复制到Fiddler的' scripts '文件夹中。

下载地址:https://archive.codeplex.com/?p=websecuritytool

你可能喜欢